1. 各种搜索技巧的应用

1.1 通过搜索引擎进行信息搜集

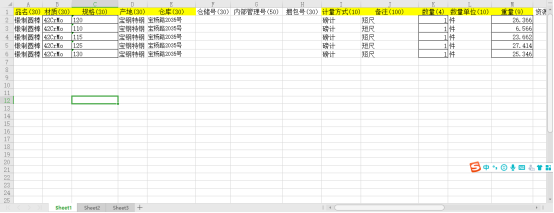

使用指令site:com.cn filetype:xls,搜索com.cn站点的xls文件,相对直接搜索而言,轻松找到了信息。

intitle:标题表示搜索范围限定在网页标题。

site:站点域名表示搜索范围限定在特定站点中

inurl:网页url中特殊词表示搜索范围限定在url链接中。

“”表示查询词不能拆分在搜索结果中必需完整出现,可以对查询词精确匹配。

Filetype:文档格式表示搜索范围限定在指定pdf、doc、xls、ppt、rtf、all中的某个文档格式中。

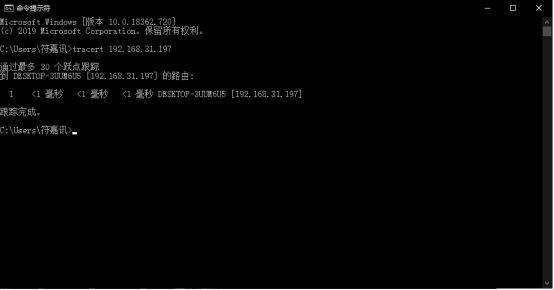

1.2 Tracert路由探测

输入命令tracert 192.168.31.197,里面的信息依次是生存时间,icmp包返回时间以及跳转时经过的ip

1.3 dir—scanner暴力猜解目录

执行以下命令

msfconsoleuse auxiliary/scanner/http/dir_scanner 设置为暴力破解目录模块

set rhosts www.baidu.comset threads 60 设置搜索速度

exploit

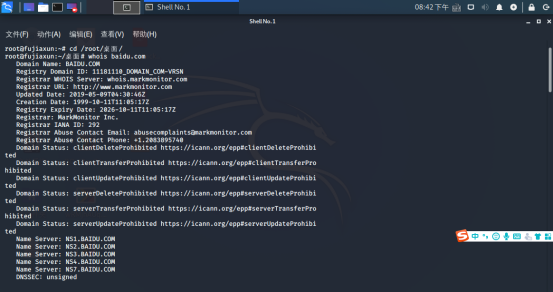

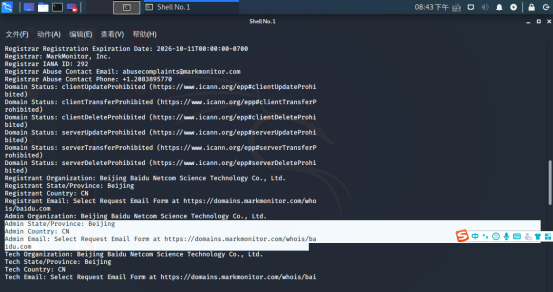

2. DNS IP注册信息的查询

2.1 whois域名注册信息查询

使用whois baidu.com指令得到信息

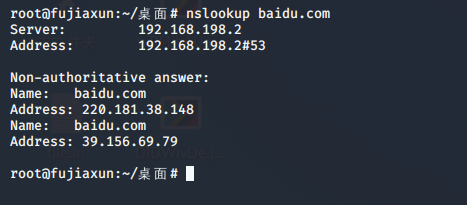

2.2 使用nslookup,dig域名查询

使用nslookup baidu.com指令得到信息

使用dig baidu.com指令得到信息

使用dig反向解析域名指令dig -x 8.8.8.8 +short

2.3 IP2Location地理位置查询

使用https://www.ip.cn,可以看到本地IP地址,也可以查询IP地址。

2.4 IP2反域名查询

使用https://www.shodan.io,查询相应的ip

3. 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

3.1 主机发现

ICMP Ping命令,输入ping www.baidu.com

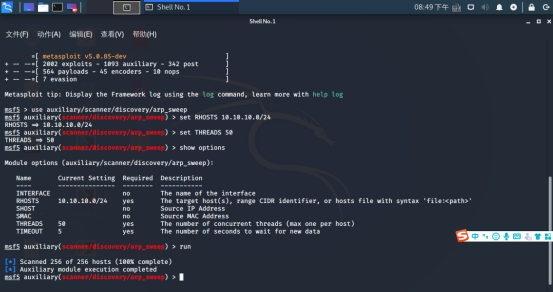

metasploit中的模块,使用以下指令,即ARP扫描器使用UDP数据包探测

msfconsoleuse auxiliary/scanner/discovery/arp_sweep set RHOSTS 10.10.10.0/24

set THREADS 50 show options

run

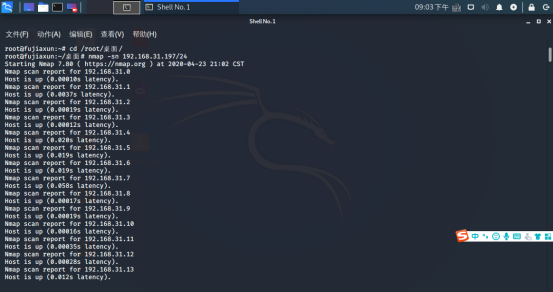

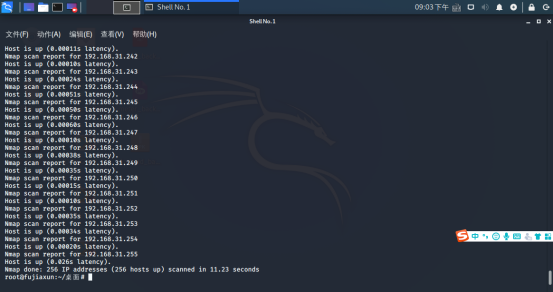

Nmap探测,使用nmap -sn 192.168.31.197/24,寻找该网段下的活跃主机。

3.2 端口扫描

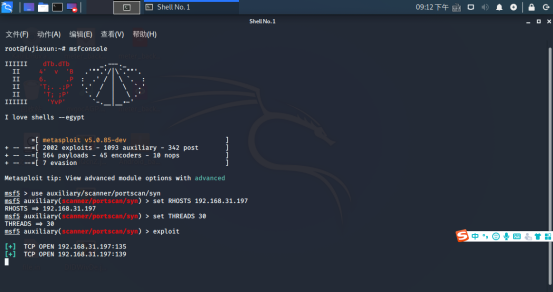

考虑到扫描速度和防火墙检测等问题,使用msf下面的syn模块进行扫描,执行以下代码。

msfconsoleuse auxiliary/scanner/portscan/synset RHOSTS 192.168.31.197set THREADS 30

exploit

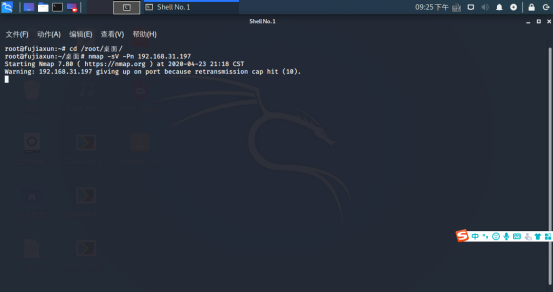

使用nmap进行扫描,指令为nmap -sS 192.168.31.197,这里使用的是syn扫描方式。

(主机拒绝了)

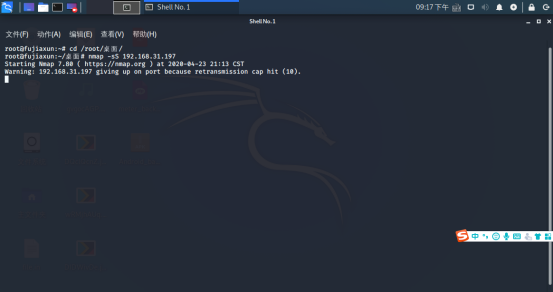

OS及服务版本探测,使用如下代码nmap -sV -Pn 192.168.31.197

(又拒绝了)

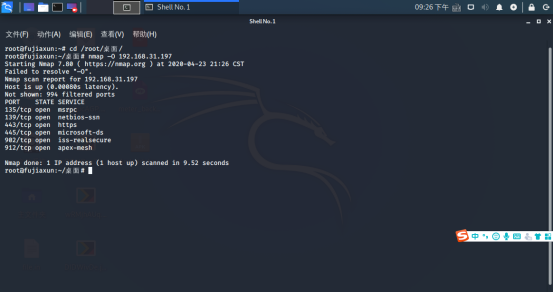

使用指令nmap –O 192.168.31.197,用于检测目标主机运行的操作系统类型及设备类型等信息。

(这次给面子了)

3.3 具体服务的查询

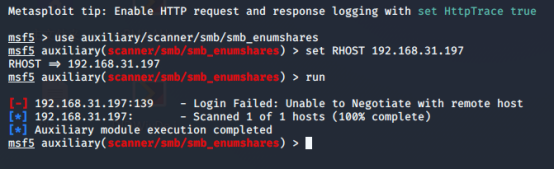

使用如下代码进行smb版本探测

use auxiliary/scanner/smb/smb_enumshares

set RHOST 192.168.31.197

run

使用如下代码进行SSH 版本扫描和检测

use auxiliary/scanner/ssh/ssh_version

set RHOSTS 192.168.78.1

run

使用如下代码进行Oracle数据库服务检测

use auxiliary/scanner/oracle/tnslsnr_versionset RHOSTS 192.168.78.1

run

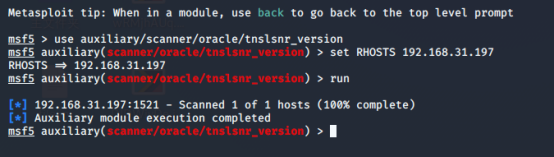

使用如下代码进行HTTP扫描

use auxiliary/scanner/http/

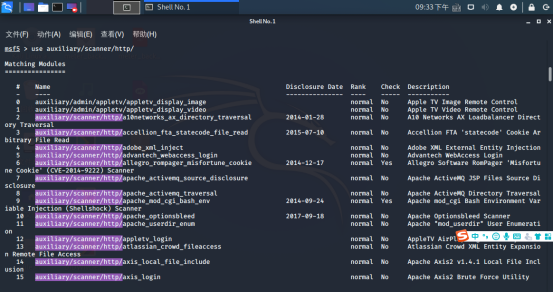

使用如下代码进行telnet扫描

use auxiliary/scanner/telnet/telnet_version

set RHOSTS 192.168.78.1

run

4. 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

4.1 安装OpenVAS

使用以下指令安装OpenVAS

(1)更新软件包列表:# apt-get update

执行以上命令后,获取最近的软件包列表。

(2)获取到最新的软件包:# apt-get dist-upgrade

执行以上命令后,对有更新的包进行下载并安装。

(3)重新安装OpenVAS工具:# apt-get install openvas

4.2 配置OpenVAS

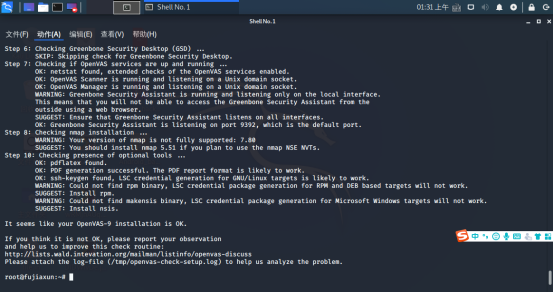

反复输入openvas-check-setup,根据报错和fix中的解决措施继续安装。(一定要使用热点下载XML文件,否则非常非常慢)出现下图即为安装成功。

4.3 使用openvas服务

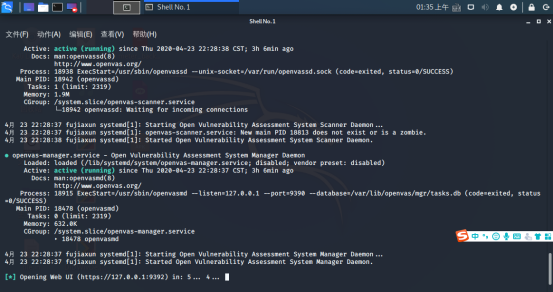

使用指令 openvas-start 启动openvas服务。

(嗯!!?你不是检查说没问题了么!!?)

(之后又是漫长的重装工作)

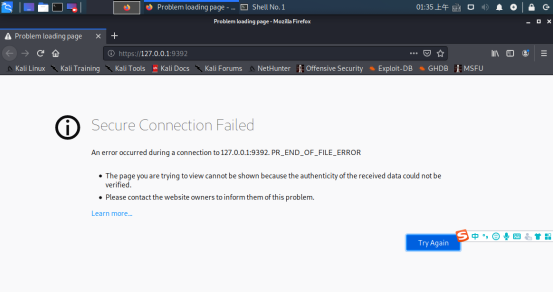

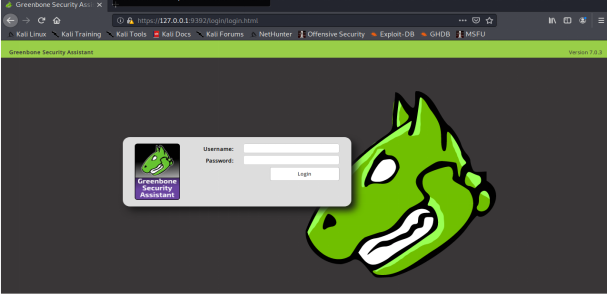

在浏览器中输入服务地址:

,进入界面后输入设置的用户名和密码。

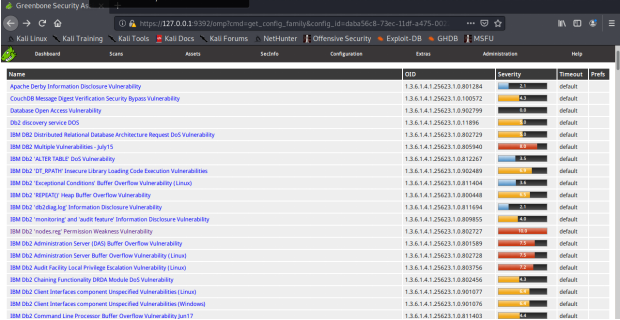

选择scans->tasks->Task Wizard新建任务,几分钟后,扫描任务就完成了

选择full and fast展开

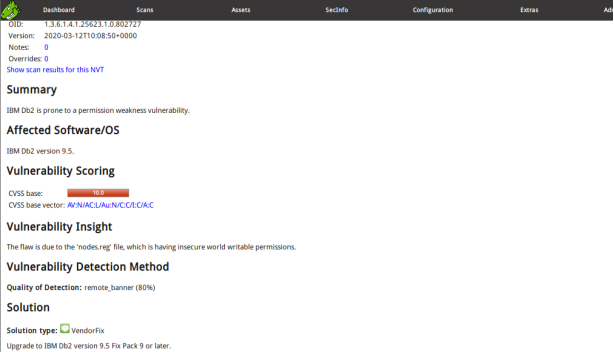

选择一个高危险等级的点进去查看。

- Summary描述该漏洞:`IBM Db2 is prone to a permission weakness vulnerability.`,说明IBM Db2容易出现权限漏洞。

- Solution给出解决方法:`Upgrade to IBM Db2 version 9.5 Fix Pack 9 or later.`,升级至ibmdb2version9.5fix Pack 9或更高版本。

5. 基础问题回答

(1)哪些组织负责DNS,IP的管理。

ICANN负责全球IP地址和域名管理

ARIN主要负责北美地区业务

RIPE主要负责欧洲地区业务

APNIC主要负责亚太地区业务

LACNIC主要负责拉丁美洲美洲业务

AfriNIC负责非洲地区业务

(2)什么是3R信息。

注册人:Registrant,注册商:Registrar,官方注册局:Registry。

6. 实践心得与体会

不得不说,这次实验又是令人痛苦的一次实验,操作上没有什么难度,安装openvas的过程真的令人疯狂,安装过程中各种查错修改已经够恼人了,装好了检查过了他说ok了,一启动,得,没用,重装吧。简直令人绝望。我硬是在电脑前坐了八个多小时,就是得把这玩意弄好才愿意睡觉。好在实验做成了,这算是万幸了。希望下一次实验的安装和配置过程能轻松些,不然我迟早要气死或猝死在电脑前。本次实验的过程中,学习了种种信息收集、漏洞扫描的方式,其中一些是使用或者听说过的,另一些则是全新的尝试,总体而言,收获颇丰,