一、实验概述

1.1 实验名称及要求

这是本课程的第五次实验,名为信息搜集与漏洞扫描,从实验名即可看出实验包括了两方面内容。通过本次实验,要掌握信息搜集和扫描的基本知识、技能、常用软件的使用方法;还要能够进行漏洞扫描,读懂漏洞扫描结果报告,并针对报告所反映出来的问题进行分析研究,知道漏洞出在哪里以及修补漏洞的办法。

1.2 实验目的

为什么进行信息搜集?从攻击方和己方的角度分别考虑,信息搜集都是很有必要且非常重要的。知己知彼百战不殆,攻击方要想取胜,必然要先对目标有一个充分的了解,那就需要充分搜集对方的信息了,否则没头脑地一股乱撞,很有可能偷鸡不成蚀把米,自己也跑不掉。防御方往往不知道谁是攻击方、不知道攻击方什么时候、如何发起攻击,但是也需要熟悉网络攻击的一般套路,知道攻击普遍来自什么地方、力度如何,然后自己就可以进行有针对性的部署,严阵以待。这样一来一般的攻击打不进来,特殊的少见的刁钻的攻击就另当别论了。

进行漏洞扫描的目的,和信息搜集也是有关系的,扫描漏洞、获取漏洞扫描报告,这本身也正是一种信息搜集,搜集的是漏洞信息。攻击方扫描目标主机的漏洞就能弱点击破,被攻击方对本系统进行漏洞扫描可以亡羊补牢,及时有效地做好系统防护、提升安全等级。

掌握信息搜集和漏洞扫描的基础知识,对于提升我们的信息安全意识和综合素养、强化应对潜在网络安全隐患的应对能力是很有必要的。

1.3 实验原理

信息搜集是渗透测试中首先要做的重要事项之一,其目的是尽可能多的查找关于目标的信息,比如IP地址、开放的端口(服务)、系统信息、IP归属等。掌握的信息越多,那么渗透成功的机会就越大。

信息搜集的方法:间接信息搜集、直接信息搜集和社会工程学。间接搜集就是不直接接触目标主机,而是借用第三方数据源搜集目标主机的信息;直接搜集就是直接和目标主机建立逻辑连接、通过扫描技术获取对方信息。社会工程学方法类似于被动信息收集,主要是针对目标方的人为错误,信息以打印、传真、电话交谈、电子邮件、移动硬盘等形式泄露

二、实验内容

2.1 各种搜索技巧的应用

2.1.1 百度搜索

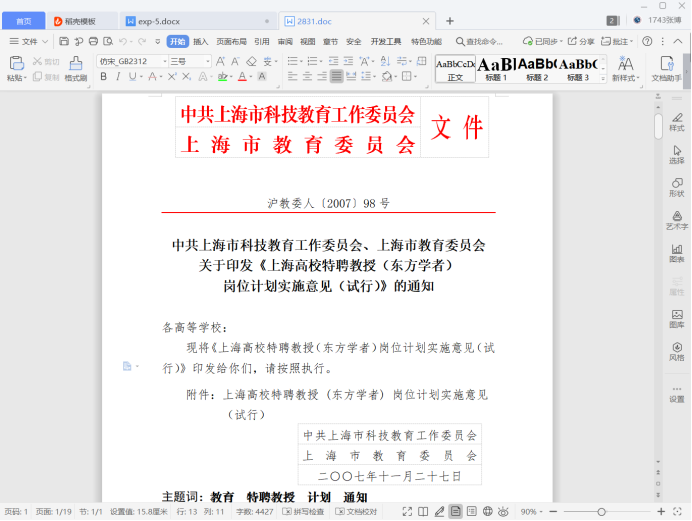

类似但又高于经常用到的关键字词搜索法,在搜索输入栏里输入filetype:doc site:edu.cn搜索特定类型的文件,要求文件类型是doc,域名最后以edu.cn结尾,cn表示中国,edu表示教育机构。这样搜索结果就是过滤出国内教育领域网站的doc文件,当然范围仅局限于公开可见的文件,并且搜索结果都是文件链接,点击后可以直接下载。

图2.1.1 搜索结果

选中第一条进行下载。

图2.1.2 上海高校特聘教授(东方学者)岗位计划实施意见(试行)

这份公文是十三年前形成的,当时现行的党政机关公文格式国家标准还未施行,所以这份公文的格式跟现在的统一格式不相同。

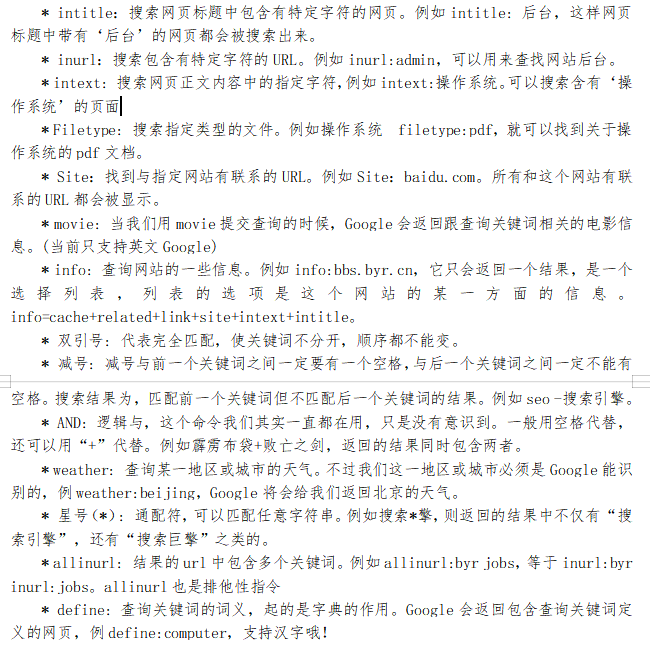

2.1.2 Google Hacking

在大范围渗透测试中,往往需要花大量的时间和精力才找到能进行突破的入口,而使用Google Hacking可能会有不错的收益,结合着关键词和通配符使用,这和百度搜索是类似的,不过百度胜在中文搜索领域,谷歌则在英文搜索方面技高一筹,应用范围也因此更广。谷歌服务在中国大陆地区受限,一般是很难使用的。

图2.1.3 关键词的简单实用

图2.1.4 关键词的进阶使用

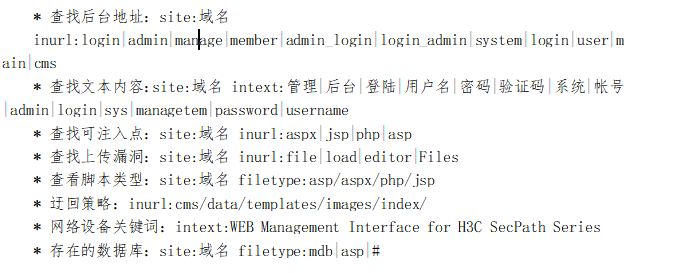

2.1.3 tracert

在Windows端调用命令行,使用命令tracert baidu.com,显示出从本机访问百度首页所经过的路由都有哪些。

图2.1.5 tracert路由追踪结果

上图输出结果一共是有五列,最左侧一列表示从本机到目标站点经过了第几跳路由器;中间三列表示在当前路由节点的延时,有最高最低和平均三类数据,如果延时过高就表示访问目标网站较慢。最后一列表示经过的路由地址。个别跳请求超时,排除网络堵塞、故障等原因,应该是网络服务提供商在那一跳设置了禁止跟踪。加上一些参数,如下图,就会有更多附加效果,比如-h 5,就是设置最多有5个跃点跟踪。从途中结果看出,到达搜狐网站要经过大于5跳路由器的距离。类似的参数还有很多,有需要的时候可以再一一琢磨。

图2.1.6 五跳路由追踪

2.1.4 使用dir_scanner遍历web目录及其子目录

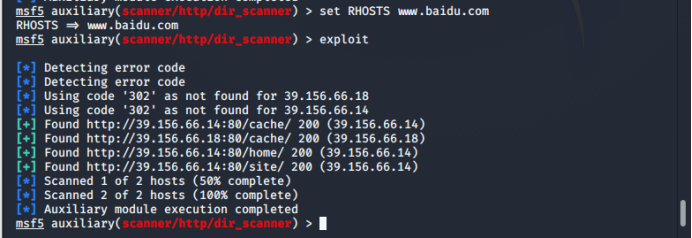

本操作是在kali中完成的,要用到MSF里面的dir_scanner模块。在kali命令行进入MSF控制台后,通过use auxiliary/scanner/http/dir_scanner调用目标模块,通过set RHOSTS www.baidu.com设置目标域名,这里设置百度为扫描对象。线程数可设可不设,线程数越大扫描速度越快,但被发现的几率也就越大。设置完毕后就执行该模块,得到下图结果。

图2.1.7 百度主页目录扫描结果

之前学过web设计基础,我们也知道一个网站下面由许许多多的文件夹、各式各样的文件、各种支撑网页组成,像百度搜索引擎的站点下面肯定有海量的文件,应该绝不止上面发现的这几个。应该说这个模块作用还是有限,不能百试百灵,成功率不高,并且在有限的成功次数里也无法窥探到网站目录结构的全貌。对于百度的扫描是只成功了四次,因为从上图看出只有四个绿色的加号,那表示有所发现。扫描其他网站,我试过商业类、高校类、政府类的网站,没有一个成功过哪怕一次。只有http状态码,除了上图出现的302,还出现过404、403、503等,每一种状态码都对应了一种不能成功访问的原因。只有在扫描搜狐的时候,才有了不错的发现。

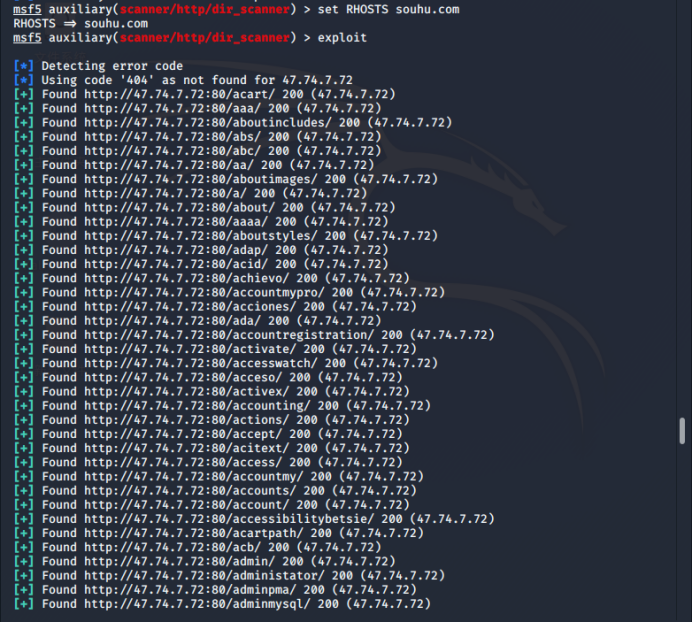

图2.1.8 搜狐主页扫描结果

可以看到dir_scanner模块对于搜狐主页的扫描结果非常详细,网站几乎是毫无保留倾囊相授,扫描结果多到右侧滚动条缩到了最小,上面输入的命令都看不到了。我没有等到扫描结束而是直接用ctrl+c终止了操作,并且是连续终止了两次才停下。

扩展名为inc的文件,可能会包含网站的配置信息,如数据库用户名口令。扩展名为bak的文件,通常是一些文本编辑器在编辑资源代码后留下的备份文件,可以让人知道其对应的程序脚本文件中的大致内容。扩展名为txt或sql的文件,一般包含网站运行的SQL脚本,可能会透漏类似于数据库结构等信息。

2.2 DNS IP注册信息查询

2.2.1 whois

Linux whois命令用于查找并显示用户信息。whois指令会去查找并显示指定帐号的用户相关信息,因为它是到Network Solutions的WHOIS数据库去查找,所以该帐号名称必须在上面注册方能寻获,且名称没有大小写的差别。以京东为例进行查询,下面是结果,非常多非常详细。

zb20174313@kali:~$ whois jd.com Domain Name: JD.COM# 域名是JD.COM Registry Domain ID: 101561_DOMAIN_COM-VRSN#注册域名id是101561_DOMAIN_COM-VRSN Registrar WHOIS Server: whois.markmonitor.com#域名服务器地址是whois.markmonitor.com Registrar URL: http://www.markmonitor.com#服务提供商域名是http://www.markmonitor.com Updated Date: 2016-09-27T12:06:30Z#更新日期 Creation Date: 1992-09-29T04:00:00Z#创建日期 Registry Expiry Date: 2024-03-08T05:17:11Z#注册截止(失效)时间 Registrar: MarkMonitor Inc.#域名托管商是MarkMonitor Inc Registrar IANA ID: 292#互联网数字分配机构ID标识是292 Registrar Abuse Contact Email: [email protected]#这是域名托管商的投诉邮箱,下面一行是投诉电话 Registrar Abuse Contact Phone: +1.2083895740 Domain Status: clientDeleteProhibited https://icann.org/epp#clientDeleteProhibited Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited Domain Status: clientUpdateProhibited https://icann.org/epp#clientUpdateProhibited Domain Status: serverDeleteProhibited https://icann.org/epp#serverDeleteProhibited Domain Status: serverTransferProhibited https://icann.org/epp#serverTransferProhibited Domain Status: serverUpdateProhibited https://icann.org/epp#serverUpdateProhibited Name Server: NS1.JDCACHE.COM Name Server: NS2.JDCACHE.COM Name Server: NS3.JDCACHE.COM Name Server: NS4.JDCACHE.COM DNSSEC: unsigned URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/ >>> Last update of whois database: 2020-04-22T04:27:27Z <<< For more information on Whois status codes, please visit https://icann.org/epp NOTICE: The expiration date displayed in this record is the date the registrar's sponsorship of the domain name registration in the registry is currently set to expire. This date does not necessarily reflect the expiration date of the domain name registrant's agreement with the sponsoring registrar. Users may consult the sponsoring registrar's Whois database to view the registrar's reported date of expiration for this registration. TERMS OF USE: You are not authorized to access or query our Whois database through the use of electronic processes that are high-volume and automated except as reasonably necessary to register domain names or modify existing registrations; the Data in VeriSign Global Registry Services' ("VeriSign") Whois database is provided by VeriSign for information purposes only, and to assist persons in obtaining information about or related to a domain name registration record. VeriSign does not guarantee its accuracy. By submitting a Whois query, you agree to abide by the following terms of use: You agree that you may use this Data only for lawful purposes and that under no circumstances will you use this Data to: (1) allow, enable, or otherwise support the transmission of mass unsolicited, commercial advertising or solicitations via e-mail, telephone, or facsimile; or (2) enable high volume, automated, electronic processes that apply to VeriSign (or its computer systems). The compilation, repackaging, dissemination or other use of this Data is expressly prohibited without the prior written consent of VeriSign. You agree not to use electronic processes that are automated and high-volume to access or query the Whois database except as reasonably necessary to register domain names or modify existing registrations. VeriSign reserves the right to restrict your access to the Whois database in its sole discretion to ensure operational stability. VeriSign may restrict or terminate your access to the Whois database for failure to abide by these terms of use. VeriSign reserves the right to modify these terms at any time. The Registry database contains ONLY .COM, .NET, .EDU domains and Registrars. Domain Name: jd.com Registry Domain ID: 101561_DOMAIN_COM-VRSN Registrar WHOIS Server: whois.markmonitor.com Registrar URL: http://www.markmonitor.com Updated Date: 2016-09-26T21:08:59-0700 Creation Date: 1992-09-28T21:00:00-0700 Registrar Registration Expiration Date: 2024-03-07T21:17:11-0800 Registrar: MarkMonitor, Inc. Registrar IANA ID: 292 Registrar Abuse Contact Email: [email protected] Registrar Abuse Contact Phone: +1.2083895770 Domain Status: clientUpdateProhibited (https://www.icann.org/epp#clientUpdateProhibited) Domain Status: clientTransferProhibited (https://www.icann.org/epp#clientTransferProhibited) Domain Status: clientDeleteProhibited (https://www.icann.org/epp#clientDeleteProhibited) Domain Status: serverUpdateProhibited (https://www.icann.org/epp#serverUpdateProhibited) Domain Status: serverTransferProhibited (https://www.icann.org/epp#serverTransferProhibited) Domain Status: serverDeleteProhibited (https://www.icann.org/epp#serverDeleteProhibited) Registrant Organization: BEIJING JINGDONG 360 DU E-COMMERCE LTD. Registrant State/Province: Beijing Registrant Country: CN Registrant Email: Select Request Email Form at https://domains.markmonitor.com/whois/jd.com Admin Organization: BEIJING JINGDONG 360 DU E-COMMERCE LTD. Admin State/Province: Beijing Admin Country: CN Admin Email: Select Request Email Form at https://domains.markmonitor.com/whois/jd.com Tech Organization: BEIJING JINGDONG 360 DU E-COMMERCE LTD. Tech State/Province: Beijing Tech Country: CN Tech Email: Select Request Email Form at https://domains.markmonitor.com/whois/jd.com Name Server: ns1.jdcache.com Name Server: ns2.jdcache.com Name Server: ns3.jdcache.com Name Server: ns4.jdcache.com DNSSEC: unsigned URL of the ICANN WHOIS Data Problem Reporting System: http://wdprs.internic.net/ >>> Last update of WHOIS database: 2020-04-21T21:27:38-0700 <<< For more information on WHOIS status codes, please visit: https://www.icann.org/resources/pages/epp-status-codes If you wish to contact this domain’s Registrant, Administrative, or Technical contact, and such email address is not visible above, you may do so via our web form, pursuant to ICANN’s Temporary Specification. To verify that you are not a robot, please enter your email address to receive a link to a page that facilitates email communication with the relevant contact(s). Web-based WHOIS: https://domains.markmonitor.com/whois If you have a legitimate interest in viewing the non-public WHOIS details, send your request and the reasons for your request to [email protected] and specify the domain name in the subject line. We will review that request and may ask for supporting documentation and explanation. The data in MarkMonitor’s WHOIS database is provided for information purposes, and to assist persons in obtaining information about or related to a domain name’s registration record. While MarkMonitor believes the data to be accurate, the data is provided "as is" with no guarantee or warranties regarding its accuracy. By submitting a WHOIS query, you agree that you will use this data only for lawful purposes and that, under no circumstances will you use this data to: (1) allow, enable, or otherwise support the transmission by email, telephone, or facsimile of mass, unsolicited, commercial advertising, or spam; or (2) enable high volume, automated, or electronic processes that send queries, data, or email to MarkMonitor (or its systems) or the domain name contacts (or its systems). MarkMonitor reserves the right to modify these terms at any time. By submitting this query, you agree to abide by this policy. MarkMonitor Domain Management(TM) Protecting companies and consumers in a digital world. Visit MarkMonitor at https://www.markmonitor.com Contact us at +1.8007459229 In Europe, at +44.02032062220

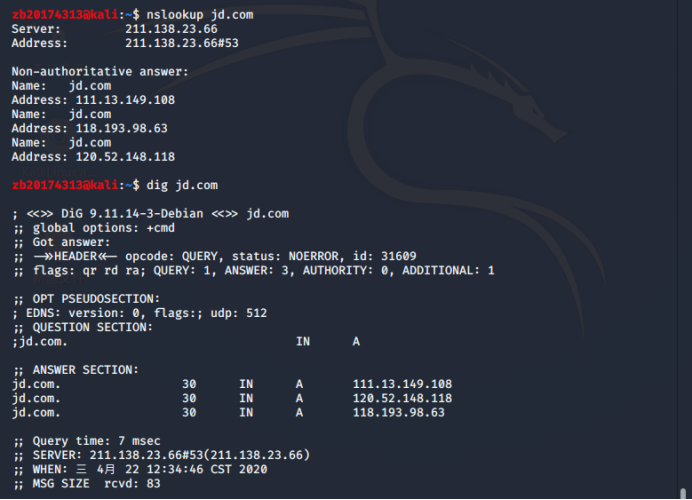

2.2.2 nslookup dig

本步操作在kali命令行中进行。使用nslookup工具可以解析域名,查看一个域名对应的IP地址,一个域名可以对应一个或多个IP地址。dig是一个在类Unix/Linux命令行模式下查询DNS包括NS记录,A记录,MX记录等相关信息的工具。

图2.2.1 对jd.com的nslookup和dig的探测结果

图2.2.1 对jd.com的nslookup和dig的探测结果

在nslookup的解析结果里,有网站服务器的IP地址:211.138.23.66,这是C类地址。往下的内容是非权威应答,如果DNS服务器在自己的区域文件中查询到了和客户端请求相匹配的数据,那就会返回一个权威应答,否则就是非权威应答,非权威应答包括从其他DNS服务器中查询到的应答、本地DNS服务器缓存中的应答以及推荐客户端访问更高一级的DNS服务器寻求应答这三种情况。这三个非权威应答,和下面用dig命令探索的结果是一致的。

2.2.3 Shodan

Shodan是一个搜索引擎,用于搜索网络空间中的在线设备。我试过直接搜索我手机的IP地址,结果却是查无此设备。手机的IP地址是通过手机设置查看的,是准确无误的,正是这样一个在线设备未能被该网站探测到。

图2.2.2 一个失败的查询例子

可能是我的手机过于微不足道,人家才看不到我。我通过ping找到了baidu.com的IP地址,然后在shodan中搜索这个地址,这才有了结果。

图2.2.3 baidu探测结果

图2.2.3 baidu探测结果

根据图2.2.3的结果,39.156.69.79这个地址归属地是在郑州,上面还配上了卫星地图,旁边有该网站提供的端口及相应的服务,可以查看更详细的内容。除了搜索IP地址,这个网站的功能还有很多,搜索实例:

·查找位于合肥的 Apache 服务器:apache city:"Hefei"

·查找位于国内的 Nginx 服务器:nginx country:"CN"

·查找 GWS(Google Web Server) 服务器:"Server: gws" hostname:"google"

·查找指定网段的华为设备:huawei net:"61.191.146.0/24"

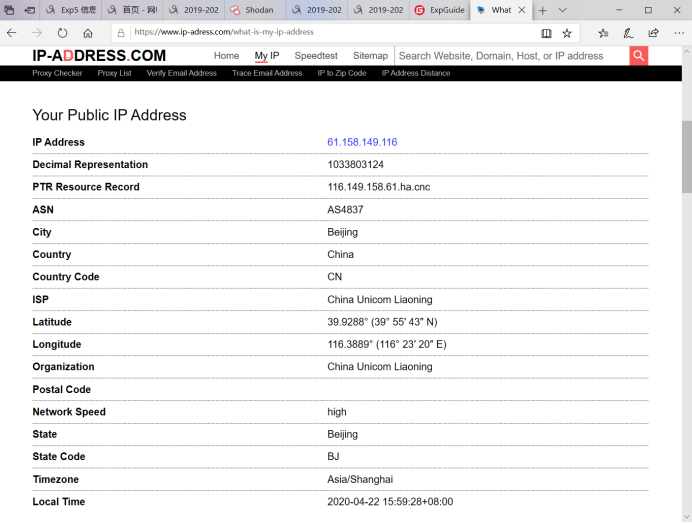

2.2.4 IP2反域名查询

通过这个网址进行查询,打开后,它会直接给出查询结果,因为自己访问人家的网站,人家通过解析数据包就能知道自己的网络地址等一系列信息,自己就不用再输入地址了。

图2.2.4 查询结果

图2.2.4这个查询结果很详细,连经纬度都有了。但是从精度上来讲还是有失偏颇的,我机器的网络地址明显不是上图给出的那个A类地址。

2.3 基本扫描技术

2.3.1 主机发现

最简单的主机发现就是ping了,但是这个命令也有局限性,必须得知道域名或者IP地址,并且还得建立在目标主机没有禁止被ping的基础上。这里用ping以外的两种方法进行主机发现。

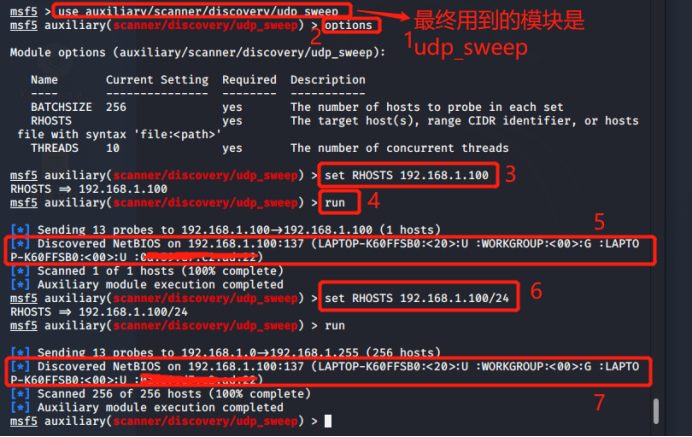

·MSF主机发现模块

以管理员身份打开MSF控制台,它里面提供了一些辅助模块可用于活跃主机的发现,主要有以下几个:arp_sweep、ipv6_multicast_ping、ipv6_neighbor、ipv6_neighbor_router_advetisement、 udp_probe、udp_sweep。其中两个常用模块的主要功能为:arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机。udp_sweep通过发送UDP数据包探查指定主机是否舌跃,并发现主机上的UDP服务。

图2.3.1 udp_sweep主机探测

在MSF控制台选中udp_sweep模块后,通过查看选项的命令可以知道有哪些内容是需要设置的。查看后发现RHOSTS后面是空着的,需要自己手动设置,在此就设置成探测对象,我设置成了Windows端的网络地址。其他选项默认,然后通过run或exploit执行探测模块。

我在这里进行了两次探测,第一次探测只针对Windows端主机,图2.2.5第五个框是探测结果。第二次探测我在设置网络地址的时候加上了子网掩码(Windows命令行ipconfig命令可以看到),这代表了主机所在的网段,这里面所有主机都会被探测到,图2.2.5第七个框的下面一行显示有二百五十六个主机被探测,第七个框显示发现了一台主机,主机网络地址后面跟了一个端口号137,这个端口在局域网中提供计算机的名字或IP地址查询服务。网络地址后面给出了计算机名以及其MAC地址。无论探测目标主机还是其所在的网段,我这里均只有一台主机被探测到。因为udp_sweep模块探测的是目标主机的udp服务。只有开启该服务的终端才会被探测到。

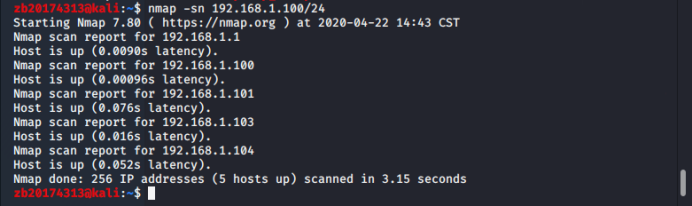

·nmap测试

这一步是在kali中完成的,直接在命令行输入命令:map -sn 192.168.1.100/24即可探测,这同样是探测整个网段的在线主机。-sn参数表示只进行主机发现而不进行端口扫描。

图2.3.2 nmap主机发现

如图2.2.6结果所示,该网段内有五台活跃主机。

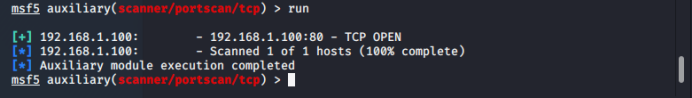

2.3.2 端口扫描

使用MSF控制台的指定模块进行端口扫描,输入use auxiliary/scanner/portscan/tcp以选中目标模块,它是专用于探测目标主机的tcp端口的。进来以后可以先查看选项都有哪些,以便于将空着的内容补充完整。

图2.3.3 MSF端口扫描选项

由图2.2.7可知只需要设置网络地址,因为只有它是空着的。通过set RHOSTS 192.168.1.100设置目标主机,这里我指定为Windows端主机。通过set PORTS 1-600设置端口扫描范围。仅供实验测试可以设小点以节约时间。其他选项默认即可。然后通过run或者exploit执行端口扫描模块。

图2.3.4 端口扫描结果

扫描结果如图2.2.8所示,只有tcp端口1-600中仅80端口是开放的。

2.3.3 系统探测、服务扫描及端口扫描

在nmap工具中,有大量的参数可供使用,不一而足。通过sudo nmap -sS -Pn -O -p 1-624 192.168.1.100,可以实现多种扫描目的。这段命令集成了不止一个参数,其中-sS表示半开扫描,这需要root权限所以命令前面加上了sudo。-Pn参数表示不使用ping命令,考虑到有些主机的防火墙禁止ping命令通过,所以加上这个参数可以避免一些不必要的麻烦。-O参数用于进行系统探测,后面的-p参数用来设置端口范围。结果如下:

zb20174313@kali:~$ sudo nmap -sV -sS -Pn -O -p 1-624 192.168.1.100

Starting Nmap 7.80 ( https://nmap.org ) at 2020-04-22 15:29 CST#扫描时间

Nmap scan report for 192.168.1.100#针对特定主机的扫描报告

Host is up (0.00053s latency).#该主机处于活跃状态

Not shown: 623 filtered ports

PORT STATE SERVICE VERSION#端口扫描结果表头,由于只有一个开放端口,所以表格只有两行,这一行加下一行,其他623个端口未发现

80/tcp open http Microsoft IIS httpd 10.0

MAC Address: AA:19:D1:9D:AD:00 (Unknown)#看看就行了

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port#系统扫描结果可能是不可靠的,下面几行给出了一些可能性,

Device type: specialized|general purpose

Running (JUST GUESSING): AVtech embedded (87%), Microsoft Windows XP (85%)

OS CPE: cpe:/o:microsoft:windows_xp::sp2

Aggressive OS guesses: AVtech Room Alert 26W environmental monitor (87%), Microsoft Windows XP SP2 (85%)

No exact OS matches for host (test conditions non-ideal).#没有找到完全匹配的系统类型

Network Distance: 1 hop

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 16.26 seconds#扫描一个主机花了16.26秒的时间

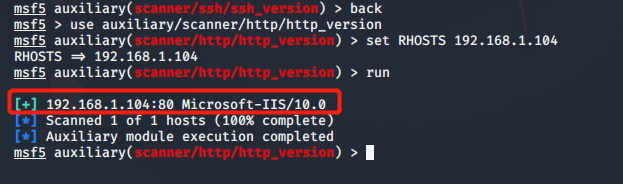

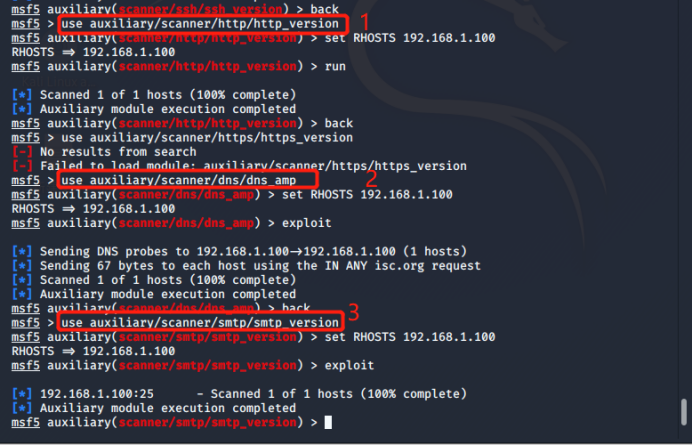

2.3.4 具体服务查点

在Metasploit的Scanner辅助模块中,有很多用于服务扫描和查点的工具,这些工具通常以[service_name]_version和[service_name]_login命名。一定记得使用root权限打开MSF控制台。

图2.3.5 scanner下的模块

由图2.3.5可知,辅助模块下的扫描分类里面有许许多多的模块可供使用。这里选择一些针对常见的服务的模块使用。

·Http

图2.3.6 telnet扫描结果

图2.3.6给出了针对Windows端的http服务的扫描过程。青色加号那一行也就是用红框框住的那一行是扫描结果,结果是Microsoft-IIS/10.0,也就是基于微软Windows的网络信息服务第10.0版。

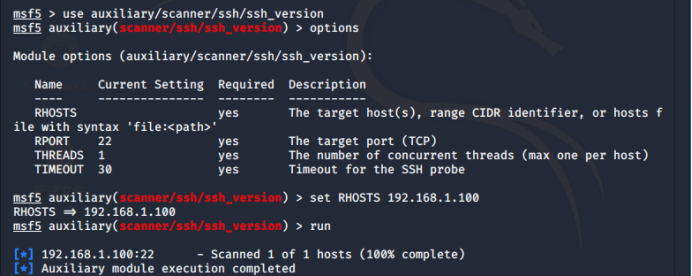

·SSH

SSH服务扫描,成功的话可得到开放ssh服务的主机的ip、ssh服务软件及版本号。由于一连几个探测都在msf控制台进行,所以在执行完上个探测服务之后,可以通过输入back退回上一级菜单,然后在选中下一个需要用到的探测模块,比如这里就是use auxiliary/scanner/ssh/ssh_version。通过查看options可知只需要设置IP地址即可,set RHOSTS 192.168.1.100,只扫描一台目标主机。没有出现青色加号的内容,很可惜不知道为什么没有扫描成功,尽管是以最高权限执行的。或许应该开启22号端口的服务,这里才会有预期结果。像上面那个探测一样,80端口我确定是开着的。

图2.3.7 ssh扫描结果

·其他扫描结果。

图2.3.8 其他扫描结果

2.4 漏洞扫描

漏洞扫描是指计算机或网络系统具有某种可能被攻击者恶意利用的特性,又被称作脆弱性。漏洞扫描是针对特定应用和服务查找目标网络中存在哪些漏洞,它们是成功实施攻击的关键所在。漏洞扫描技术包括基于漏洞数据库和基于插件两种。

互联网上现在能用的主要的漏洞数据库平台包括知道创宇、国家信息安全漏洞共享平台、CVE漏洞平台、美国国家漏洞数据库等。

插件是由脚本语言编写编写的子程序模块,可以调用插件来执行漏洞扫描。随时添加新的功能插件就可以使扫描软件增加新的功能,升级插件即可更新漏洞的特征信息。经典漏洞扫描软件包括Shadow Security Scanner、Nessus、X-Scan、OpenVAS等。

这里在kali上安装并使用OpenVAS进行漏洞扫描。

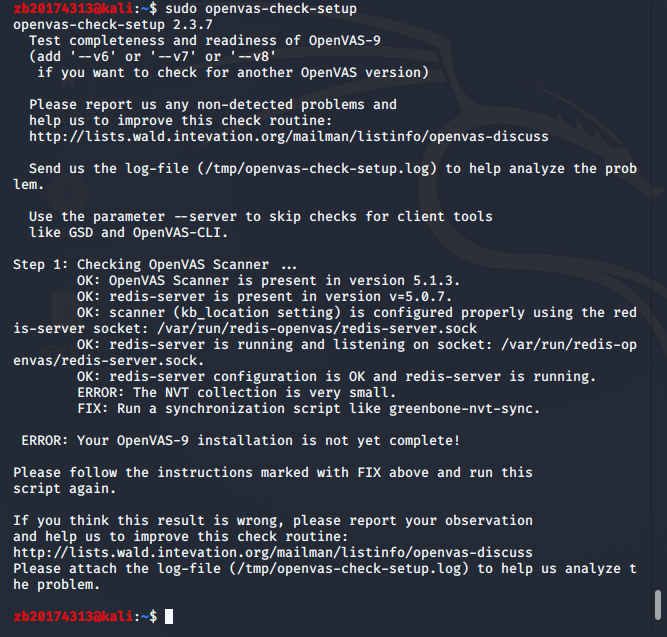

2.4.1 安装过程

安装前首先需要通过apt-get update和apt-get dist-upgrade更新软件包列表和获取最新的软件包。然后通过apt-get install openvas进行下载。如果一次下载失败,就需要重新更新软件包列表并重新下载。

下载成功后,需要反复输入openvas-check-setup查看安装是否完整。当然一开始肯定是不完整的,这个工具需要很多配套组件,安装的时候可以先把前面的组件铺垫好再最终install openvas,还可以先下载安装然后检查缺失的东西,缺啥补啥。我是采用后面这个思路安装的。

图2.4.1 第一次检查安装

注意到图2.4.1中有这么一段话:

ERROR: The NVT collection is very small.

FIX: Run a synchronization script like openvas-nvt-sync or greenbone-nvt-sync.#FIX给出了解决方案

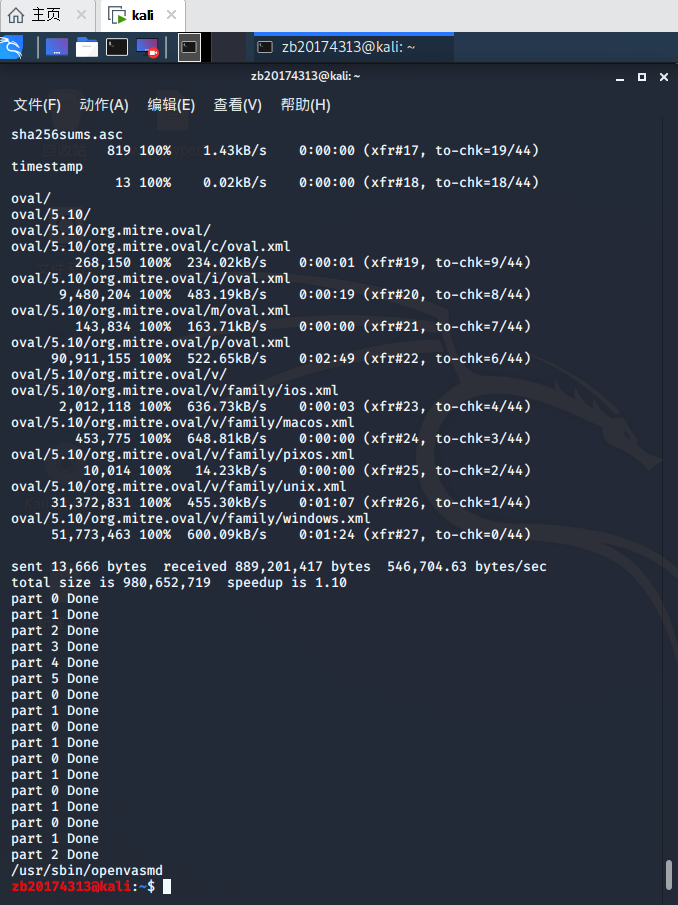

既给出了错误所在,也给出了解决办法。按照系统给出的方案来,就是运行sudo greenbone-nvt-sync。这个命令执行下去,海量的执行过程就出来了,刷得刚刚输入的命令都看不到了。

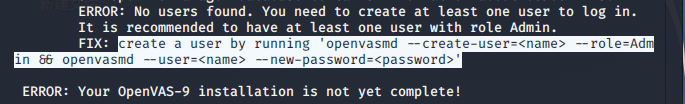

图2.4.2 第二次检查安装

图2.4.2是第二次检查安装结果的一部分,根据系统提示,下一步要做的是添加用户信息。输入sudo openvasmd --create-user=20174313 --role=Admin 、sudo openvasmd --user=20174313 --new-password=19990624。分别用于添加一个用户名以及更改用户名的密码。之所以要更改,是因为用户名在创建成功后会默认生成一个密码,那个密码太长太难记了。

![]()

图2.4.3 长长的密码还带符号

图2.4.4 第三次检查安装

图2.4.4是第三次检查安装的结果,按照系统提示要执行sudo greenbone-scapdata-sync,以建立本地数据库。这个过程需要下载大量文件,会花费较长的时间,必须得保持网络持续顺畅,保证电脑不休眠否则下载过程就中断了。好在即使下载中断了,下次再下载还是接着上次的进度继续的(亲身经历)。

图2.4.5 数据库成功建立的最后几行

图2.4.5给出了OpenVAS SCAP database建立成功的最后几行内容。

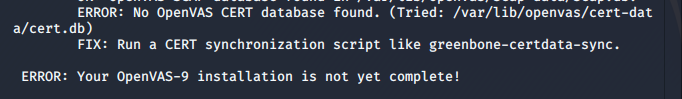

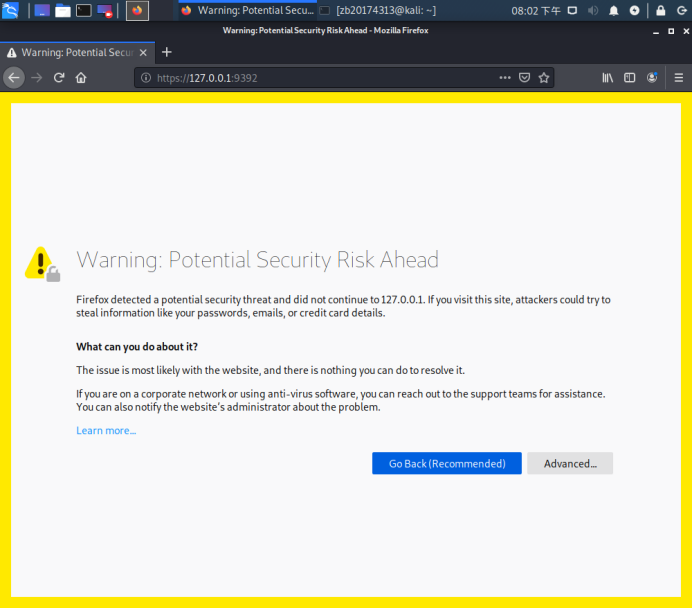

图2.4.6 第四次检查安装

这一步发现的问题是:No OpenVAS CERT database found. (Tried: /var/lib/openvas/cert-data/cert.db),在已经尝试过cert.db后还是找不到OpenVAS证书数据库。因为本来就没下载。按照FIX提示,执行sudo greenbone-certdata-sync,这一步同样需要下载东西。

图2.4.7 证书数据库下载成功的最后几行

图2.4.8 第五次检查安装

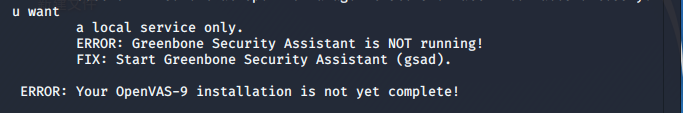

这里遇到的失败是,greenbone security assistant未启动。系统给出的措施是开启这个东西。执行sudo gsad --listen=127.0.0.1 --port=9392,监听本地9392端口。

下一步我没再检查安装,而是直接执行了sudo openvasmd,启动OpenVAS管理器。在这之后再检查一次安装,有了下面的结果,成功了。这个安装过程略有繁琐,好在我的kali一直没有为难我,这让我很感动也很感激!

zb20174313@kali:~$ sudo openvas-check-setup

openvas-check-setup 2.3.7

Test completeness and readiness of OpenVAS-9

(add '--v6' or '--v7' or '--v8'

if you want to check for another OpenVAS version)

Please report us any non-detected problems and

help us to improve this check routine:

http://lists.wald.intevation.org/mailman/listinfo/openvas-discuss

Send us the log-file (/tmp/openvas-check-setup.log) to help analyze the problem.

Use the parameter --server to skip checks for client tools

like GSD and OpenVAS-CLI.

Step 1: Checking OpenVAS Scanner ...

OK: OpenVAS Scanner is present in version 5.1.3.

OK: redis-server is present in version v=5.0.7.

OK: scanner (kb_location setting) is configured properly using the redis-server socket: /var/run/redis-openvas/redis-server.sock

OK: redis-server is running and listening on socket: /var/run/redis-openvas/redis-server.sock.

OK: redis-server configuration is OK and redis-server is running.

OK: NVT collection in /var/lib/openvas/plugins contains 58955 NVTs.

WARNING: Signature checking of NVTs is not enabled in OpenVAS Scanner.

SUGGEST: Enable signature checking (see http://www.openvas.org/trusted-nvts.html).

WARNING: The initial NVT cache has not yet been generated.

SUGGEST: Start OpenVAS Scanner for the first time to generate the cache.

Step 2: Checking OpenVAS Manager ...

OK: OpenVAS Manager is present in version 7.0.3.

OK: OpenVAS Manager database found in /var/lib/openvas/mgr/tasks.db.

OK: Access rights for the OpenVAS Manager database are correct.

OK: sqlite3 found, extended checks of the OpenVAS Manager installation enabled.

OK: OpenVAS Manager database is at revision 184.

OK: OpenVAS Manager expects database at revision 184.

OK: Database schema is up to date.

OK: OpenVAS Manager database contains information about 58955 NVTs.

OK: At least one user exists.

OK: OpenVAS SCAP database found in /var/lib/openvas/scap-data/scap.db.

OK: OpenVAS CERT database found in /var/lib/openvas/cert-data/cert.db.

OK: xsltproc found.

Step 3: Checking user configuration ...

WARNING: Your password policy is empty.

SUGGEST: Edit the /etc/openvas/pwpolicy.conf file to set a password policy.

Step 4: Checking Greenbone Security Assistant (GSA) ...

OK: Greenbone Security Assistant is present in version 7.0.3.

OK: Your OpenVAS certificate infrastructure passed validation.

Step 5: Checking OpenVAS CLI ...

OK: OpenVAS CLI version 1.4.5.

Step 6: Checking Greenbone Security Desktop (GSD) ...

SKIP: Skipping check for Greenbone Security Desktop.

Step 7: Checking if OpenVAS services are up and running ...

OK: netstat found, extended checks of the OpenVAS services enabled.

OK: OpenVAS Scanner is running and listening on a Unix domain socket.

OK: OpenVAS Manager is running and listening on a Unix domain socket.

OK: Greenbone Security Assistant is listening on port 80, which is the default port.

Step 8: Checking nmap installation ...

WARNING: Your version of nmap is not fully supported: 7.80

SUGGEST: You should install nmap 5.51 if you plan to use the nmap NSE NVTs.

Step 10: Checking presence of optional tools ...

OK: pdflatex found.

OK: PDF generation successful. The PDF report format is likely to work.

OK: ssh-keygen found, LSC credential generation for GNU/Linux targets is likely to work.

WARNING: Could not find rpm binary, LSC credential package generation for RPM and DEB based targets will not work.

SUGGEST: Install rpm.

WARNING: Could not find makensis binary, LSC credential package generation for Microsoft Windows targets will not work.

SUGGEST: Install nsis.

It seems like your OpenVAS-9 installation is OK.#这一行表示安装成功了,该启动的都启动了可以直接用了。

If you think it is not OK, please report your observation

and help us to improve this check routine:

http://lists.wald.intevation.org/mailman/listinfo/openvas-discuss

Please attach the log-file (/tmp/openvas-check-setup.log) to help us analyze the problem.

图2 4.9 OpenVAS安装成功

2.4.2 使用OpenVAS

在kali中打开浏览器(桌面左上角图标点开有应用程序列表,浏览器就在其中),在地址栏输入的网络地址为:https://127.0.0.1:9392。

图2.4.10 首次登陆的安全提醒 选择Advanced

图2.4.11 选择接受风险并继续

图2.4.11 选择接受风险并继续

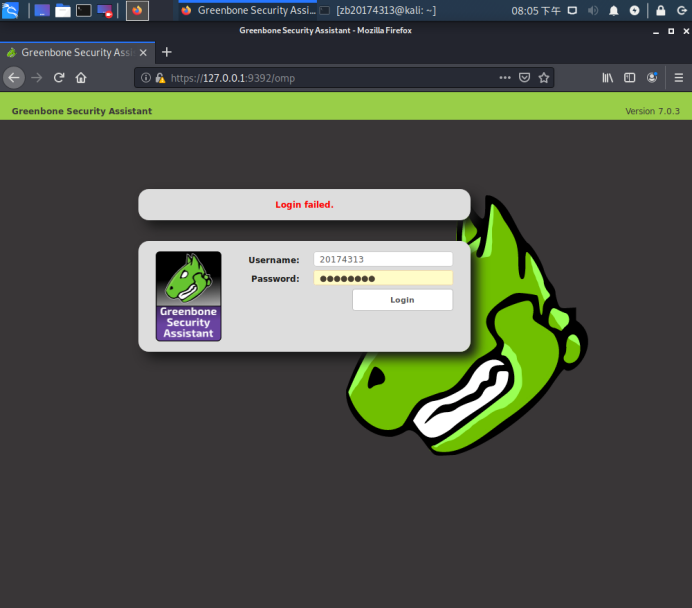

图2.4.12 输入刚才创建的用户名及其密码

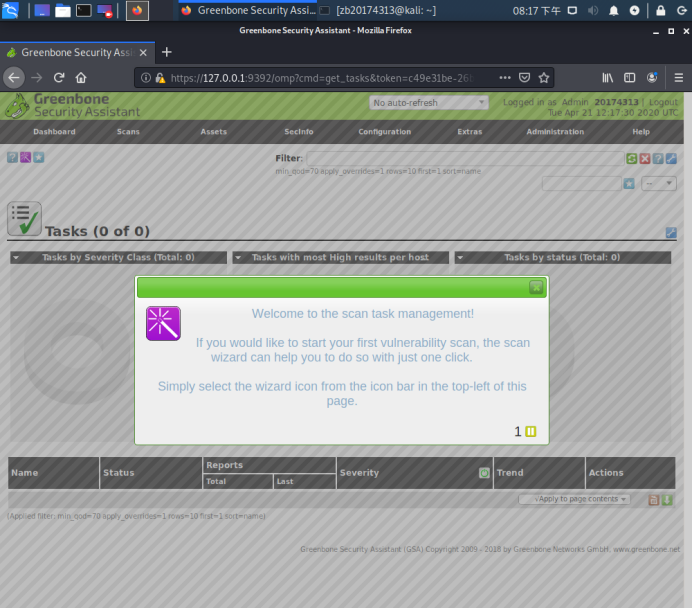

图2.4.13 OpenVAS主页

图2.4.13 OpenVAS主页

在主页上方导航栏中选择“scans”-“tasks”。此时会出现一个欢迎界面。

图2.4.14 任务管理界面

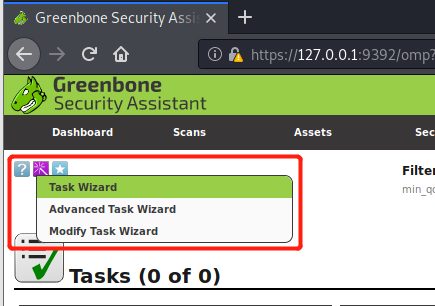

等待弹框自动消失,然后找到紫色图标点击,选择“Task Wizard”,新建一个扫描任务。

图2.4.15 Task Wizard

图2.4.16 输入目标IP,新建扫描任务,扫描范围大到整个互联网的在线主机

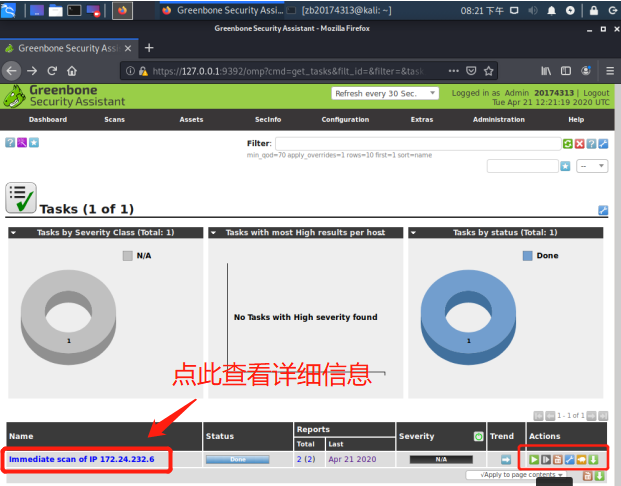

图2.4.17 扫描完成 status 为Done 可以查看详细信息

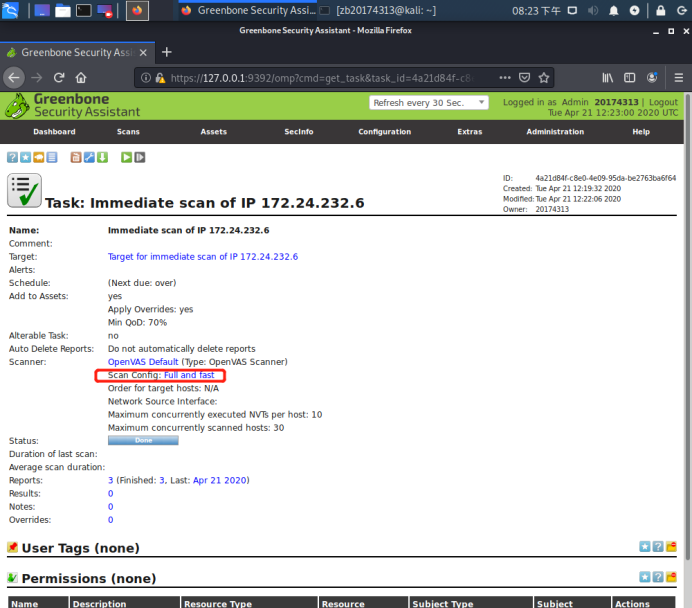

图2.4.18 按图中红框所示选中Full and fast查看完整漏洞分析报告

图2.4.19 漏洞分析报告首页

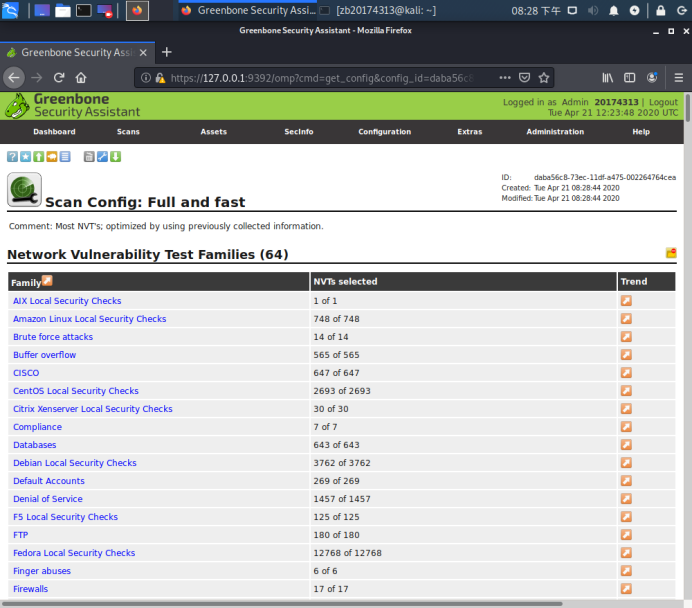

图2.4.19给出的是漏洞分析报告首页的内容。每一行都是一类漏洞,漏洞门类非常之多,看右边的滚动条那么短就知道这个页面里有多少内容了。我向下翻找到了SSL/TLS的漏洞大类,点进去可以看到有如下漏洞,

图2.4.20 SSL/TLS漏洞一览

可以看出目标系统存在不少SSL/TLS漏洞,我选择了第一行的漏洞查看详细信息。

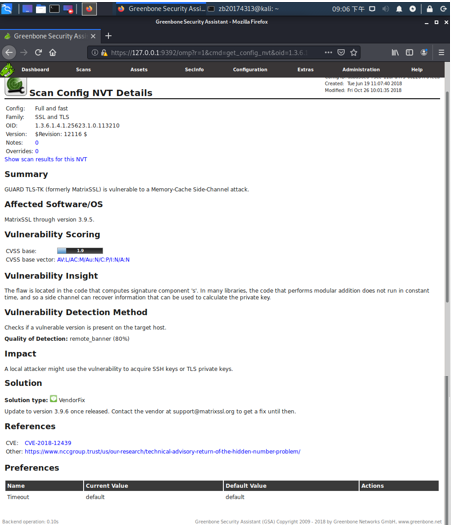

图2.4.21 GUARD TLS-TK分析报告

根据上图细节所示,这个漏洞GUARD TLS-TK(以前称为MatrixSSL)CVSS评分是1.9,易受内存缓存侧信道(Memory-Cache Side-Channel attack)攻击,位于计算签名组件的代码中。在许多库中,执行模块化加法的代码不会在固定时间内运行,因此侧信道可以恢复可用于计算私钥的信息。本地攻击者可能利用此漏洞获取SSH密钥或TLS私钥。该漏洞对于系统的机密性有一定的影响,而对于完整性和可用性则没有影响。针对该漏洞的修补措施是更新SSL/TLS服务至指定版本3.9.6,还可以通过[email protected]与供应商联系以获得解决方案。

三、实验总结与体会

3.1 问题回答

(1)哪些组织负责DNS,IP的管理?

所有IPv4根服务器均由美国政府授权的互联网域名与号码分配机构ICANN统一管理,负责全球互联网域名IPv4根服务器、域名体系和IP地址等的管理。根服务器主要用来管理互联网的主目录。根域名服务器并不会存储全世界所有的域名,只是存储着仅次于它的下一级的域名(这种关系有点像宗法制里面的大宗小宗的关系),这些域包括一般最高域(也叫顶级域、组织域)和国家域(也叫地理域),具体来说有com、edu、gov、org、mil、net、info、biz、int、cn、ca、ch、us等很多很多,随着时代的发展,仅由美国对最高域名进行注册管理的限制已经取消,美国有所放权。

我国的地理域是cn,这是我国的顶级域名,由工信部管理。cn域名注册的管理机构为中国互联网信息中心(CNNIC)。每个国家又会有很复杂庞大的域名系统,像一个树形结构一样,DNS、IP的管理由根服务器延伸到下面最低一级,这个应该是本地的域名服务器,就在自己电脑上。

由我国领衔发起的“雪人计划(Yeti DNS Project)”是基于全新技术架构的全球下一代互联网(IPv6)根服务器测试和运营实验项目,旨在打破现有的根服务器困局,为下一代互联网提供更多的根服务器解决方案。计划在我国部署四台IPv6根服务器。

(2)什么是3R信息?

注册人registrant,注册商registrar,官方注册局registry。

(3)评价下扫描结果的准确性。

扫描结果受扫描工具的功能以及自己的使用方法的影响,如果是权威公司出品的非常厉害的扫描工具,并且自己也完全掌握了使用方法,那么扫描结果的准确程度自然会非常高。有些扫描结果是自己可以知道正确与否的,比如扫描端口是否开放、主机是否活跃等,但是这些都是简单基础的东西,而我们用的扫描工具又是非常经典久经磨练的,不可能连这些信息都扫描不准确,除非是自己没有正确使用,比如未使用最高权限运行。仅从我的认知水平来看,扫描结果都正确...如果是更深层次的扫描,我们或者至少对我来说,一眼看不出对错,OpenVAS漏洞扫描报告那么长,凭一己之力全部看懂几乎是不可能的,更别说判断准确性了。非要判断准确性的话,必须得有参照,可以再找几款类似的扫描工具和它对比。

3.2 实验总结

信息搜集和漏洞扫描,可以用来发起网络攻击,也可以用来防御网络攻击。考虑到我们今后的角色,主动防御才是我们的主流。筑牢信息安全屏障,维护网络安全体系,必须得对攻击手段有所认识,才能在防范时有所侧重有所准备。本实验用到的工具,比如Nmap、MSF、OpenVAS,还有一些网页在线查询搜集工具,功能都很强大,效果也都很理想,操作起来也容易上手,用它们我们可以拿到想要的东西。但我们涉足的仅仅是冰山一角,还有更广阔的天地可以去探索。越是学习越是觉得自己懂得太少了,还得努力奋斗!