2019-2020-2 网络对抗技术 20175214 Exp5 信息搜集与漏洞扫描

一、实验目标

- 掌握信息搜集的最基础技能与常用工具的使用方法

二、实验内容

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术

- 主机发现

- 端口扫描

- OS及服务版本探测

- 具体服务的查点(以自己主机为目标)

- 漏洞扫描

- 会扫

- 会看报告

- 会查漏洞说明

- 会修补漏洞(以自己主机为目标)

三、实验步骤

1. 各种搜索技巧的应用

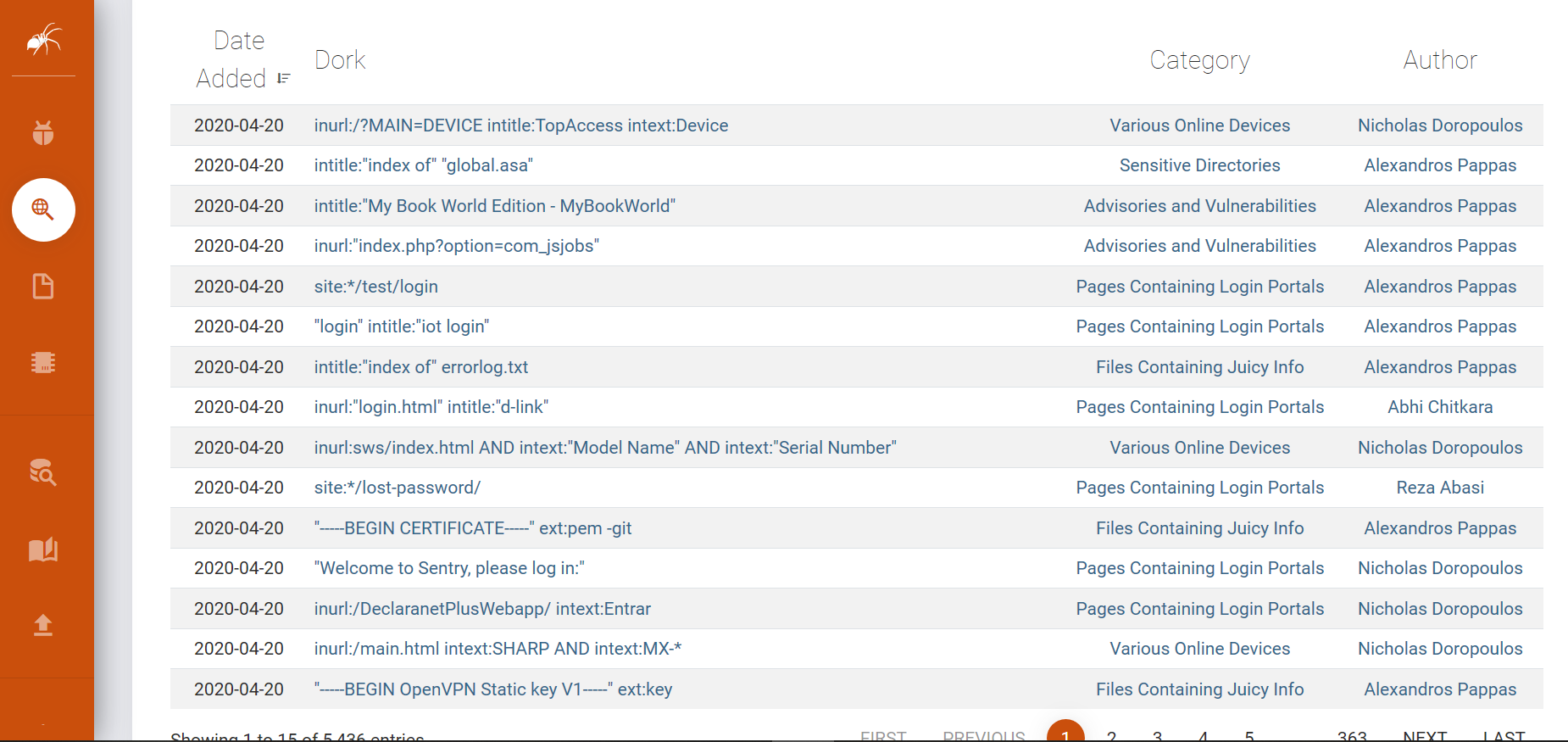

Google Hacking

- GHDB (又名谷歌黑客数据库)使用的先进的JavaScript技术搜索黑客所需的信息,它包含了大量使用Google从事渗透的搜索字符串,拥有很多常用的模块。可以使用过滤器进行针对性地扫描。

搜索网址目录结构

-

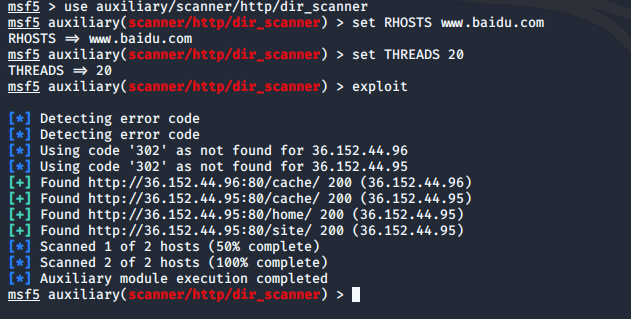

使用msfconsole里的dir_scanner模块,以穷举的方式对网址的目录结构进行获取

-

使用方法:

msfconsole use auxiliary/scanner/http/dir_scanner set THREADS 20 set RHOSTS www.baidu.com exploit -

将目标网址设置为百度,可以获得以下目录信息:

-

其中,状态码302表示服务器找不到请求的网页,200则是请求成功。

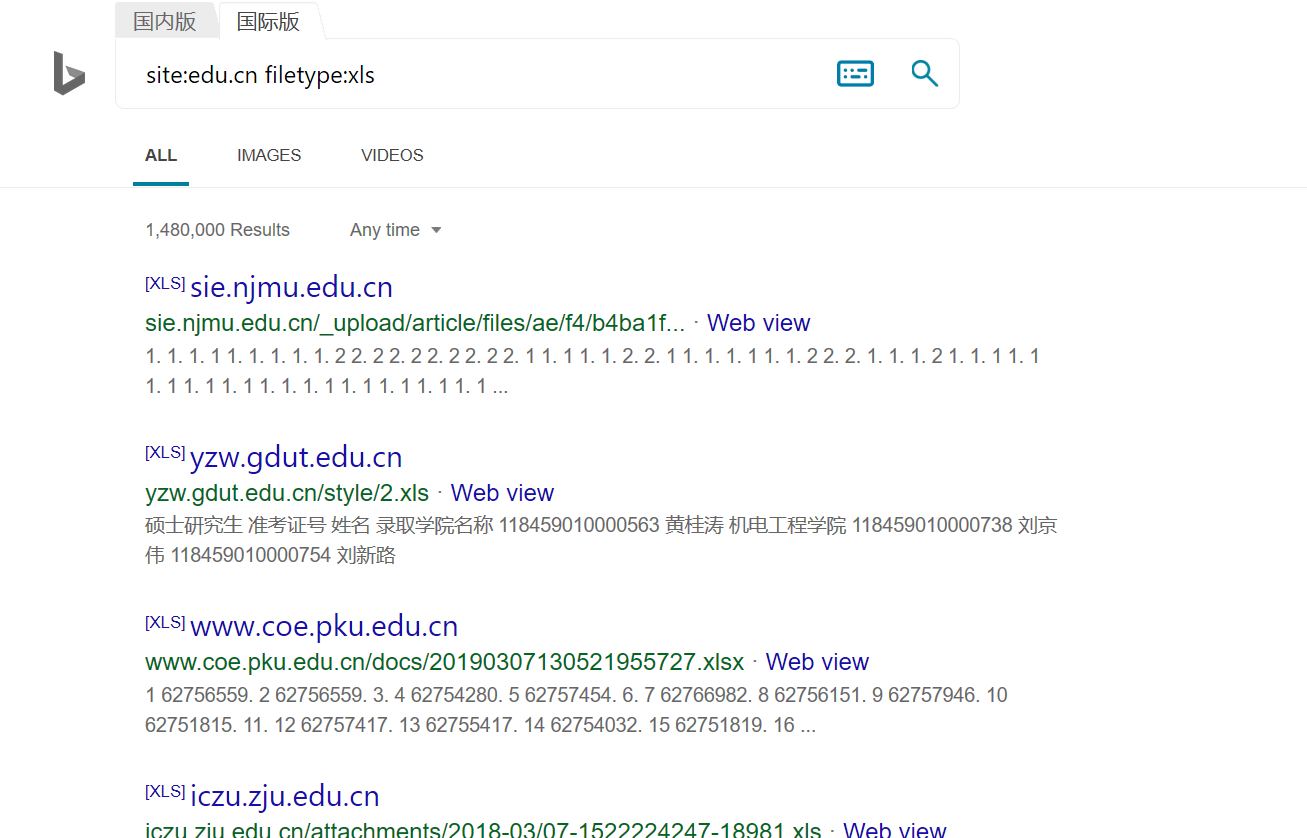

利用搜索引擎检测特定类型的文件

-

filetype能对搜索结果的文件类型进行限定,格式为“检索词 filetype:文件类型”;

-

site能限制检索结果的来源,格式为“检索词 site:限制域名;

-

关键字搜索:空格后加上要搜的关键字;

-

由于我发现在百度好像搜索效果不是很好,我选择在bing对edu.cn检索文件类型为pdf的文件,结果如下:

-

随便选择一个文件就可以进行下载,然后可以打开下载好的文件查看:

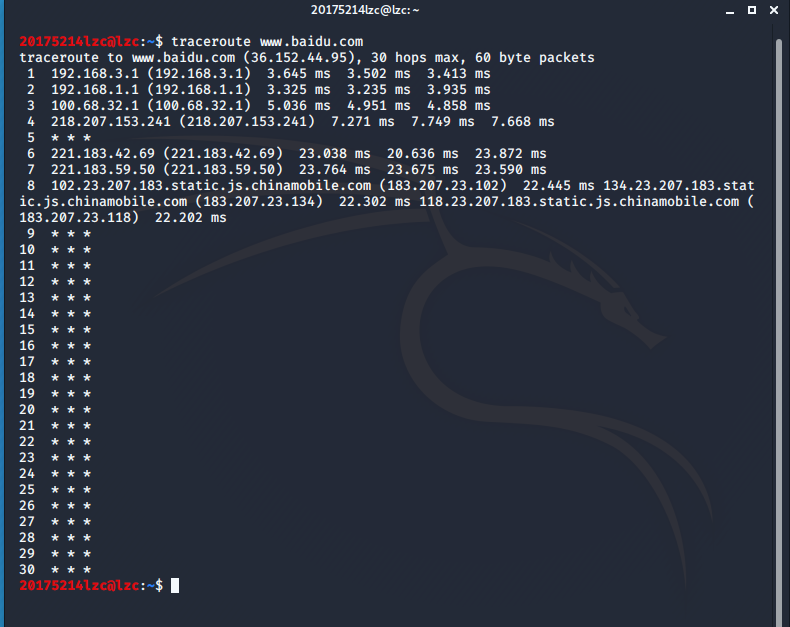

使用traceroute命令进行路由侦查

-

使用traceroute命令我们可以知道信息从你的计算机到互联网另一端的主机是走的什么路径。

-

具体的实现方式是通过利用ICMP协议数据包遍历传输路径上的所有路由器,从而定位用户计算机和目标计算机之间的所有路由器。

-

traceroute在kali中的实践:

- 其中,192.168.3.1是本机网关,192.168.1.1是本地局域网。

-

在Windows中是tracert:

- 其中同样的,192.168.3.1是本机网关,192.168.1.1是本地局域网。

-

可以看到,使用traceroute命令会罗列每次数据包的返回时间,生存时间,ip等信息。

2. DNS IP注册信息的查询

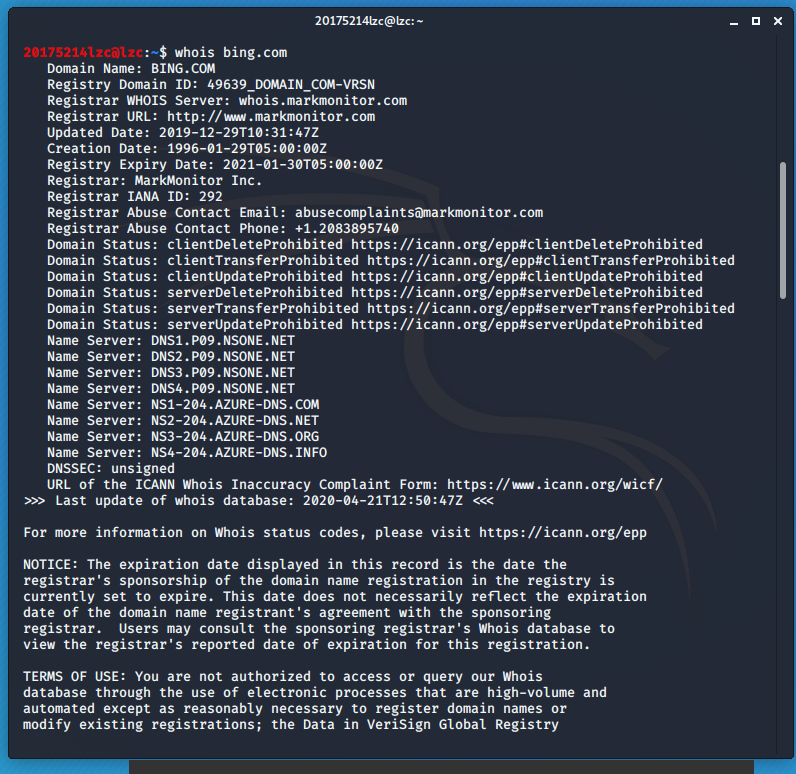

whois查询

-

使用

whois可以进行域名注册信息的查询,例如输入whois bing.com进行查询

-

可以看到有域名注册的相关信息,例如更新时间,有效期,以及注册机构,注册人的信息

nslookup查询

- 使用

nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。 - 在kali命令行输入

nslookup bing.com:

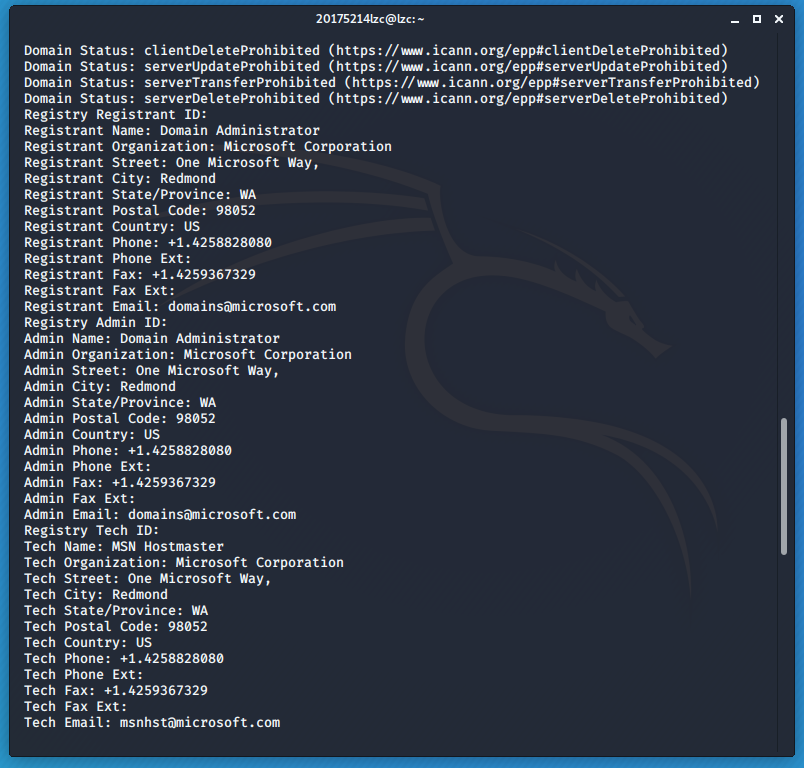

dig查询

- 和

nslookup不同的是,dig可以从官方DNS服务器上查询精确的结果。 - 在kali命令行输入

dig bing.com:

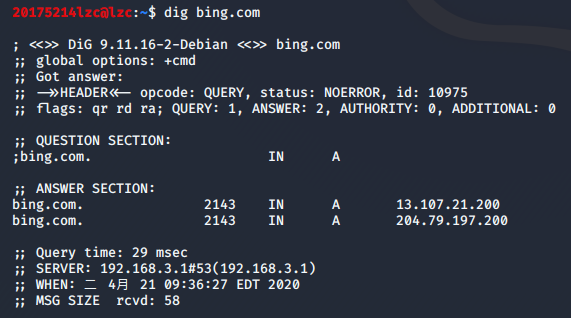

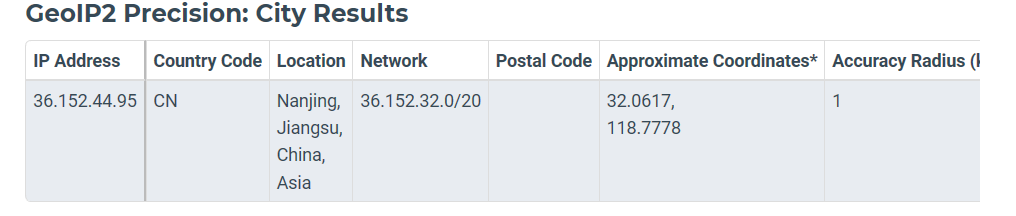

LP2Location地理位置查询

-

使用https://www.maxmind.com可以根据IP地址查询地理位置

- 例如将之前查到的bing的ip输入,可以获得以下信息:

- 例如将之前查到的bing的ip输入,可以获得以下信息:

-

同样的,还可以使用https://www.ip-adress.com查询更详细的信息,输入bing的ip:

IP2反向域名查询

- 使用https://www.shodan.io/可以进行反域名查询,可以搜索到该IP的地理位置、服务占用端口号,以及提供的服务类型:

3. 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

主机发现

-

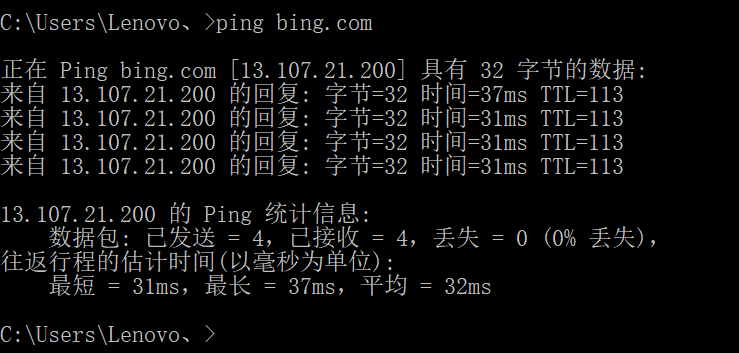

ping:最简单也是最常用的用来探测主机是否在线的命令

-

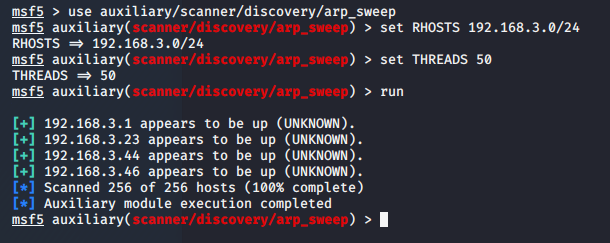

arp_sweep:使用ARP请求枚举本地局域网络中的所有活跃主机

- metasploit中的modules/auxiliary/scanner/discovery下的模块可以用于主机探测,常用的有

arp_sweep和udp_sweep - 使用方法:

msfconsole use auxiliary/scanner/discovery/arp_sweep //进入arp_sweep 模块 set RHOSTS 192.168.3.0/24 //用set进行hosts主机段设置 set THREADS 50 //加快扫描速度 run //执行run进行扫描 - metasploit中的modules/auxiliary/scanner/discovery下的模块可以用于主机探测,常用的有

- udp_sweep模块输入的参数和arp_sweep相同,但是可以看到,除了可以探测到存活主机之外,还可以获得主机名称信息

端口扫描

-

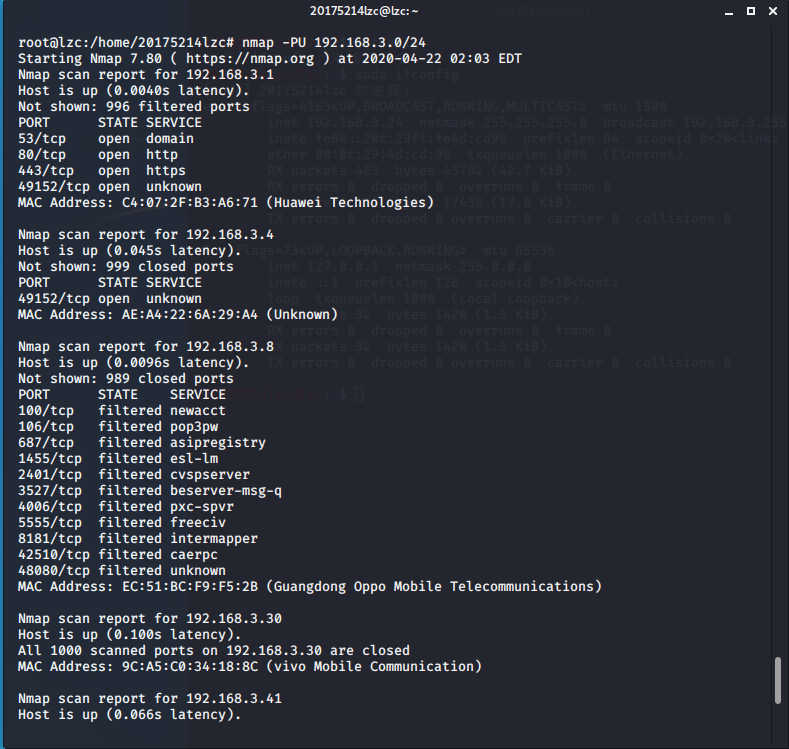

namp:网络扫描和嗅探工具

nmap -PU:对UDP端口进行探测- 由于在win10上安装npcap一直失败,以下都是在kali上使用nmap

-

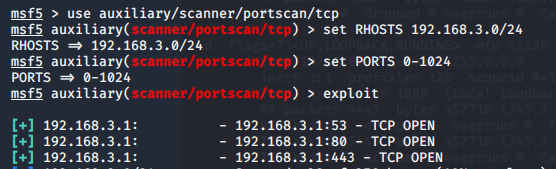

使用

modules/auxiliary/scanner/portscan下的tcp模块也可以进行端口扫描:msfconsole use auxiliary/scanner/portscan/tcp //进入TCP模块 set RHOSTS 192.168.3.0/24 //set扫描地址 set PORTS 0-1024 //设置扫描端口范围 exploit //开始扫描

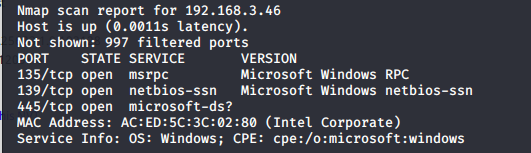

OS及服务版本探测

-

namp -O:进行操作系统版本探测- 对win10主机扫描,显示匹配结果过多......

- 对win7虚拟机进行扫描,结果如下:

-

使用

namp -sV查看目标机的详细服务信息:

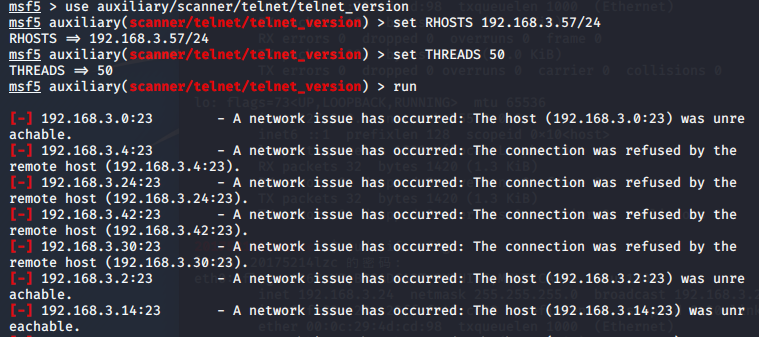

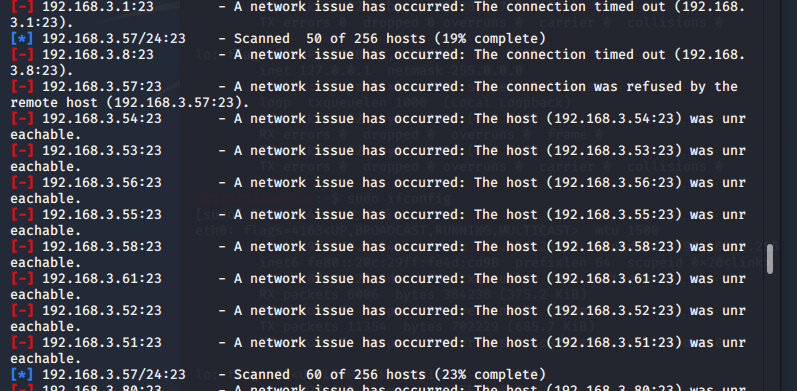

具体服务的查点

- 这一部分主要是使用

modules/auxiliary/scanner下的各个模块进行对应的扫描 - telnet服务:用于登录远程主机,对远程主机进行管理。

msfconsole

use auxiliary/scanner/telnet/telnet_version //进入telnet模块

set RHOSTS 192.168.3.57/24 //set扫描地址

set THREADS 50 //提高查询速度

run

-

结果过多,只做部分展示:

-

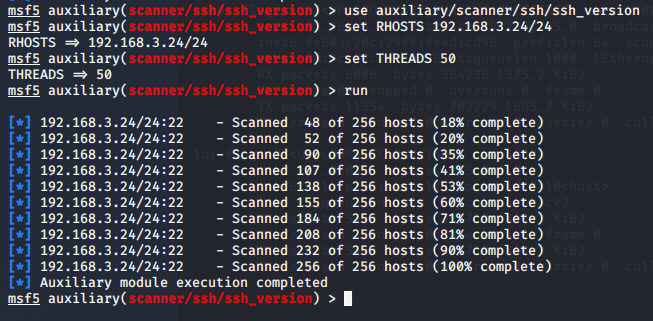

SSH服务:

- 主要提供两个服务:

- 提供类似telnet远程联机服务器的服务

- 提供类似FTP服务的sftp-server,借助SSH协议来传输数据的,提供更安全的SFTP服务。

msfconsole use auxiliary/scanner/ssh/ssh_version //进入ssh模块 set RHOSTS 192.168.3.24/24 //set扫描地址 set THREADS 50 //提高查询速度 run - 主要提供两个服务:

-

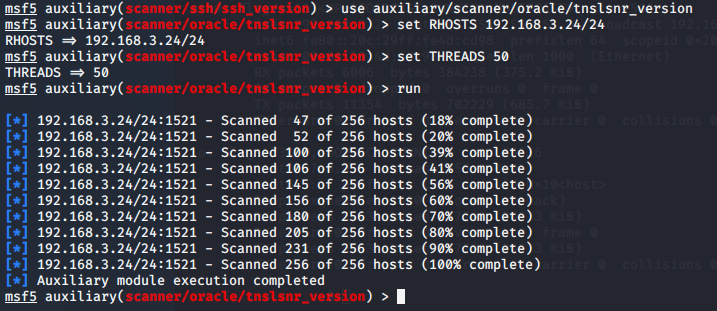

Oracle数据库服务:

msfconsole use auxiliary/scanner/oracle/tnslsnr_version //进入oracle模块 set RHOSTS 192.168.3.57/24 //set扫描地址 set THREADS 50 //提高查询速度 run

4.漏洞扫描

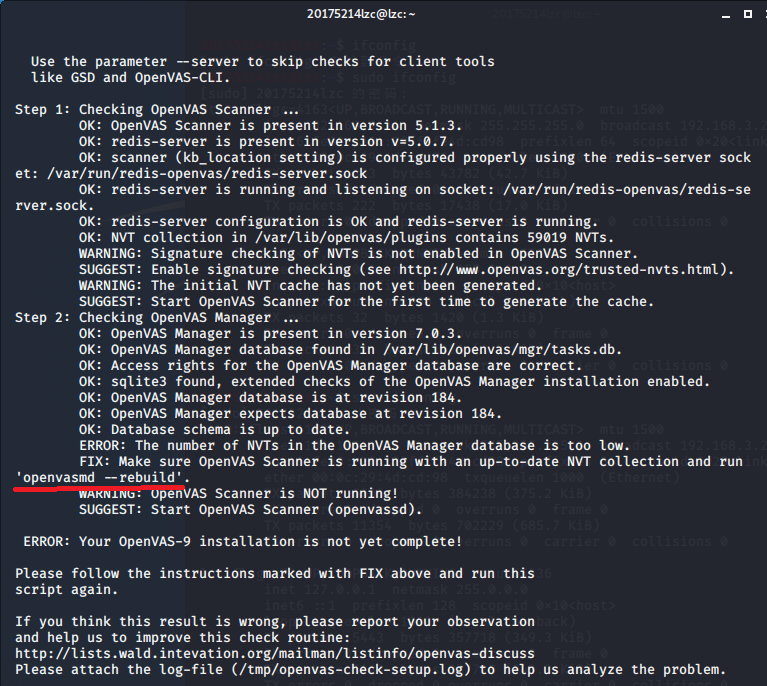

OpenVAS的安装

-

sudo apt-get install openvas && openvas-setup; -

创建账号的指令:

openvasmd --create-user=lzc --role=Admin && openvasmd --user=lzc --new-password=20175214; -

输入

openvas-check-setup进行检测,如果报错,根据FIX进行操作安装完成;

-

安装完成时输入

openvas-check-setup会有如下提示:

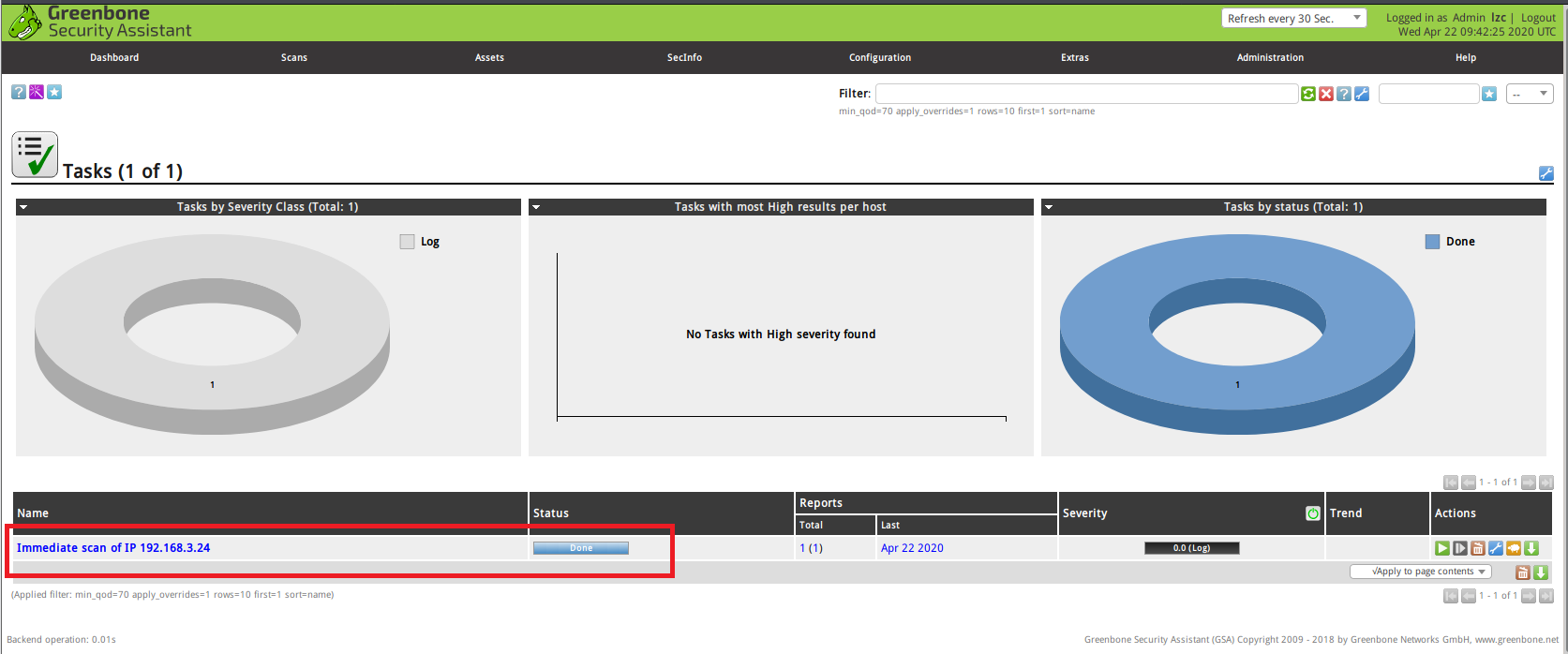

扫描

-

在命令行输入

openvas-start; -

在浏览器输入

https://127.0.0.1:9392进入登录页面,并输入之前设置的账号密码:

-

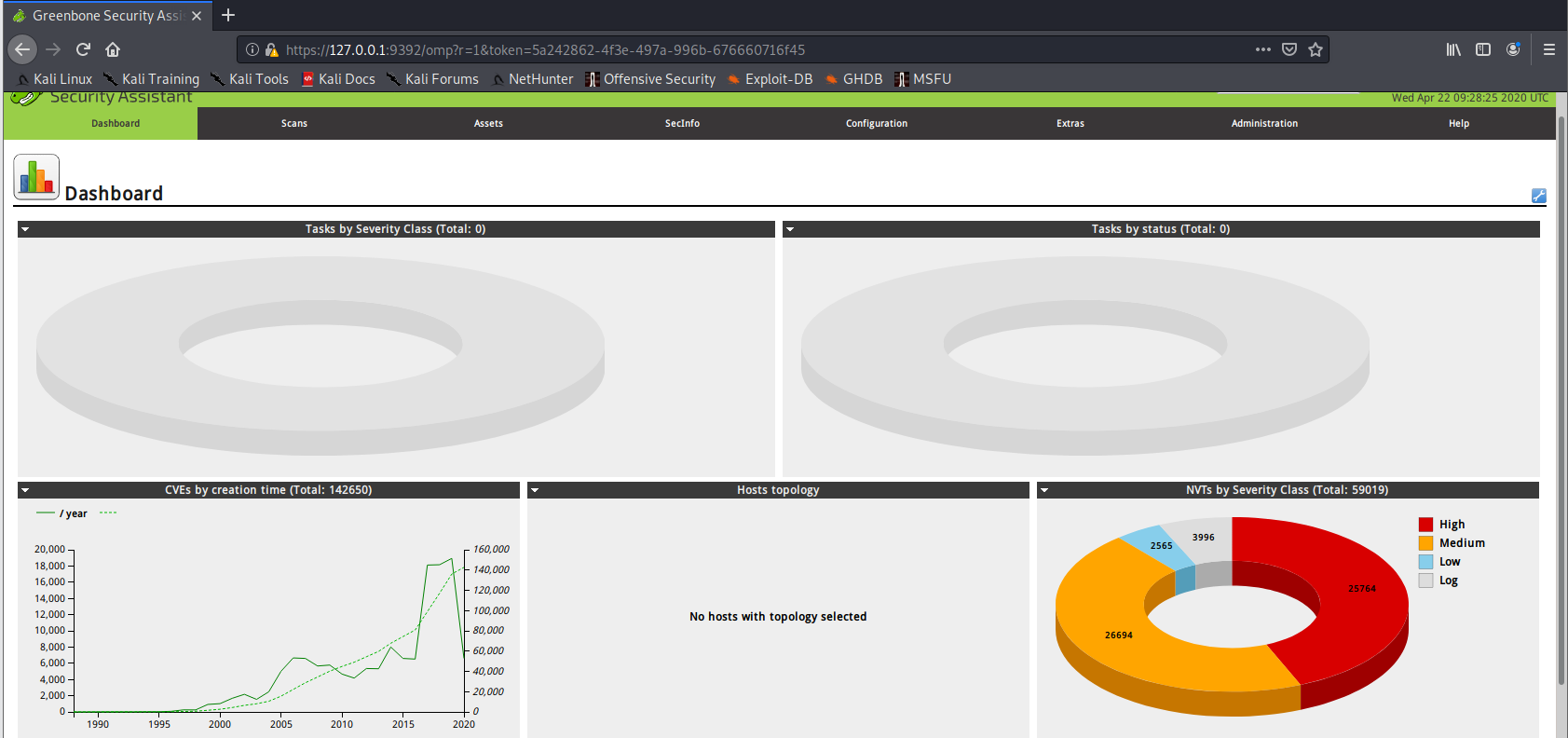

登陆成功

-

新建一个任务

- 菜单栏

Scans->Tasks - 左上角

闪光图标->Task Wizard

- 菜单栏

-

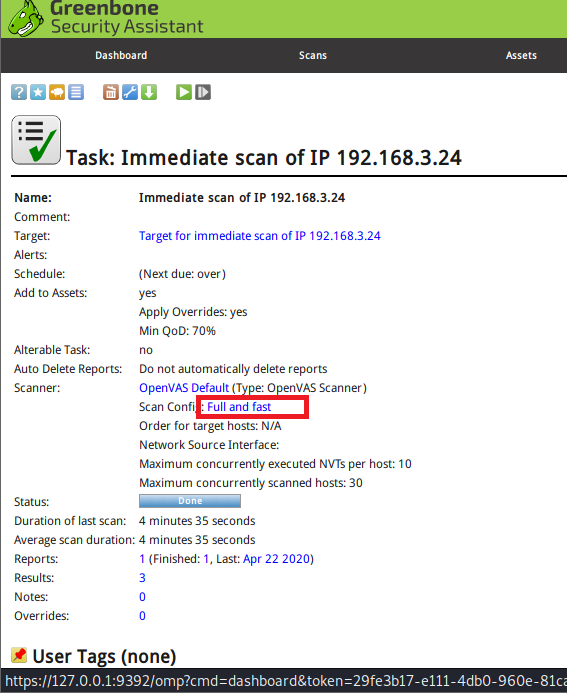

等待扫描完成后,点击查看结果

-

选择

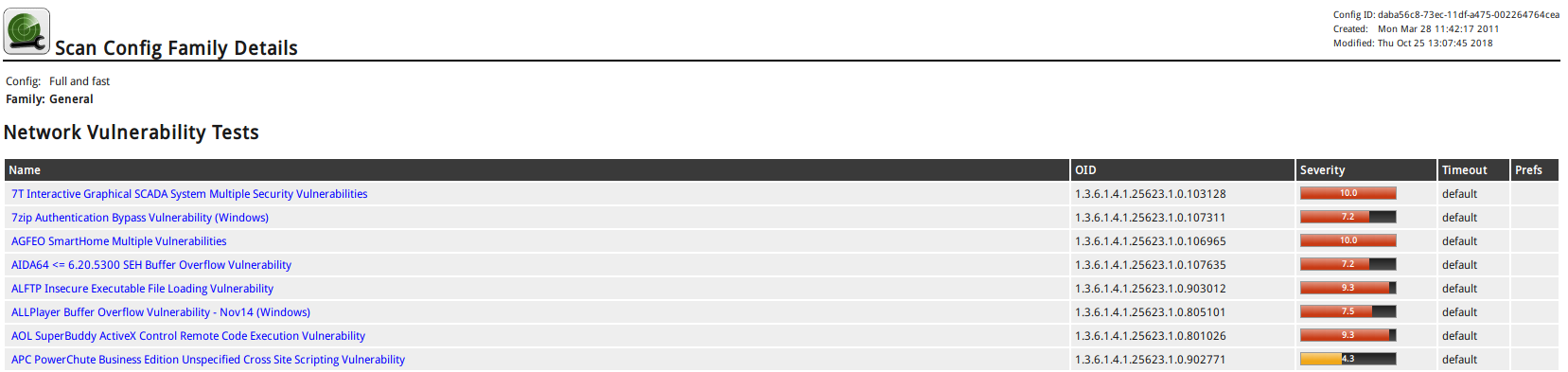

Full and fast查看详情

-

随便选择一个高危漏洞查看

- 可以看到,提供了该漏洞的说明以及对应的解决方案,此处的解决方案建议是升级到一个新版本,禁用各自的特性,删除产品或用另一个产品替换产品。

- 可以看到,提供了该漏洞的说明以及对应的解决方案,此处的解决方案建议是升级到一个新版本,禁用各自的特性,删除产品或用另一个产品替换产品。

四、基础问题回答

(1)哪些组织负责DNS,IP的管理

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理;

- 地址支持组织(ASO)负责IP地址系统的管理;

- 域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理;

- 协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配;

- 全球一共有5个地区性注册机构:

- ARIN主要负责北美地区业务

- RIPE主要负责欧洲地区业务

- APNIC主要负责亚太地区业务

- LACNIC主要负责拉丁美洲美洲业务

- AfriNIC负责非洲地区业务

(2)什么是3R信息

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

(3)评价下扫描结果的准确性

- 在针对操作系统的扫描时,无法判断win10主机的操作系统,原因是相似的可能配对太多,还有就是不同工具扫描出来的结果也有差异,基本上还是比较准确的。

五、心得体会

这次实验主要是学习使用不同的工具尝试进行信息搜集和漏洞扫描,过程比较繁琐,尤其是OpenVAS的安装,花了很多功夫。在亲身进行了信息搜集和漏洞扫描后也更明白了保护个人信息安全的重要性,通过查阅资料也锻炼了我的自学能力,收获很大。