访问控制目的

- 防止非法用户进入

- 阻止合法用户对系统资源的非法使用,即禁止合法用户越权访问

解决方式:根据不同用户授于不同访问权限(授权) 进而保护系统资源,即AAA(认证 授权 审计)

访问控制类型

- 物理访问控制

- 网络访问控制

- 操作系统访问控制

- 数据库访问控制

- 应用系统访问控制

访问控制术语

- 实体:这里指代计算机资源(物理设备 数据文件 内存 进程)或一个合法用户,又分为主体和客体

- 主体:提出请求的实体

- 客体:接受其他访问的被动实体

- 访问:读 、写、执行、所有,而所有权指谁能改变文件的访问权

- 访问控制策略:主体对课题的访问规则集

访问控制模型

DAC 自主访问控制(由于灵活性,在商业和工业环境上被大量采用)

自主访问控制规定客体创建者为其所有者,可以完全控制该客体,客体所有者可以将该客体授权于别人,同时也可将该访问权回收

模型

- 访问控制模型矩阵ACM:一张二维表,对应每个用户到每个应用的控制权限

优点: 实现认证与访问控制的相互分离

缺点:用户数量多就会导致浪费存储空间

解决方案:按行划分或按列划分 - 访问控制列表ACL:以主体或者客体为中心建立的访问权限表

优点:简单、实用、大多数pc、服务器和主机都使用acl作为访问控制的实现机制

适用情况:对用户区分度相对较少的系统,并且用户大都比较稳定

- 访问控制能力列表 ACCL:以用户为中心建立访问的权限表

优点:时间效率和空间效率上都优于访问控制矩阵

缺点:在需要添加、删除客体时都比较复杂

MAC 强制访问控制

每个用户及文件都被赋予一定的安全级别,用户不能改变滋生或任何客体的安全级别,只有系统管理源可以确定用户和组的访问权限。而系统也是通过安全级别比对决定用户是否可以访问该文件。

在mac机制下,客体拥有者不可将客体控制权转授给他人。

安全管理的修改、授予、撤销主体对某个客体的访问权的管理工作也要受到严格的审查与监控

安全级别

绝密级(top secret) 机密级(confidential) 秘密级(secret) 受限级(restrited) 无秘级(unclassified)

即TS>C>S>R>U

优点:极大减少因用户的无意性(程序错误或者操作失误)导致的敏感信息泄露

RBAC 角色访问控制

将访问许可权分配给一定的角色,用户通过不同的角色获得角色所拥有的访问许可权。即由系统管理员设定一定权限角色 用户得到该角色,即得到权限,失去该角色即失去该权限。

应用 由于它的灵活性、方便性、安全性,在大型数据库系统的权限管理的广泛应用。

区别

与dac:用户不能自主将权限授给别人

与rbac:mac基于多级安全需求,而rbac则不是

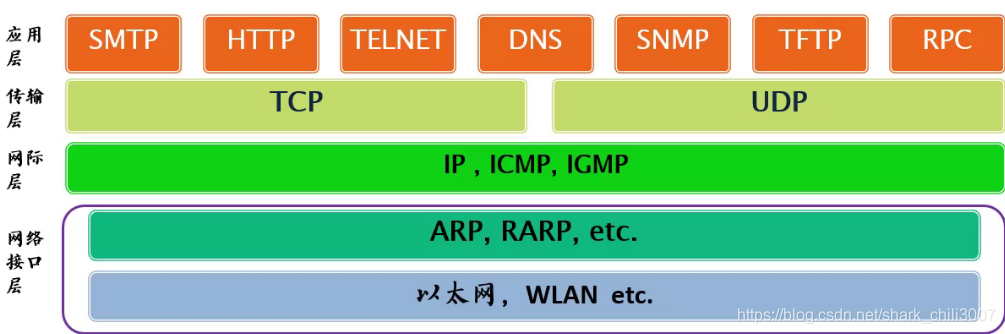

tcp/ip基础 协议栈

tcp/ip协议源于六七十年代,早用于军事 科研,由于用户的信任,对安全设定少之又少,随着互联网发展,网络安全重要性愈发重要,若对协议重新设定,则成本非常之高,且由于用户的惯性。对此,基于原有协议进行补丁的做法成为当今tcp/ip的解决方案。

将安全机制放在网络层 ip层协议无连接 不可靠,使用安全机制如ipsec进行加密,使得对用户和应用组透明,也保障了数据的安全

将安全机制放在网络层 ip层协议无连接 不可靠,使用安全机制如ipsec进行加密,使得对用户和应用组透明,也保障了数据的安全

将安全机制放在运输层(准确来说应该是基于应用层和运输层之间) 如ssl好处是能够提供基于进程对进程组的安全服务

补充说明:ssl协议来自民间,由网景公司提出,已成为事实的标准,后来IETF想将此协议官方化,照葫芦画瓢做了TLS

将安全机制放在应用层 好处是安全服务被嵌入到应用程序中,可根据需要定定制安全服务,如telnet改ssh,smtp所对应的s/mime(多用途用户拓展安全协议)

数据链路层

存在着身份认证 篡改mac地址 网络嗅探等安全威胁。

补充:所谓俗称抓包,实质上是抓帧,即链路层数据帧

物理层安全

物理层安全威胁主要来自 网络环境 网络设备 线路等问题。常见攻击手段主要是搭线窃听、电磁泄漏窃听等。