在本课中,你将了解不同的身份验证方法。这些方法可以使用FortiGate或FortiAuthenticator进行配置。

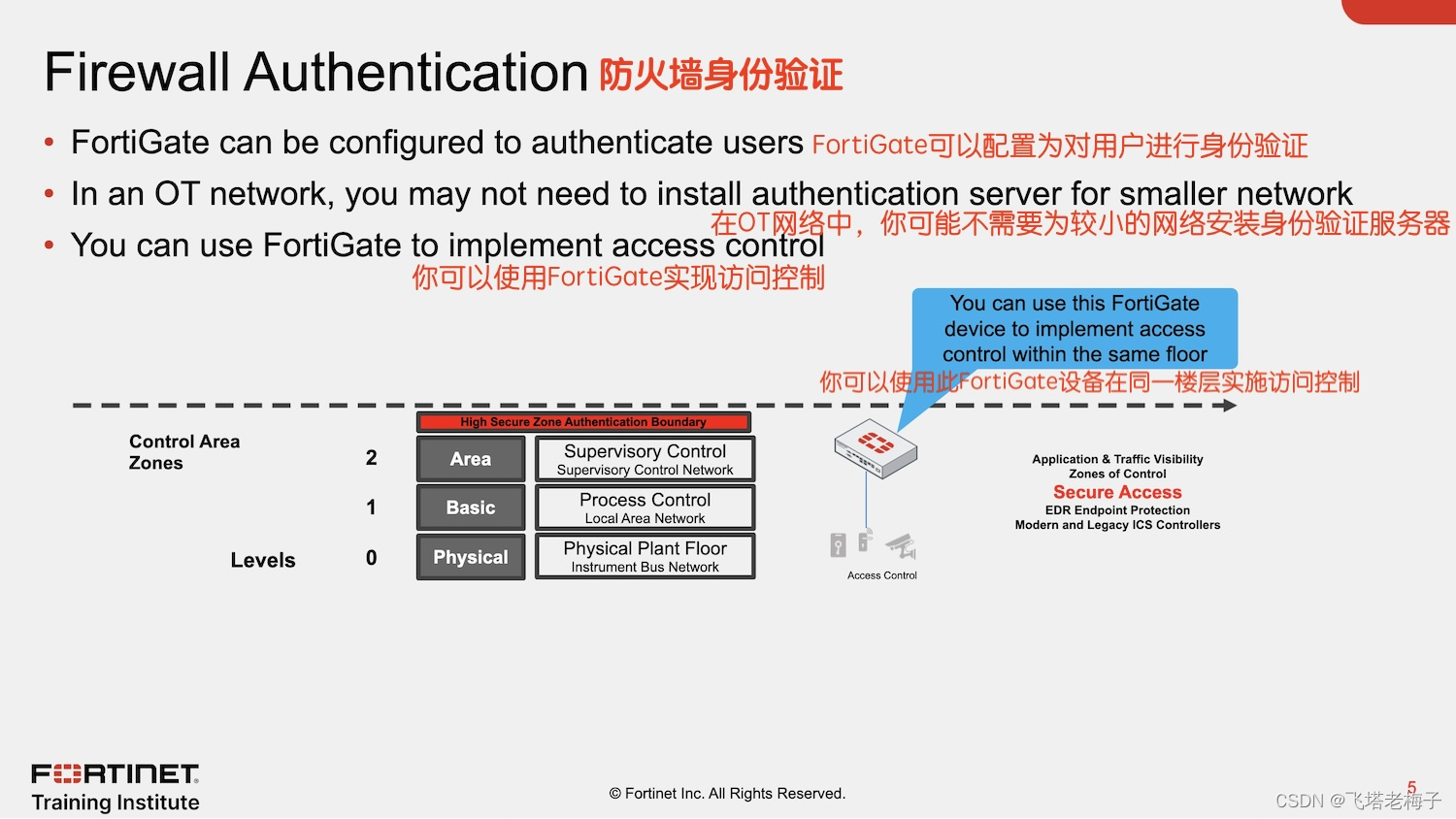

FortiGate可以用作身份验证服务器。你可以创建用户配置文件,并在FortiGate设备上使用它进行身份验证。并非所有OT网络都足够大,你需要外部身份验证服务器。你可以使用FortiGate实现OT网络的访问控制。

● 本地身份验证:在此方法中,你可以在FortiGate上配置和存储用户名和密码。本地身份验证可用于在用户数量有限的小型OT网络中实现访问控制。

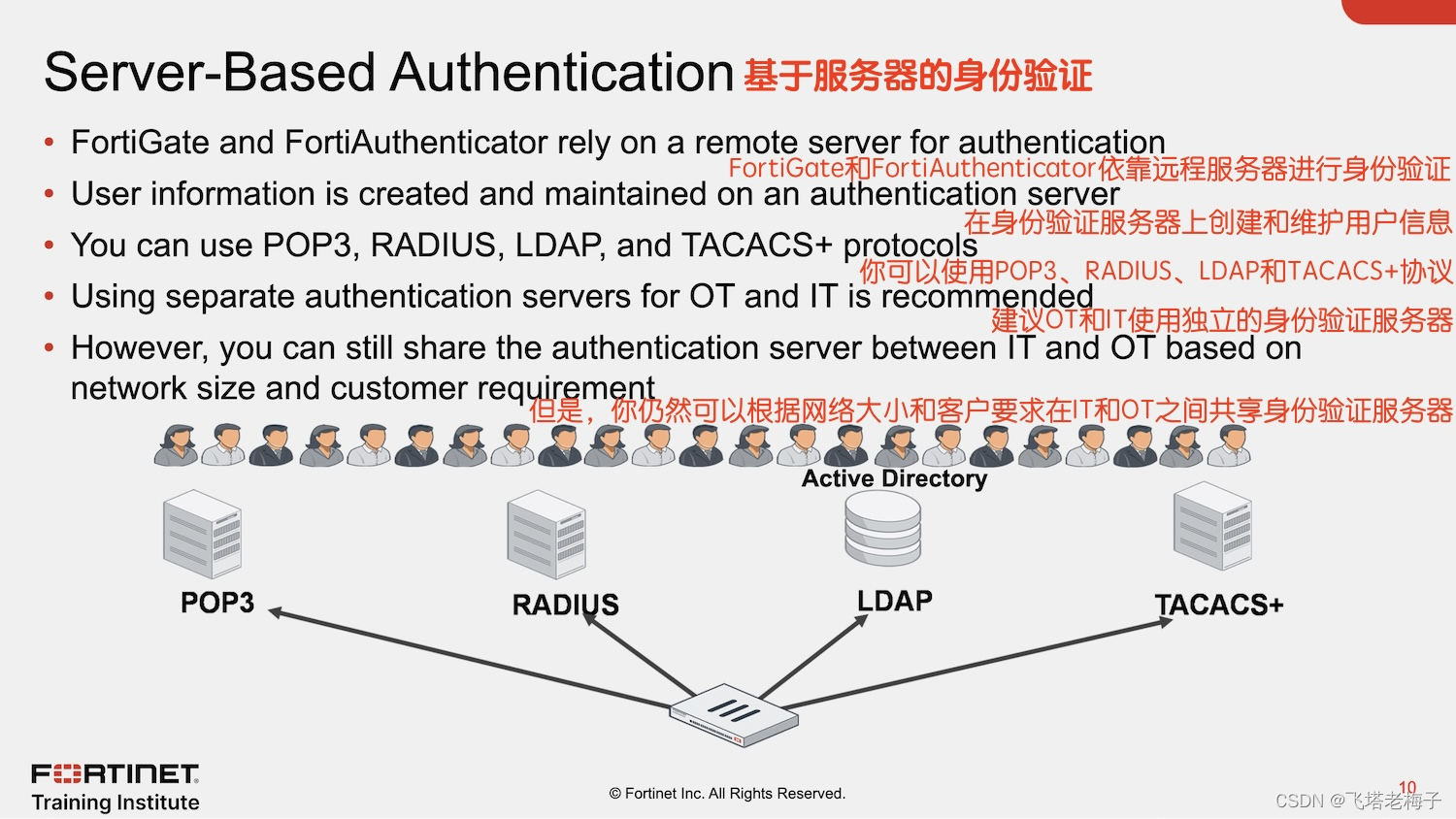

● 基于服务器:在此方法中,FortiGate依靠远程服务器对用户进行身份验证。你可以使用POP3、RADIUS、LDAP和TACACS+协议连接到远程服务器。为了节省防火墙资源,建议使用外部身份验证服务器或FortiAuthenticator。

● 双因子:你可以使用此方法添加带有用户名和密码的额外身份验证层。令牌或证书可用于双因子身份验证。在OT网络中,双因子身份验证可用于为关键资产访问和VPN添加额外的身份验证层。

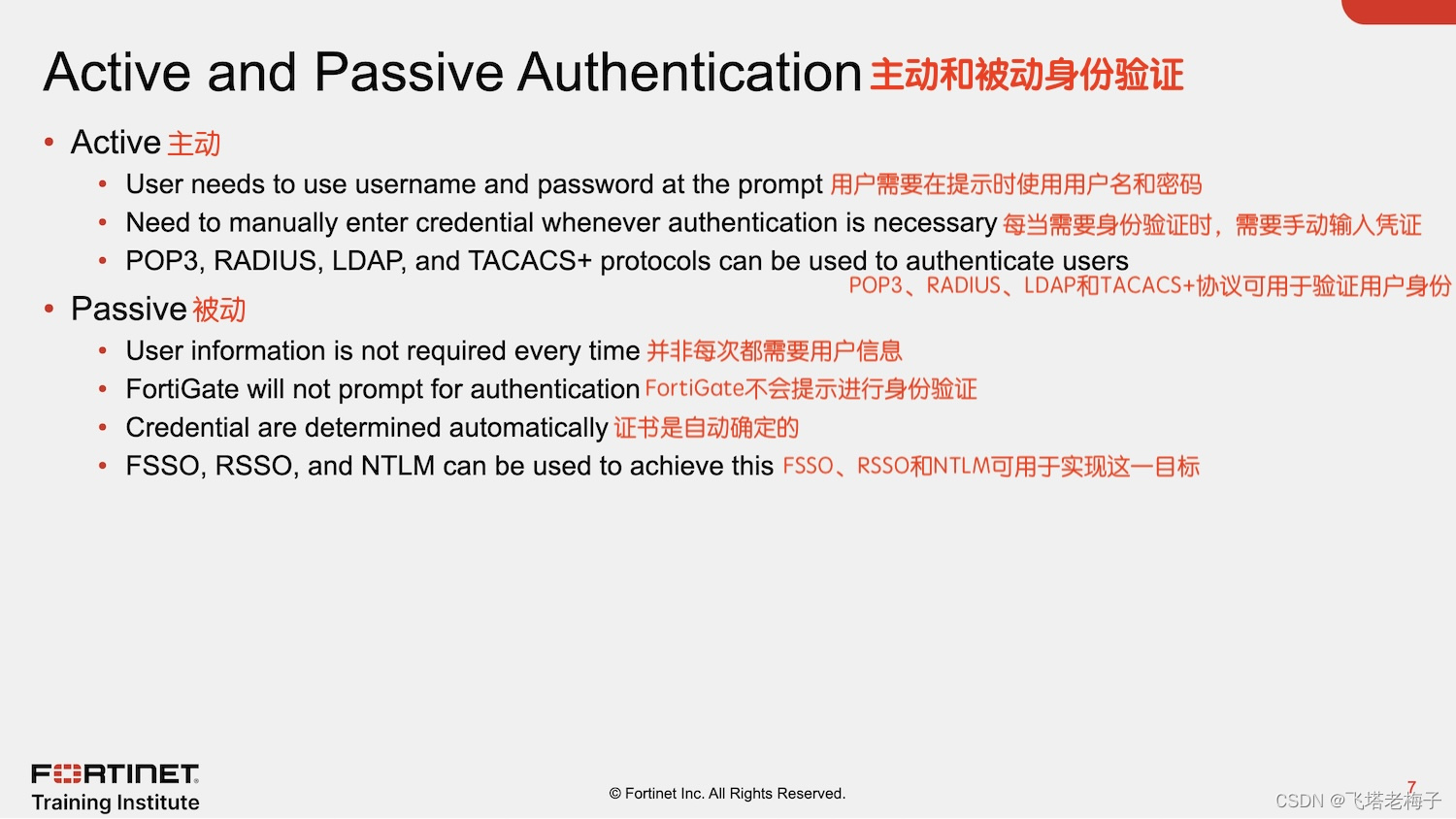

另一方面,一些用户可以透明地获得访问权限,因为用户信息是在不要求用户输入登录凭据的情况下确定的。这被称为被动身份验证。单点登录是一种被动身份验证方法。

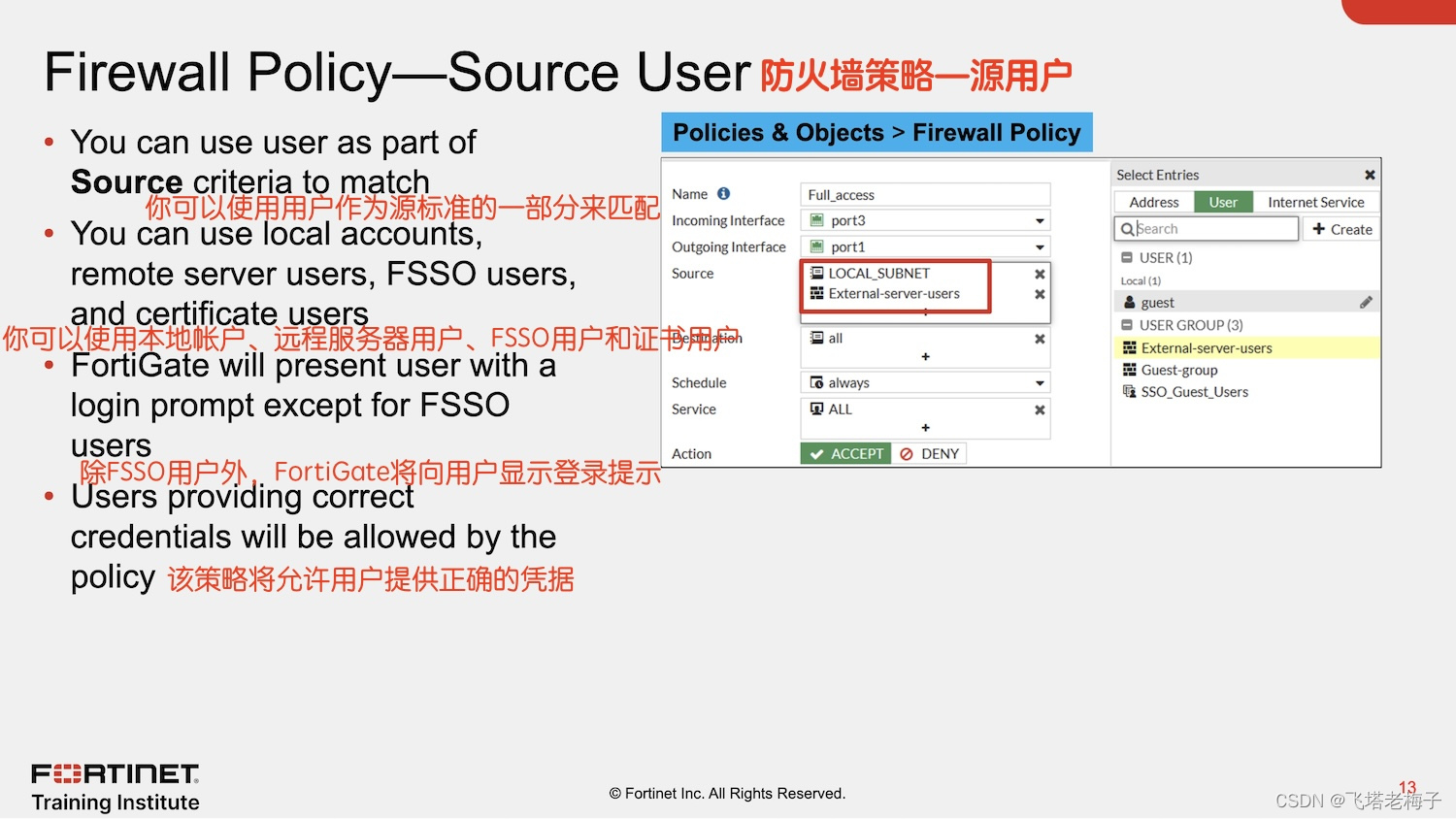

基于角色的身份验证对实现这一目标非常有帮助。你可以为不同的角色创建不同的组,并分配它们使用防火墙策略允许或限制对网络设备和服务器的访问。你还可以使用防火墙策略来限制第三方用户的访问,以限制时间窗口的访问,以尽量减少任何风险。

你可以在FortiGate、FortiAuthenticator或任何远程身份验证服务器上配置和维护基于角色的用户组。

当你使用远程身份验证服务器对用户进行身份验证时,FortiGate会将用户输入的凭据发送到远程身份验证服务器。远程身份验证服务器通过指示凭据是否有效来响应。如果有效,FortiGate会咨询其配置来处理流量。请注意,评估用户凭据的是远程身份验证服务器,而不是FortiGate。

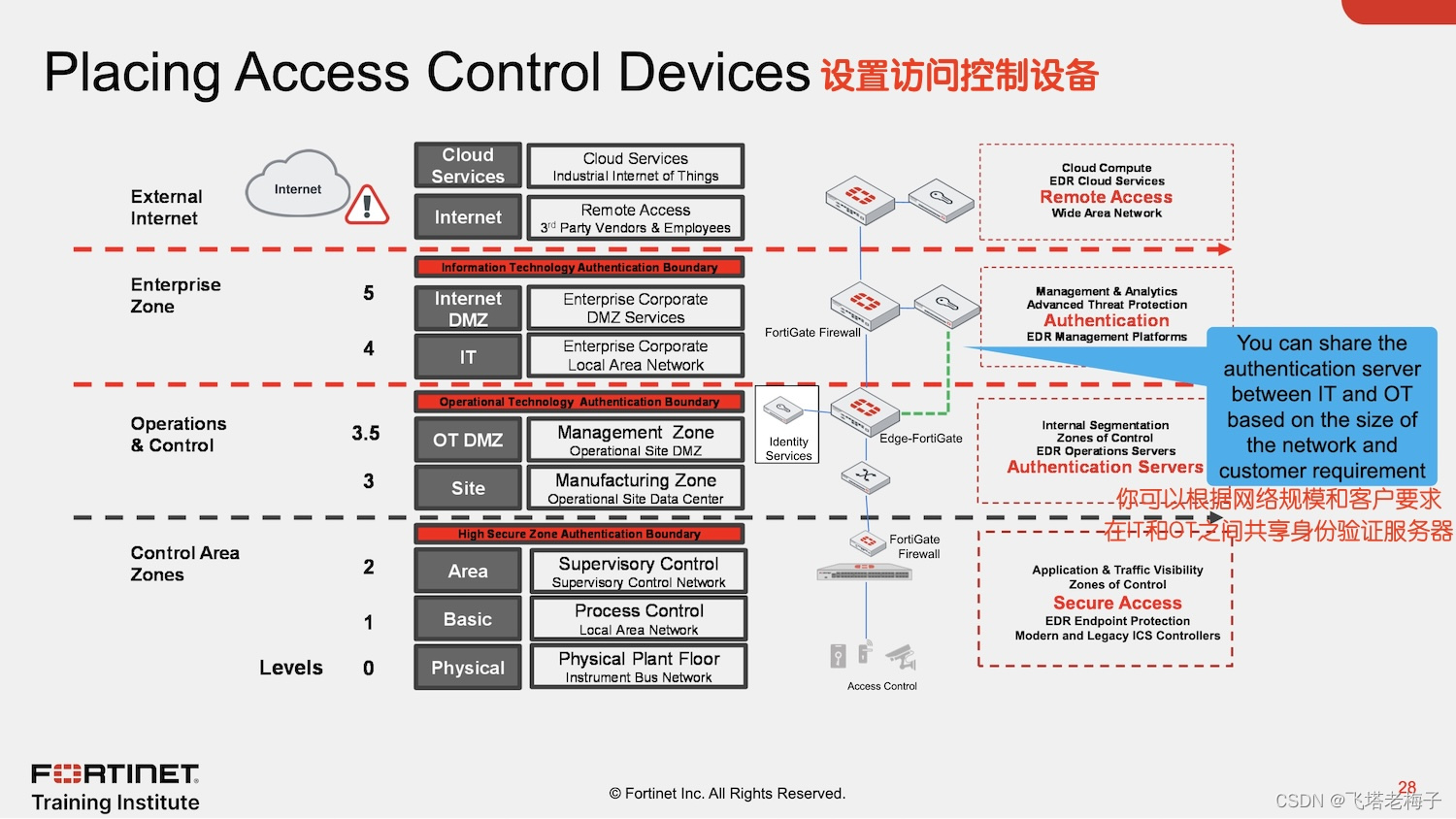

你应该在IT和OT之间分离身份验证服务器。但是,它可以根据客户网络和要求进行共享。

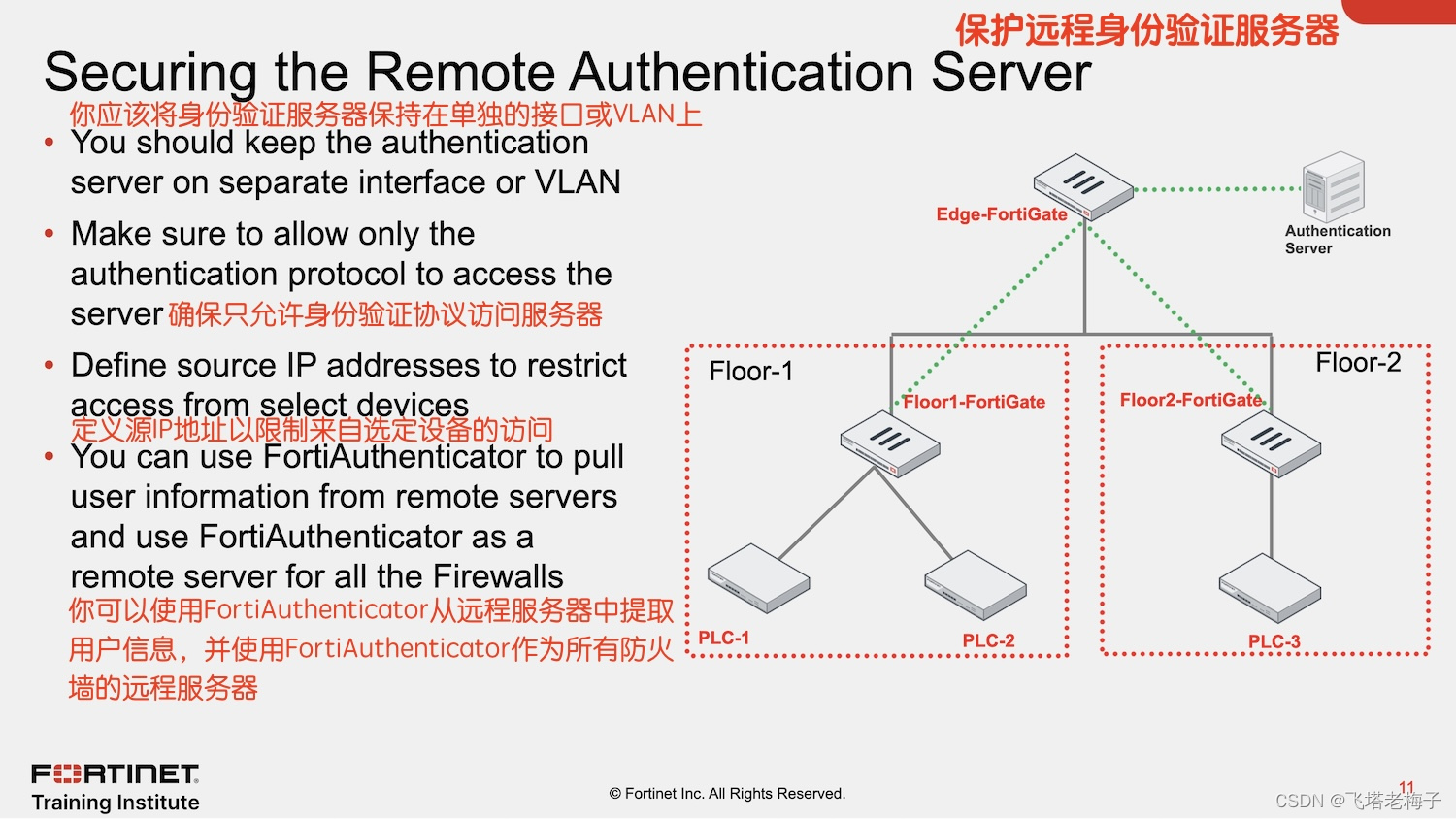

● 将身份验证服务器保持在最受限的防火墙后面

● 将身份验证服务器保存在单独的接口或VLAN上

● 创建一个仅允许身份验证协议访问服务器的策略

● 在策略中定义源IP地址,以限制来自选定设备的访问

你可以将FortiAuthenticator配置和使用为远程服务器。您可以配置和维护用户信息,或从FortiAuthenticator上的远程服务器提取信息,然后在FortiAuthenticator上使用FortiAuthenticator作为FortiGate上的远程服务器。

你可以包括本地用户帐户、远程服务器用户和组、PKI用户和FSSO用户。

接下来,FortiGate评估策略ID 2,看看流量是否匹配。它符合所有标准,因此允许流量无需身份验证。

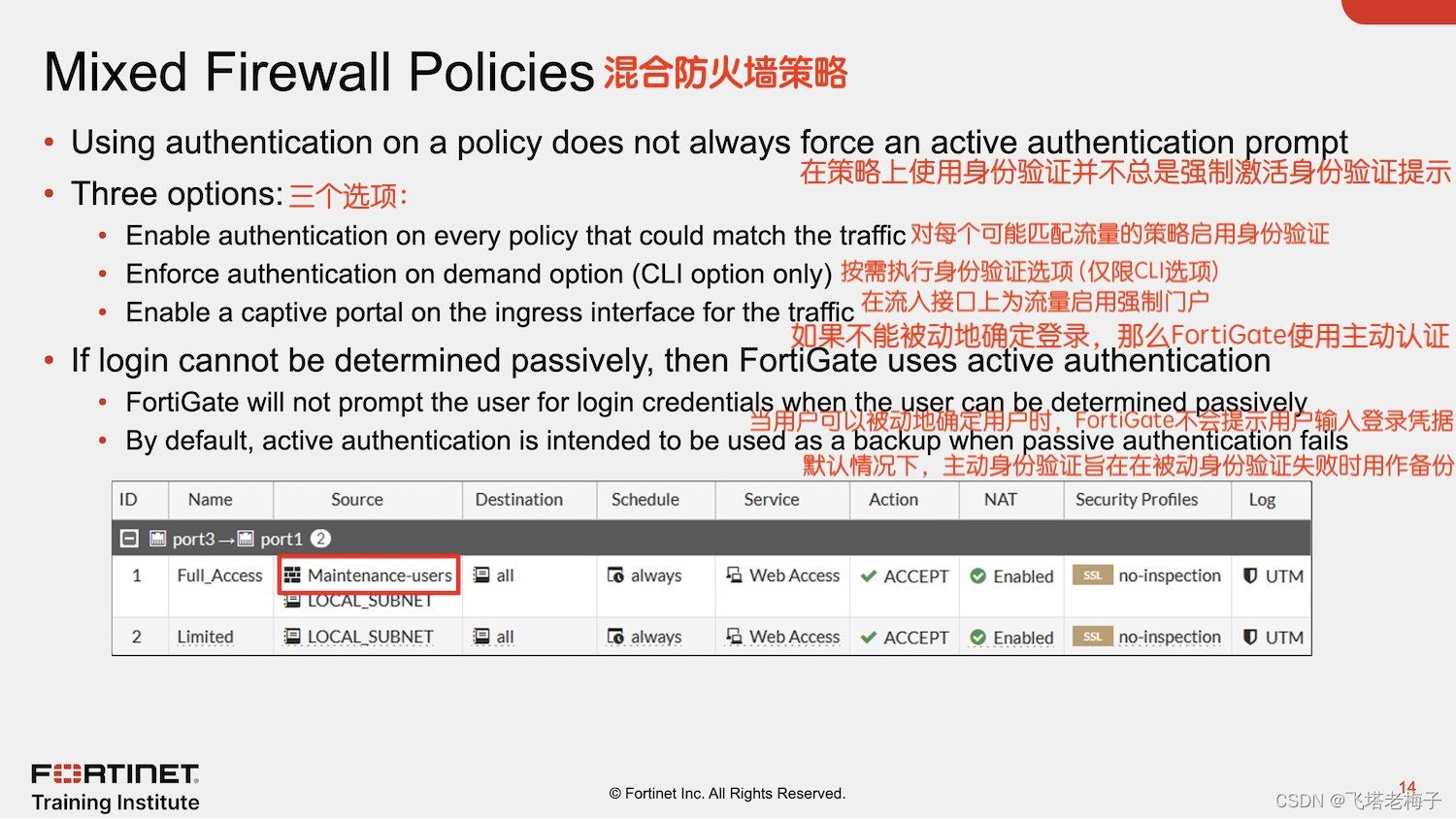

当仅使用主动身份验证时,如果所有可能与源IP匹配的策略都启用了身份验证,那么用户将收到登录提示(假设他们使用可接受的登录协议)。换句话说,如果策略ID 2也启用了身份验证,用户将收到登录提示。

如果使用被动身份验证并且可以成功获取用户详细信息,那么LOCAL_SUBNET与属于维护用户的用户的流量将应用于策略ID 1,即使策略ID 2没有启用身份验证。

如果你同时使用主动和被动身份验证,并且可以通过被动身份验证确定用户的凭据,则无论任何防火墙策略的顺序如何,用户都不会收到登录提示。这是因为当FortiGate可以被动地确定用户是谁时,它不需要提示用户提供登录凭据。当主动和被动身份验证方法相结合时,主动身份验证旨在用作备份,仅在被动身份验证失败时使用。

你可以通过三种不同的方式更改主动身份验证行为:

● 如果你配置了活动身份验证防火墙策略,然后是未启用身份验证的跌落策略,则所有流量都将使用直通策略。这意味着用户不需要进行身份验证。默认情况下,所有流量都会通过包罗万象的策略,无需经过身份验证。你可以通过启用所有防火墙策略的身份验证来更改此行为。当你启用身份验证时,所有系统必须在流量传输到出口接口之前进行身份验证。

● 或者,仅在CLI上,你可以将按需授权选项更改为始终。如果启用了具有主动身份验证的防火墙策略,这指示FortiGate触发身份验证请求。在这种情况下,在身份验证成功之前不允许流量。

● 要让所有用户连接到特定的接口,最好在接口级别启用强制门户身份验证。这样,所有设备在被允许访问任何资源之前都必须进行身份验证。

在OT环境中,你应该使用双因子身份验证进行关键服务器和资产访问,以及远程用户的VPN访问。

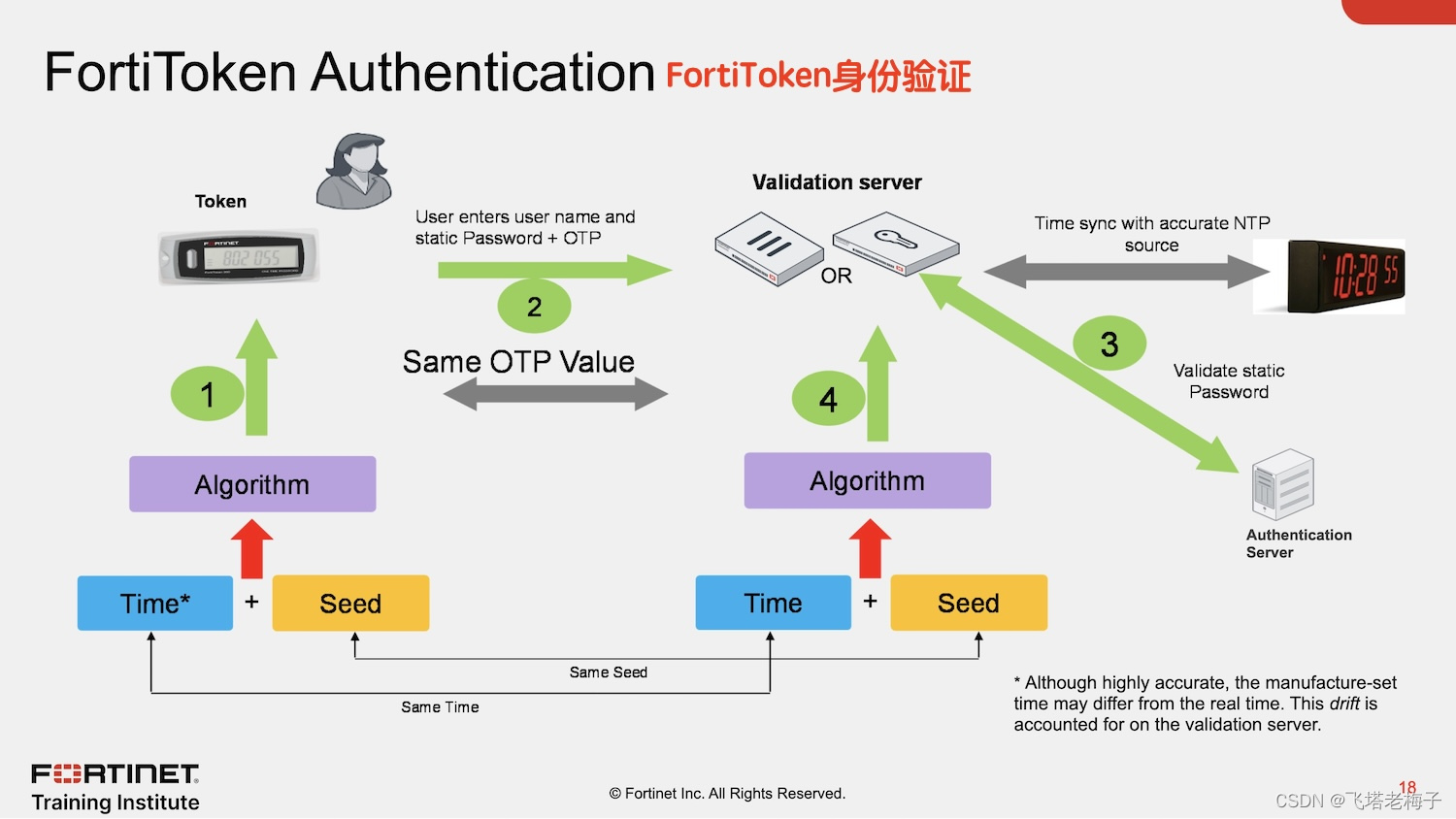

1. 令牌使用算法创建OTP。该算法由种子和时间组成。单个密码仅在短时间内有效(通常为60秒),然后生成一个新的密码。生成密码的循环一遍又一遍地重复。

2. 用户需要使用凭据(用户名和密码)进行身份验证。

3. 用户提供凭据后,FortiGate根据FortiGate上配置的身份验证方法验证凭据。验证凭据后,FortiGate要求用户输入第二个因素身份验证;即OTP。

4. 验证服务器拥有令牌使用的种子。验证服务器使用此种子和系统时间来生成OTP。现在,验证服务器将此OTP与从用户那里收到的OTP匹配。如果匹配,用户将成功进行身份验证。

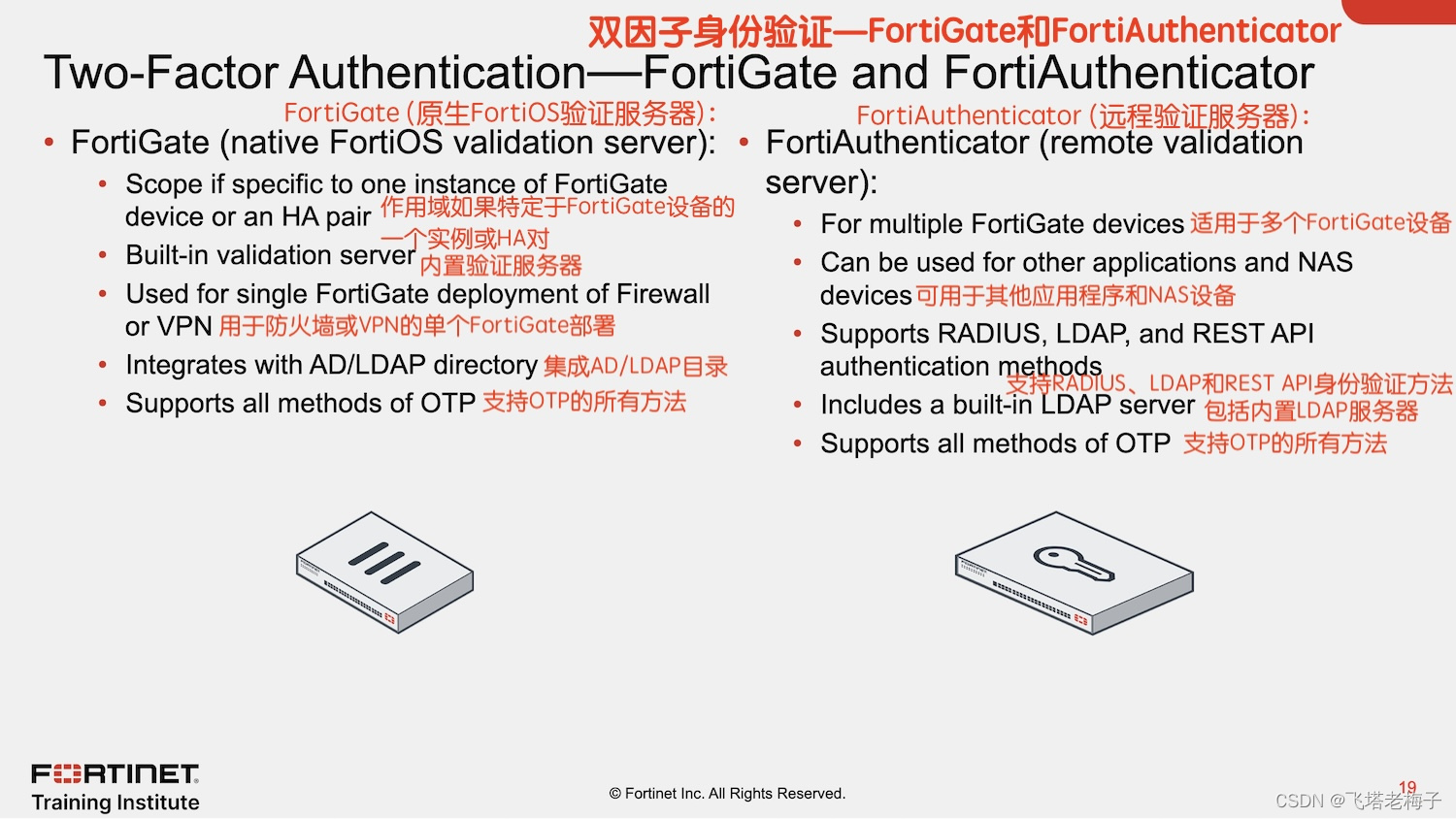

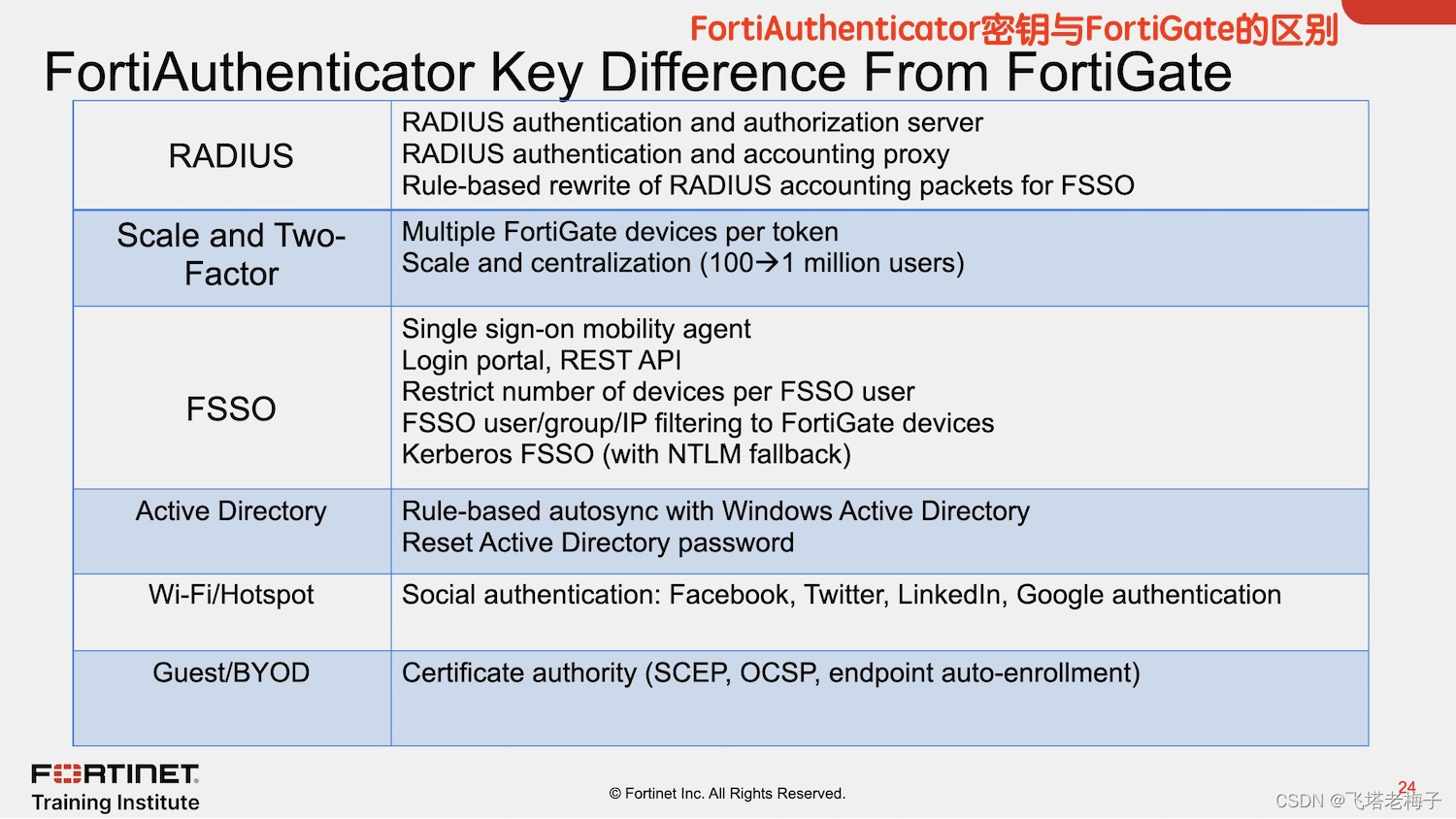

使用FortiGate,根据设计,没有FortiAuthenticator的双重身份验证的范围是特定的,并且仅限于FortiGate(或HA对)的一个实例。因此,只有在令牌仅存储在一个FortiGate设备上的情况下才能正常工作。

FortiAuthenticator可以支持多个FortiGate设备或其他第三方供应商设备。使用FortiAuthenticator,一个FortiToken可用于对多个系统进行身份验证。

其他优势是FortiAuthenticator具有内置的LDAP服务器和用于在公司网站或应用程序中集成身份验证服务的API。它还支持通过社交渠道进行无线身份验证,扩展客人管理功能,并提供证书管理。

FSSO与通用单点登录(SSO)的不同之处在于,FSSO只是对FortiGate防火墙策略的单点登录,而不是对任何Web或类似应用程序的单点登录。

FSSO通常用于透明地验证Microsoft AD用户,但使用FortiAuthenticator,它不仅限于该环境。FSSO还可以利用Fortinet移动代理、Syslog SSO和SAML SSO透明地验证非微软环境中的用户身份。

● 身份来源:此层定义了确定用户身份的方法。

● 身份发现:在此层中,你可以定义使用哪种方法来发现用户身份和IP地址。

● 聚合和美化:用于收集用户身份和添加任何缺失信息的方法,例如从外部LDAP/AD收集的组。

● 通信框架:定义与订阅设备通信身份验证信息的方法。

● 订阅者:该层由FortiGate设备组成,这些设备将接收用于防火墙策略的身份验证信息。

安装后,SSO移动代理透明地识别Windows域用户,并将用户身份和IP地址传达给FortiAuthenticator,以便在FSSO中使用。该代理还监控系统的IP地址更改,例如由Wi-Fi漫游引起的更改,并自动更新FortiAuthenticator。当用户注销或关闭时,用户也会退出FortiAuthenticator。在发生不干净的断开连接的情况下(例如,电源故障、休眠、网络故障),将实施心跳系统,以便在可配置的心跳故障次数后对用户进行取消身份验证。

在本节中,你将了解如何在OT网络中实现访问控制。

如上图的示例所示,对于较小的楼层网络,如果用户列表很小并且可以轻松管理,你可以配置本地身份验证。Floor1-FortiGate和Floor2-FortiGate已配置为地板的本地用户,仅允许他们在楼层PLC内访问。2楼管理员可以访问PLC-3,因为它在同一楼层。然而,每当Floor2-admin尝试访问Floor1上的任何设备时,Floor1-FortiGate将不允许交通,因为Floor2-admin不是允许访问Floor1的用户的一部分。

从控制区域区域开始,你可以在第2层实现访问控制,以限制和允许区域内的用户。

在操作和控制区域,你可以在边缘防火墙上使用身份验证。如果你正在为OT网络使用身份验证服务器,此身份验证服务器将被放置在此区域下并受到保护。3.5级以下的所有其他配置了远程身份验证的设备都将使用此身份验证服务器来验证用户。

在企业区,你可以为IT放置身份验证服务器。如前所述,根据要求,你可以与OT共享此服务器。

从控制区开始。如果你正在使用远程身份验证,如果你在区域内使用FortiGate设备,则可以实现访问控制。如果正在使用FortiGate,你可以配置FortiGate进行远程身份验证,并使用FortiGate在区域、楼层或工厂内实施访问控制。在这里使用FortiGate,你可以限制关键资产的流量,只允许授权用户访问。

现在,如果你使用FortiAuthenticator作为远程身份验证服务器,则需要将FortiAuthenticator和任何其他OT身份验证服务器放置在防火墙后面并保护。在普渡模型中,你可以在Edge-FortiGate的保护下实现身份验证服务器FortiAutheticator。此FortiAuthenticator可以用作整个OT网络的远程身份验证服务器。确保仅允许身份验证协议和仅允许授权用户访问来保护此服务器。

在Edge-FortiGate上,你可以为远程用户使用双因子身份验证进行VPN身份验证。此外,你可以在整个OT网络中使用FSSO,并在策略中使用它来实现访问控制。

在大多数情况下,建议使用与OT分开的身份验证服务器。但是,如上图所示,你可以根据要求共享IT和OT身份验证服务器。

FortiGate-1、FortiGate-2和Edge-FortiGate配置了FortiAuthenticator作为远程身份验证服务器。所有FortiGate设备都依赖FortiAuthenticator对用户进行身份验证。Floor FortiGate设备配置了身份验证策略,仅允许经过身份验证的FSSO用户访问PLC。Edge-FortiGate配置了具有双重身份验证的VPN。Edge-FortiGate还配置了身份验证策略,允许远程用户访问防火墙后面的服务器。在Edge-FortiGate上,你可以允许一组安全审计员仅访问系统日志服务器,而主管只能访问分配的楼层。

FortiAuthenticator配置了FSSO、RADIUS、带令牌的双因子身份验证和LDAP树。使用FortiToken的用户被网络中的多个防火墙共享和使用,不限于一个防火墙或HA对。

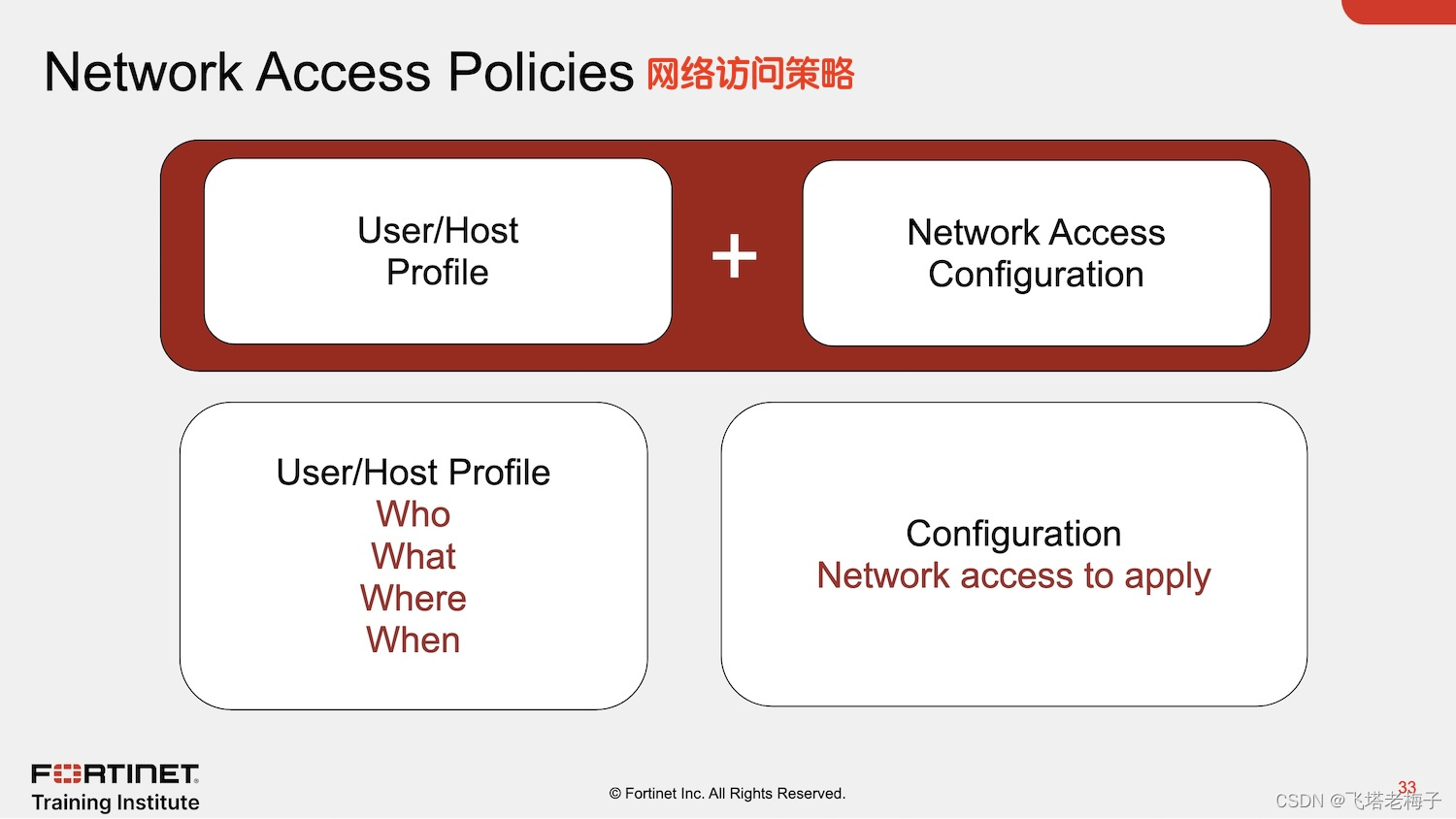

用户/主机配置文件是一组FortiNAC可见性参数。这些配置文件可以从一般到非常具体,根据单个属性进行键入,并在以下标准中应用AND、OR和非逻辑:

Who/What by Group:验证正在评估的设备是否是指定组的成员。

Where (Location):基于端口组的连接点(可能包括SSID)。例如,1号楼的摄像头可以与2号楼的摄像头不同。你可以根据需要添加位置组件,方法是从可用的端口组中选择它们。当你添加多个端口组时,它们在逻辑上被组合在一起。如果你将位置设置为任意,所有位置都将匹配位置要求。

When:配置文件仅在一周中的指定日期或一天中的时间匹配。

持续评估设备,以确定用户/主机配置文件是否匹配。每当FortiNAC识别匹配时,它都会应用排名最高的网络访问策略。

例如,如果设备匹配识别上线的制造机器人手臂的用户/主机配置文件,并且该用户/主机配置文件与网络访问配置相关联,则将应用配置设置,适当配置访问。在每个连接点定义的逻辑网络可以对任何数量的不同访问值提供相同的策略,具体取决于位置。

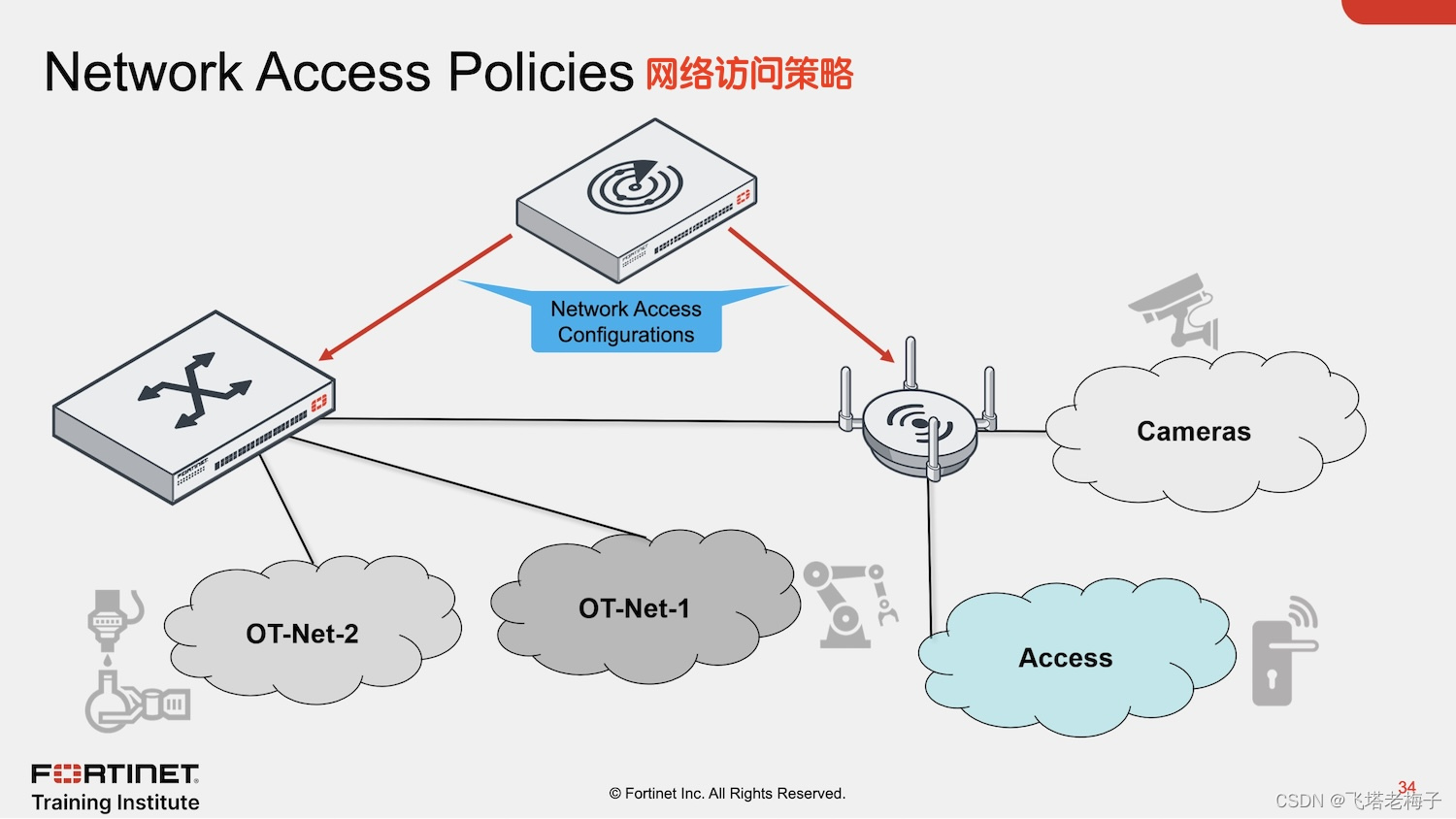

FortiNAC在连接到网络时评估端点。评估确定连接的端点是否与用户/主机配置文件匹配。然后,FortiNAC确定是否应分配网络访问策略。网络访问策略定义了用于配置的逻辑网络。

例如,设备通过有线交换机端口连接到网络。FortiNAC了解连接,并在数据库中找到分类设备。该设备匹配分配逻辑网络OT-Net-2的网络访问策略。OT-Net-2将在网络基础设施设备上定义,并可能映射到不同位置的不同值,例如一个位置的VLAN 150和另一个位置的VLAN 225。此功能允许单个网络访问策略向任意数量的不同网络提供设备。

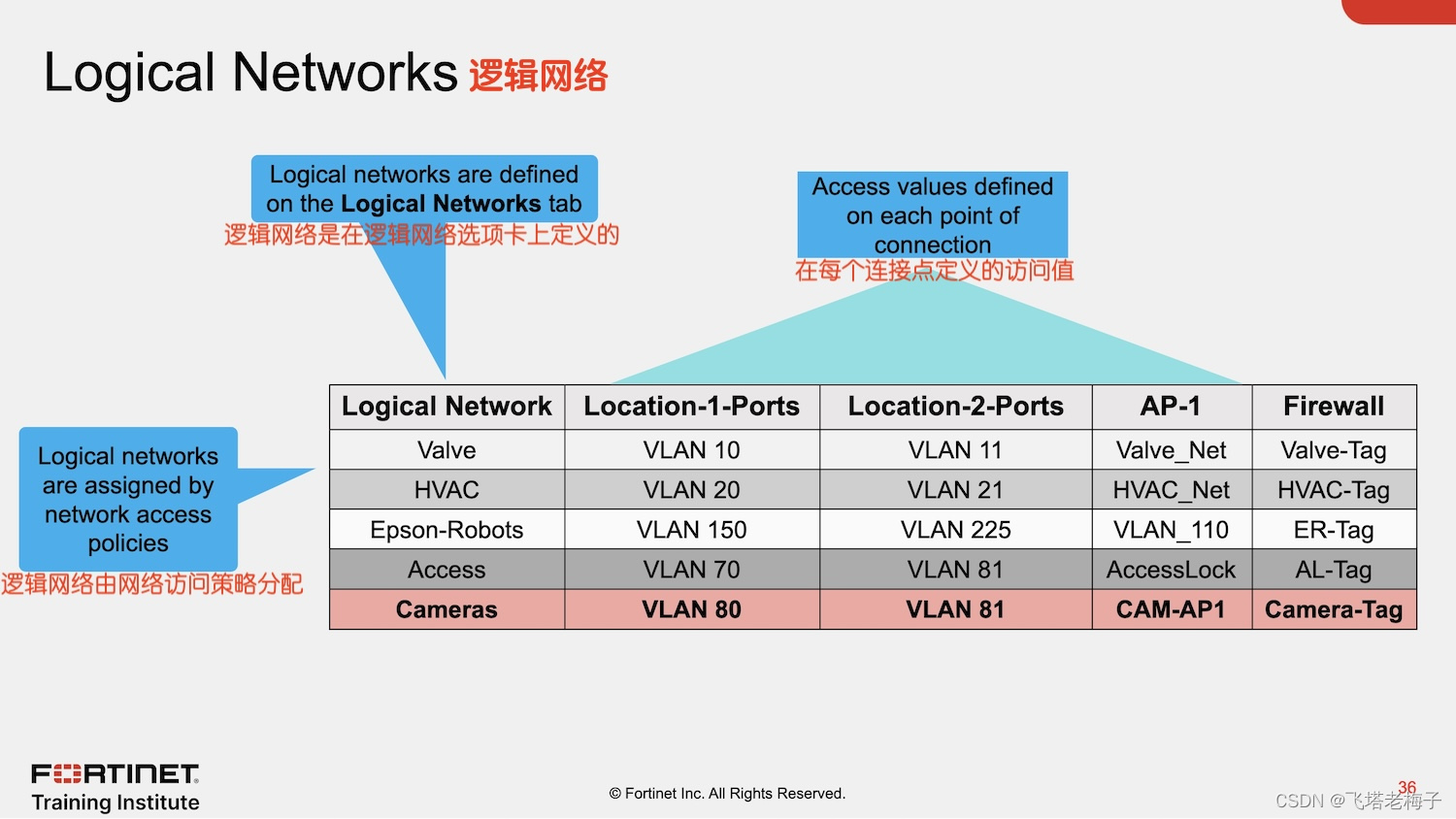

在FortiNAC上,逻辑网络是网络配置的表示。逻辑网络可以代表不同基础设施设备的不同物理配置。

逻辑网络用于应用网络访问策略。逻辑网络还将逻辑访问值转换为基础设施设备的物理值,将策略与网络配置脱钩。

然后,FortiNAC使用解耦配置值来提供适当的网络访问。一个逻辑网络可以表示<N>物理网络段,简化了网络访问策略的配置。

网络基础设施设备的设备特定配置是在设备或设备集上执行的,这些设备将配置值与设备相关联。这通过减少策略数量来简化网络访问策略管理。

逻辑网络允许在网络控制管理器中支持网络访问策略,从而实现分布式环境中的全球管理。

在上图所示的示例中,逻辑网络摄像机为三个不同的连接点定义了三个不同的访问值,以及要发送到防火墙的访问标签。这个逻辑网络定义了第2层访问(VLAN)和将从单个访问策略强制执行的防火墙策略(由于标签而应用的防火墙策略)。

当端点匹配网络访问策略时,该策略使用逻辑网络提供设备。在上图所示的示例中,已经开发了五个网络访问策略,以支持在三个定义的连接点上所需的基于端点的分割。定义的连接点可以是设备,如交换机,也可以是更精细的,如端口组和SSID。连接点通常是交换机端口或SSID。因此,在本例中,防火墙不被视为连接点,因为端点通常不会直接连接到它。

如你所见,标识为摄像机并分配给逻辑网络摄像机的设备已配置到VLAN 80。如果设备连接到Switch-1,它将配置到VLAN 81。如果设备连接到Switch-2,它将配置到VLAN 82,以等。AP-1列中指定的值可能是特定于供应商的访问值,具体取决于无线接入点(AP)或控制器的供应商。这些值可以是VLAN名称、组、角色、接口名称等。

防火墙列可以表示防火墙标签,这将导致相机匹配特定的防火墙策略。

你可以使用逻辑网络来大幅减少网络访问策略的数量,从而简化策略的创建和管理。