20199103 2019-2020-2 《网络攻防实践》第七周作业

1.实践内容

Windows操作系统的基本结构

-

Windows操作系统内核的模块:Windows执行体;Windows内核体;设备驱动程序;硬件抽象层。

-

Windows操作系统用户空间代码代码模块:系统支持进程;环境子系统服务进程;服务进程;用户应用软件;核心子系统DLL。

-

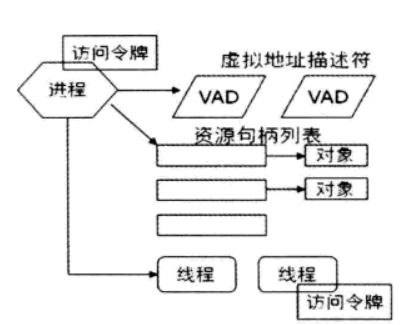

Windows系统内核中的进程和线程管理机制:Windows进程中包括虚拟地址描述符、资源句柄列表、安全访问令牌、并至少有一个线程执行线程。线程包括程序执行的上下文信息,同时和进程共享虚拟地址、资源列表、安全令牌。

-

Windows系统内核中的内存管理机制:Windows的内存有系统核心内存和用户内存两个区域。系统核心内存用于一些内核执行模块,用户程序无法访问;

-

Windows文件管理机制:Windows采用NTFS来管理文件系统。可执行文件则使PE模式,主要包括:DoS头,PE头,分段表、代码段、数据段。

-

windows注册表管理机制:windows的注册表储存着配置信息,可以通过regedit.exe或者第三方工具修改。

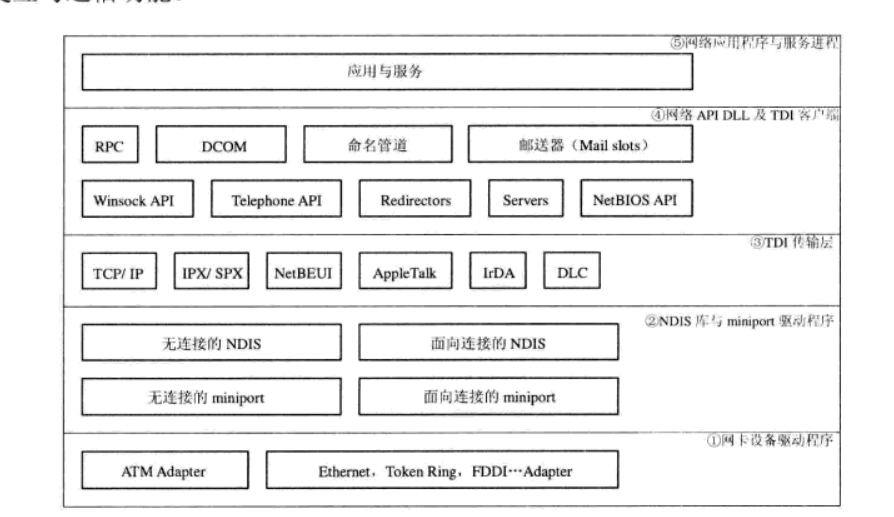

Windows的网络机制:

-

物理层:网卡驱动程序,一般由厂商提供。

-

NDIS库以及miniport驱动程序:位于链路层、为物理层和传输层提供了一个接口。对上层模块屏蔽了网卡的类型,也对第三方厂商频闭了windows的编程接口。

-

TDI传输层:实现了一些传输协议栈,调用网卡驱动程序进行传输。

-

网络API DLL和TDI客户端:对应会话层和表示层。API DLL为应用程序提供了独立于协议的实现方式。TDI则负责API接口的实现。

-

网络应用程序:对应应用层,使用各类网络的API DLL来实现通信。

扫描二维码关注公众号,回复: 10734502 查看本文章

扫描二维码关注公众号,回复: 10734502 查看本文章

-

这一块的知识点我没能看很懂,不是因为对某些话不理解,是因为太多的名词和相关原理都不了解。

windows操作系统的安全体系结构和机制

windows安全体系结构

-

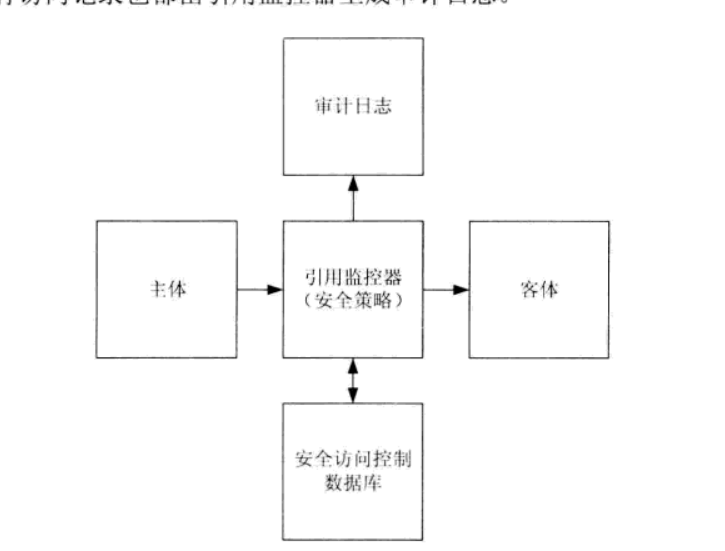

Windows操作系统使基于“引用控制器模型”来实现安全模型。

-

引用控制器模型中,所有主体对客体的访问都必须通过引用控制器。然后引用控制器根据安全策略进行授权,同时几率下所有的访问。

-

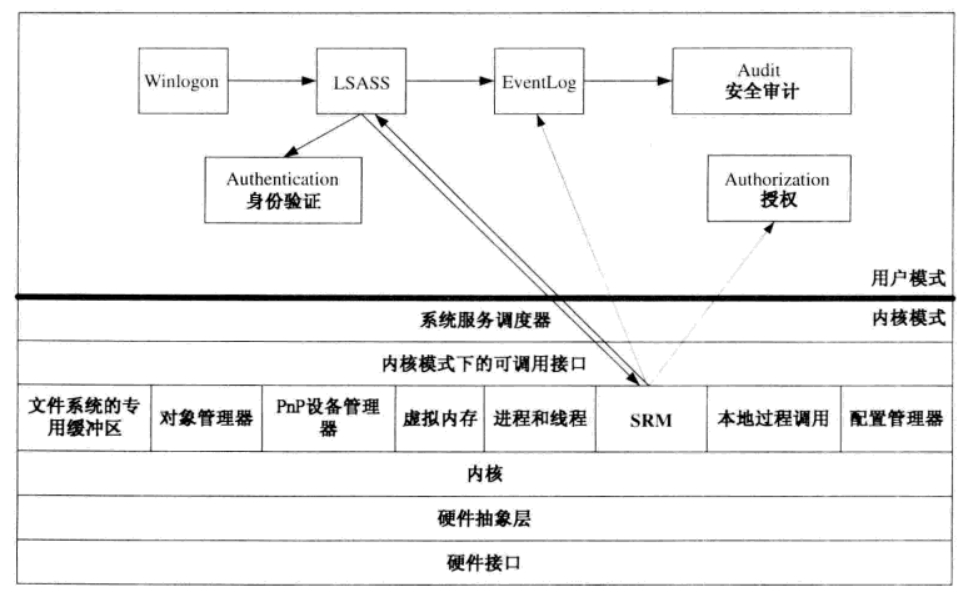

Windows以SRM安全引用控制器和LSASS安全服务为核心来实现安全机制。他们实现身份认证机制、访问控制机制、对访问的安全审计机制。

Windows身份认证

-

对于每个主体,Windows都会给予一个唯一的SID来进行标识。

-

windows通过管理账户来管理用户。不同账户可以拥有不同的资源访问权限。同时还有用户组,统一用户组内的用户有着相同的权限。

-

对于远程计算机等主题,windows会通过一些秘密信息来验证身份。

Windows授权与访问控制机制

-

在安全主体通过认证之后,Windows会给用户一个包含了安全主体SID的访问令牌。

-

用户在启动进程的时候,进程在他的控制块中也会有一个集成账户安全令牌的所有访问权限的安全令牌。

-

对于需要保护的资源,windows会将其抽象成对象,每个对象都会关联一个SD安全描述符。一个安全描述符包括:对象所有者的SID标识符、对象所在的用户组的SID标识符、自主访问控制列表、系统审计访问控制列表。

Windows安全审计机制

- Windows的审计策略由系统管理员定义。LSASS服务用于保存审计策略,SRM安全引用控制器对对象访问和操作事件进行记录,EventLog服务将事件写入日志文件中。

windows远程安全攻防技术

-

windows的远程攻击可以大致分为:

-

远程口令猜测和破解攻击

-

攻击windows网络服务:无论是互联网的服务还是windows特有的服务,都有着可以导致远程代码执行的漏洞。

-

攻击windows客户端和用户

-

针对特定目标的渗透测试攻击过程

-

漏洞扫描测试:通过对目标系统的扫描测试,来发现系统中是否存在已知的安全漏洞。

-

查找渗透代码:在安全社区中找到针对已经扫描出的安全漏洞的攻击代码资源。

-

实施参透测试:在找到代码之后就可以进行渗透攻击。但是是否成功取决于代码和目标的环境是否匹配。渗透测试者需要充分了解攻击目标的操作系统的各种信息。

使用metasploit实施渗透测试

- metasploit以MSF库为软件的核心,其中模块使=是实施攻击的代码。模块有:exploits模块负责利用安全漏洞;auxiliary模块负责扫描和查点;payload模块负责在目标系统植入shellcode(利用软件漏洞而执行的代码);encoders模块负责躲避检测;nops负责对攻击负载进行填充。

远程口令猜测与破解

-

远程口令猜测:windows通过“基于服务消息快”SMB协议来为用户提供远程访问文件系统。SMB也就成了攻击者实施windows口令猜测的攻击渠道。

-

远程口令字交换通讯窃听与破解:windows在对网络用户身份进行验证的时候需要通讯,使得存在着窃听的风险。

-

防范措施:尽量关闭不必要的网络服务;配置防火墙来限制相关端口的服务或者源IP或者限制访问;保持windows更新来修补漏洞。

windows远程服务渗透攻击

-

windows默认开放着135、137、138、139、445端口,这些默认开放的端口的网络服务自然就成为了攻击者的主要目标。

-

windows上微软提供的网络服务非常多,所以存在着针对Windows的微软网络服务的远程渗透攻击

-

针对第三方网络服务的远程渗透攻击:相较于微软提供的网络服务,第三方提供的漏洞更加大。

-

防范措施:尽快提供安全补丁;作为使用者尽可能快的更新安全补丁;在漏洞被意外公布和补丁发布的时间内,限制或禁用相关网络服务;启用入侵检测和防御。

windows本地安全攻防

windows本地提权

- 在攻击者获得了widows的一定的权限之后,他们会尝试获得最高的权限。本地提权攻击都是利用系统的各种漏洞,所以针对本地提权攻击,最好的办法就是即使打好各种补丁。

Windows敏感信息窃取

-

Windows系统口令字密文提取:在攻入windows之后,攻击者就有可能获得关键信息的密文文件。

-

windows系统口令字破解:在获得密文文件之后,自然就是要对密文进行解密。

windows消灭踪迹

-

在攻击者获取了权限,或者获得了想要的信息之后,他们会想办法擦干净脚印,让用户不知道自己已经被攻破。

-

关闭审计功能:Windows resource kit工具包里的auditpol程序可以让攻击者关闭审计功能。在攻击完成之后,又会重新打开审计功能。

-

清理日志:如果攻击过程已经被日志记录下来,那么攻击者就会对日志里的有关自己入侵的信息清理掉。

-

防范措施:将日志记录到不可擦写的CDROM中,或者通过网络传输出去。

windows远程控制与后门程序

-

在攻击者完成了攻击之后,他们为了方便下一次的攻击,会在系统中植入远程控制和后门程序。

-

防范措施:用一些检测软件来发现后门程序。

2.实践过程

不能只贴图。要详细阐述实验过程。

3.学习中遇到的问题及解决

- 问题1:XXXXXX

- 问题1解决方案:XXXXXX

- 问题2:XXXXXX

- 问题2解决方案:XXXXXX - ...

4.实践总结

xxx xxx