一、RST攻击

RST表示复位。用来异常的关闭连接。在发送RST包关闭连接时,不必等缓冲区的包都发出去,而是直接丢弃缓存区的包发送RST包。而接收端收到RST包后,也不必发送ACK包来确认。

RST攻击:客户端和服务端之间建立了TCP连接。此时攻击者伪造了一个TCP包发给客户端,使客户端异常的断开了与服务端之间的TCP连接,这就是RST攻击。

实验:

首先,kali作为攻击机(192.168.102.131),客户端为靶机(192.168.102.130)、服务器正常(192.168.102.128)。

利用telnet命令在客户端登录服务端,建立23端口连接:

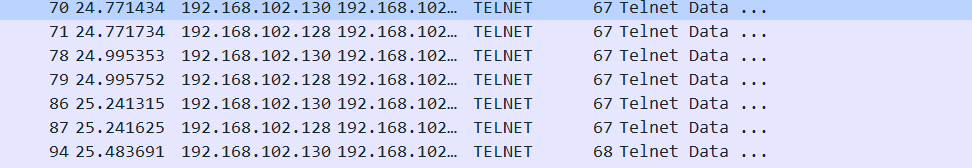

这时启动wireshark查看:

此时在攻击方输入攻击命令(此命令代表攻击地址为130的主机):

![]()

扫描二维码关注公众号,回复:

10180222 查看本文章

查看客户端(发现在回车后已经断开了与服务端之间的连接):

Wireshark抓包查看:

二、TCP会话劫持攻击

原理:TCP使用端到端连接,即用源IP地址,源TCP端口号,目的IP地址,目的TCP端号来唯一标识已经建立连接的TCP链路。而TCP在进行数据传输时,其序列号(seq)和确认序号(ack)有关。TCP会话劫持是在通信双方已建立的TCP会话连接的基础上假冒其中一方(一般为客户端是客户端)的身份与另外一方(服务端)进行通信,从而达到劫持双方通讯信息的目的。

(3台测试机不变)

在攻击方下发如下攻击命令:

攻击者打开自己的主机上的wireshark开始抓包,攻击者能够看到客户端和服务端之间的报文信息,从而实现会话劫持。