Directorio de artículos

- Tarea cinco

-

- 1. ¿Qué es el código malicioso? ¿Cuáles son los principales tipos de código malicioso?

- 2. ¿Cuáles son las principales técnicas básicas de código malicioso?

- 3. ¿Qué es un caballo de Troya? ¿Cuáles son las características?

- 4. ¿Qué es un virus informático? ¿Cuáles son sus componentes básicos?

- 5. ¿Qué es un gusano? ¿Qué estructura funcional tiene un gusano?

- 6. ¿Cuál es la diferencia entre troyanos, virus y gusanos?

- 7. ¿Cuáles son los métodos de análisis estáticos y dinámicos de código malicioso?

Tarea cinco

1. ¿Qué es el código malicioso? ¿Cuáles son los principales tipos de código malicioso?

- Definición de código malicioso

El código malicioso se refiere al software informático diseñado deliberadamente para dañar los intereses de los usuarios. Es decir, el malware está diseñado para dañar los intereses de los usuarios y violar sus intenciones. - Características de comportamiento del código malicioso

Según la definición de la Internet Society de China, las características de comportamiento del malware son:

Instalación forzada: instalar software en la computadora del usuario sin permiso

Difícil de desinstalar: no se proporciona ningún método de desinstalación universal, o no sigue activo después de la desinstalación Programas

Secuestro del navegador: Modificación de navegadores u otras configuraciones relacionadas sin permiso, obligando a los usuarios a visitar sitios web específicos o provocando que los usuarios no puedan acceder a Internet normalmente Ventanas emergentes publicitarias: Anuncios emergentes

a través del software instalado sin el usuario permiso

Recopilación maliciosa Información del usuario: recopilación maliciosa y no autorizada de información del usuario

Desinstalación maliciosa: desinstalación de software no malicioso sin permiso o de manera engañosa

Paquete malicioso: paquete de software que ha sido identificado como malicioso en el software

Otras violaciones del derecho del usuario a saber, comportamiento malicioso de elección - Tipos de códigos maliciosos

Existen muchos tipos de códigos maliciosos según sus usos y características, como por ejemplo virus informáticos, caballos de Troya, etc. Dado que los virus informáticos son los primeros códigos maliciosos que aparecen, existe la opinión de que los códigos maliciosos son equivalentes a los virus informáticos.

Tabla 1 Tipos de código malicioso

Según si requiere un host y si tiene la capacidad de autorreplicarse (propagarse), el código malicioso se puede dividir en cuatro categorías:

requiere un host pero no requiere un host;

no puede autorreplicarse ; depende de la infección;

el código malicioso es independiente; no puede infectarse; el

código malicioso

puede Dependencia autorreplicante que puede infectarse

Código malicioso que puede infectarse Independientemente

Código malicioso

Tabla 2 Clasificación de códigos maliciosos

4. Ejemplos de clasificación de códigos maliciosos Ejemplos de

categorías

Dependiente Código malicioso que no infecta Caballo de Troya

Bomba lógica

Puerta trasera o trampilla

Código malicioso independiente que no infecta Gotero de código Criador

(

broma )

Código malicioso dependiente infeccioso Virus informático

Código malicioso independiente infeccioso Gusano

Tabla 3 Ejemplos de clasificación de códigos maliciosos

2. ¿Cuáles son las principales técnicas básicas de código malicioso?

- Tecnología de ocultación de código malicioso

(1) La ocultación local

es un método de ocultación adoptado para evitar que los administradores del sistema local se den cuenta.

Ocultación de archivos: asigne al archivo de código malicioso un nombre similar al nombre del archivo de programa legítimo del sistema, o simplemente reemplácelo o adjunte el archivo de código malicioso al archivo de programa legítimo.

✓ Ocultamiento de procesos: adjunte o reemplace el proceso del sistema para que el código malicioso se ejecute como un servicio legítimo, ocultando así el código malicioso. También puede modificar el programa de lista de procesos y modificar los parámetros de la línea de comando para que no se pueda consultar la información del proceso del código malicioso. También puede utilizar la tecnología RootKit para lograr la ocultación del proceso.

✓ Ocultamiento de conexión de red: utilice el puerto de un servicio existente para lograr el ocultamiento de la conexión de red. Por ejemplo, si se utiliza el puerto 80, el atacante establece un identificador especial en su propio paquete de datos e identifica la información de conexión a través del identificador. Servicio WWW no identificado Los paquetes de red aún se reenvían al servicio original Procesamiento del programa.

✓ Ocultamiento del compilador: el compilador implanta código malicioso al compilar el código del programa, logrando así ocultar código malicioso en los programas del usuario y ataques de distribución originales. El código malicioso fue implantado por los desarrolladores del compilador.

✓ Ocultación de RootKit: utilizando las herramientas de Rootkit adecuadas, puede ocultar usted mismo o archivos, procesos, conexiones de red, etc. específicos, lo que dificulta que los administradores los detecten.

(2) Ocultamiento de red

El ocultamiento de red se refiere principalmente a ocultar el contenido de la comunicación y los canales de transmisión.

✓ Ocultamiento del contenido de la comunicación: el uso de algoritmos de cifrado para cifrar el contenido transmitido puede ocultar el contenido de la comunicación.

✓ Ocultación del canal de transmisión: utilice tecnología de canal encubierto para ocultar el canal de transmisión.

Canal encubierto: Es un flujo de información que no está controlado por mecanismos de seguridad y utiliza recursos compartidos como canal de comunicación. Incluyendo: canal encubierto de almacenamiento y canal encubierto de tiempo. - Técnicas de supervivencia de códigos maliciosos

Las técnicas de supervivencia de códigos maliciosos incluyen principalmente cuatro tipos:

Tecnología antiseguimiento: reduce la posibilidad de descubrimiento al dificultar el análisis de códigos maliciosos.

Tecnología de cifrado: utilice tecnología de cifrado para mejorar la capacidad de protección del propio código malicioso.

Tecnología de transformación difusa: al utilizar la tecnología de transformación difusa, el código malicioso puede evadir los sistemas de detección de códigos maliciosos basados en firmas y mejorar la capacidad de supervivencia.

Tecnología de producción automática: utilice tecnología de generación automática para generar automáticamente nuevos códigos maliciosos con firmas cambiantes basadas en códigos maliciosos existentes, evadiendo así la detección de códigos maliciosos basados en firmas. - Tecnología de ataque de código malicioso

✓ Tecnología de inyección de procesos: el programa de código malicioso se incrusta en el programa de servicio del sistema operativo y del sistema de red, que no solo se oculta, sino que también se inicia cuando se carga el servicio.

✓ Tecnología de tres hilos: El proceso del código malicioso abre tres hilos al mismo tiempo, uno de los cuales es el hilo principal y es responsable del control remoto. Los otros dos subprocesos auxiliares son subprocesos de monitoreo y demonio. Una vez que descubra que el hilo principal ha sido eliminado, intente restaurarlo inmediatamente.

✓ Tecnología de reutilización de puertos: la reutilización de puertos abiertos por el sistema o los servicios de red (como el puerto 80) puede engañar a los firewalls y es muy engañoso.

✓ Tecnología de reutilización de puertos: la reutilización de puertos abiertos por el sistema o los servicios de red (como el puerto 80) puede engañar a los firewalls y es muy engañoso.

✓ Tecnología de reutilización de puertos: la reutilización de puertos abiertos por el sistema o los servicios de red (como el puerto 80) puede engañar a los firewalls y es muy engañoso.

✓ Tecnología de reutilización de puertos: la reutilización de puertos abiertos por el sistema o los servicios de red (como el puerto 80) puede engañar a los firewalls y es muy engañoso.

3. ¿Qué es un caballo de Troya? ¿Cuáles son las características?

- Definición de caballo de Troya

En un sistema informático, un "caballo de Troya" se refiere a un programa diseñado por humanos implantado en el sistema, con el propósito de controlar remotamente los sistemas informáticos de otros usuarios a través de la red, robar información y paralizar maliciosamente el sistema informático. . - Componentes básicos de los caballos de Troya

En esencia, la mayoría de los caballos de Troya se basan en el modelo de programa cliente/servicio, que a menudo consiste en un programa cliente controlado por el atacante y uno (o más) programas servidor que se ejecutan en la computadora controlada. - El daño de los caballos de Troya

✓ Buscar automáticamente computadoras infectadas con caballos de Troya;

✓ Administrar los recursos de la otra parte, como copiar archivos, eliminar archivos, ver el contenido de los archivos, cargar archivos, descargar archivos, etc.; ✓ Seguimiento y monitoreo de la otra parte

pantalla;

✓ Controlar directamente el teclado y el mouse de la otra parte;

✓ Modificar el registro y los archivos del sistema a voluntad;

✓ Compartir los recursos del disco duro de la computadora controlada;

✓ Monitorear las tareas de la otra parte y finalizar las tareas de la otra parte;

✓ Reiniciar y apagar la máquina. - Clasificación de los troyanos

Según las funciones que implementan, los troyanos se pueden dividir en:

✓ Troyanos de control remoto: permiten al atacante controlar completamente el ordenador infectado

✓ Troyanos de envío de contraseñas: diseñados específicamente para robar contraseñas del host infectado

✓ Tipos de troyanos destructivos: destruye el sistema de archivos en el host infectado

✓ Troyano Keylogging: registra las pulsaciones de teclas de la víctima

✓ Troyano de ataque de denegación de servicio

✓ Troyano de puerto de rebote: el servidor (terminal controlado) usa el puerto activo y el cliente (terminal de control) usa puertos pasivos

✓ Troyano proxy: se convierte en un trampolín para que los atacantes lancen ataques - Características de los caballos de Troya

(1) Eficacia

Los caballos de Troya suelen ser una parte importante de los métodos de intrusión en la red, porque al ejecutarse en la máquina de destino deben poder realizar ciertos intentos del intruso. Efectividad significa que el troyano intruso puede establecer alguna conexión efectiva con su extremo de control (intruso), de modo que pueda controlar completamente la máquina objetivo y robar información confidencial. Por tanto, la eficacia es una de las características más importantes de los troyanos.

(2) Ocultamiento:

los troyanos deben tener la capacidad de acechar en la máquina de destino durante mucho tiempo sin ser descubiertos. Un troyano con un ocultamiento deficiente a menudo se expone a software antivirus (o matador de caballos) o incluso será revisado manualmente por los usuarios, lo que hace que el troyano pierda su valor. Por tanto, el sigilo es la vida de un troyano.

(3) Perseverancia:

después de que se detecta un troyano (pierde su ocultación), para continuar garantizando la efectividad de su intrusión, el troyano a menudo tiene otra característica importante: la perseverancia. La terquedad del troyano se refiere a la dificultad de eliminarlo de manera efectiva. Si un troyano no se puede eliminar eficazmente una vez detectado, entonces el troyano es muy testarudo.

(4) Facilidad de implantación

Cualquier troyano primero debe poder ingresar a la máquina de destino, por lo que la facilidad de implantación se convierte en un requisito previo para la efectividad del troyano. El engaño ha sido el método de implantación más común desde el nacimiento de los troyanos, por lo que varios programas útiles con pequeñas funciones se han convertido en un hábitat común para los troyanos. El uso de vulnerabilidades del sistema para implantar troyanos también es una forma importante de invasión por parte de los troyanos. La combinación de tecnología de caballo de Troya y gusanos y otras tecnologías hace que los caballos de Troya se propaguen como gusanos, lo que mejora enormemente la facilidad de implantación de los caballos de Troya.

(5) Operación automática:

al modificar el archivo de configuración del sistema o el registro, etc., el propósito de cargar y ejecutar automáticamente el programa troyano se logra cuando se inicia el sistema de destino. No requiere intervención del cliente ni es detectado por el usuario del sistema de destino.

(6) engañoso

Para permanecer ocultos durante mucho tiempo, los troyanos utilizan todos los medios posibles para engañar a los usuarios del sistema objetivo y evitar su detección. El engaño más común es que el programa troyano a menudo recibe un nombre parecido a un nombre de archivo legítimo. Por ejemplo, utilice un nombre similar al explorador de nombres de archivos legales para nombrar el programa troyano

(7) Recuperación automática

. Para resistir la detección y la eliminación, muchos programas troyanos ya no se componen de un solo archivo, sino que se dividen en múltiples copias de seguridad que se pueden restaurar entre sí. Una vez que detecta que una parte ha sido eliminada, otras partes intentarán restaurarla.

(8) Características especiales de las funciones

Además de las operaciones ordinarias con archivos, algunos troyanos también tienen funciones como buscar y enviar contraseñas en el host de destino, registrar eventos del usuario, realizar registros de teclas, operaciones de registro remoto y bloquear el mouse.

4. ¿Qué es un virus informático? ¿Cuáles son sus componentes básicos?

- Definición de virus informático Un

virus informático se refiere a un conjunto de instrucciones informáticas o códigos de programa compilados o insertados en un programa informático que destruyen funciones informáticas o datos, afectan el uso de la computadora y pueden replicarse. Al igual que las enfermedades biológicas, los virus informáticos tienen capacidades únicas de replicación, pueden propagarse rápidamente y, a menudo, son difíciles de erradicar. Pueden adjuntarse a varios tipos de archivos. Los virus se propagan cuando se copian o transfieren archivos de un usuario a otro. - División del módulo de virus informáticos

(1) El módulo de infección

busca un archivo ejecutable. Consulte el archivo en busca de marcadores de infección. Si no hay ningún indicador de infección, se realiza la infección y el código del virus se coloca en el programa host.

(2) El módulo de activación

verifica si se cumplen las condiciones de activación predeterminadas. Si está satisfecho, devuelve el valor verdadero. Si no está satisfecho, devuelve un valor falso.

(3) Destruya el módulo

y llame al módulo de infección para infectar. Llame al módulo disparador y acepte su valor de retorno. Si se devuelve verdadero, se ejecuta el módulo de destrucción. Si se devuelve un valor falso, se ejecutan los procedimientos posteriores.

5. ¿Qué es un gusano? ¿Qué estructura funcional tiene un gusano?

- Definición de gusano:

Un gusano es un programa o código de ataque que es inteligente, automatizado e integra tecnologías de ataque de red, criptografía y virus informáticos y puede ejecutarse por sí solo. Los gusanos pueden escanear y atacar hosts de nodos con vulnerabilidades del sistema en la red y propagarse de forma autónoma de un nodo a otro a través de la red. Eugene H. Spafford, de la Universidad Purdue, define un gusano como "un gusano informático que puede ejecutarse de forma independiente y propagar una versión completamente funcional de sí mismo a otras computadoras". - Estructura funcional del programa gusano

(1) Modelo funcional unificado

El modelo funcional unificado del programa gusano descompone el programa gusano en módulos funcionales básicos y módulos funcionales extendidos. Los programas de gusanos con funciones básicas pueden completar el proceso de replicación y propagación, mientras que los programas de gusanos con módulos de funciones extendidas tienen una mayor capacidad de supervivencia y capacidades destructivas.

(2) Módulo de funciones básicas

Módulo de búsqueda: busque la siguiente computadora que se infectará; para mejorar la eficiencia de la búsqueda, se pueden utilizar una serie de algoritmos de búsqueda.

Módulo de ataque: Establece un canal de transmisión (ruta de infección) en el ordenador infectado.

Módulo de transmisión: replicación de programas gusanos entre ordenadores.

Módulo de búsqueda de información: busque y cree información en la computadora infectada.

✓ Módulo de reproducción: cree múltiples copias de sí mismo; mejore la eficiencia de la infección en la misma computadora y determine cómo evitar infecciones repetidas.

(3) Módulo de funciones extendidas

Módulo oculto: oculta el programa del gusano para que no pueda ser descubierto mediante una simple detección.

✓ Módulo de destrucción: Destruye o daña la computadora infectada, o deja un programa de puerta trasera en la computadora infectada.

✓ Módulo de comunicación: la comunicación entre gusanos y entre gusanos y piratas informáticos puede ser el foco del futuro desarrollo de gusanos.

✓ Módulo de control: ajusta el comportamiento del gusano, actualiza otros módulos funcionales y controla los ordenadores infectados.

6. ¿Cuál es la diferencia entre troyanos, virus y gusanos?

Características: caballo de Troya, virus, gusano,

host requerido o no requerido.

La expresión está disfrazada de otros archivos y no

existe como un archivo independiente en forma de archivo

. El modo de propagación depende de la propagación activa del usuario y depende de host archivos

o medios se propaguen de forma autónoma

. Los principales peligros son dejar puertas traseras, robar información y destruir la integridad de los datos. La integridad del sistema invade los recursos,

se propaga lenta y muy rápidamente.

Tabla 4 Diferencias entre troyanos, virus y gusanos

7. ¿Cuáles son los métodos de análisis estáticos y dinámicos de código malicioso?

- Definición de análisis estático de código malicioso

: utilice el escaneo del motor antivirus para identificar familias de códigos maliciosos conocidos y nombres de variantes,

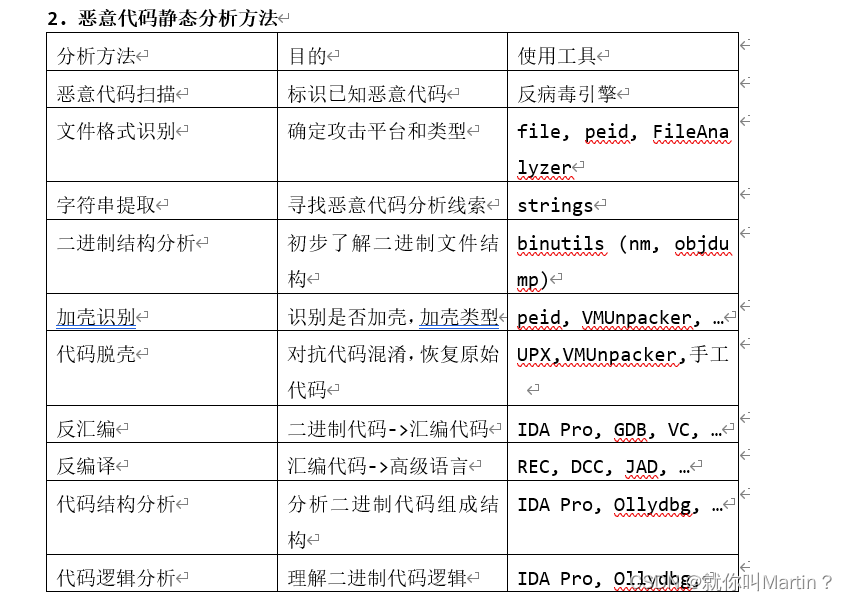

analice inversamente la composición de los módulos de códigos maliciosos, estructuras de datos internas, procesos de control clave, etc., comprenda el mecanismo del código malicioso y extraer firmas para su detección. - Método de análisis estático de código malicioso

Tabla 5 Método de análisis estático de código malicioso

3. Definición de análisis dinámico de código malicioso

Al ejecutar el código de destino en un entorno controlado, se pueden obtener el comportamiento y los resultados de ejecución del código de destino.

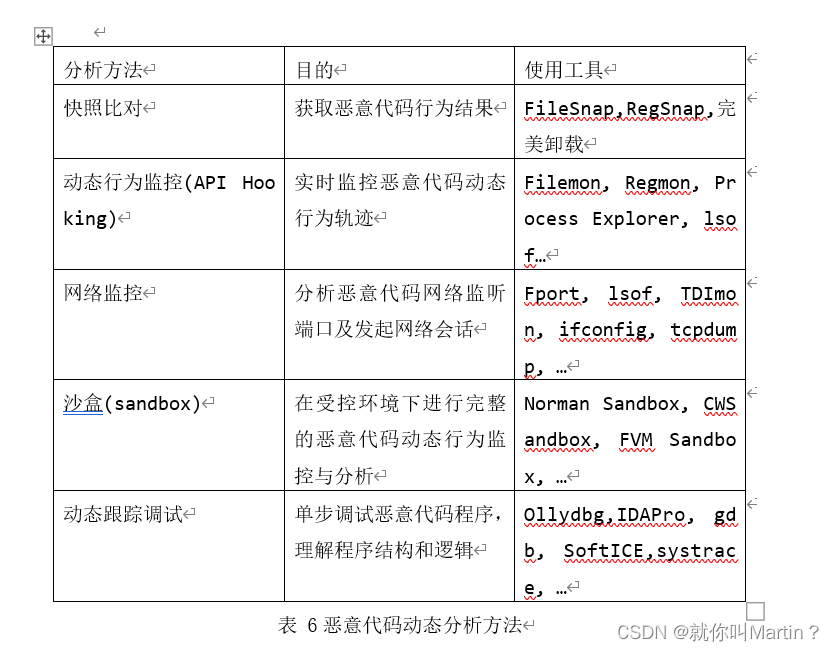

4. Método de análisis dinámico de código malicioso