|

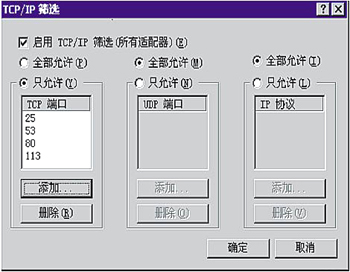

图2

---- 用“TCP/IP筛选”设定的过滤机构非常简单。不管在此做了什么设定,对于外部Windows 2000什么包都能发送,且能接收附有ACK标志的返回包。在这个原则下,在“TCP/IP筛选”中,对于来自外部的连接请求,只指定Windows 2000接收的端口号。

---- 首先,选定“启用TCP/IP筛选”复选框,将TCP、UDP端口和IP协议都设定成“只允许”,然后,分别指定接收访问的端口号。例如:若开放Web服务器,只允许来自外部对TCP 80号端口的连接请求,即在“TCP端口”栏设定成80。

---- 对于开放DNS服务器,情况要稍复杂些。DNS服务器是用UDP的53号端口来受理来自外部的查询。照理,“UDP 端口”栏应设成53,但是,在本身要查询外部DNS服务器时,需将数据包送往外部DNS服务器的UDP 53号端口,用1025号以上的UDP端口接收返回数据包。但UDP与TCP不同,没有ACK标志。Windows 2000对于送来的UDP包无法判定是连接请求还是返回来的数据包。如果能指定允许端口范围,只要指定1025以上的端口即可。可惜,在“TCP/IP筛选”中,只能一个一个端口地指定。为了在Windows 2000上能正常运行DNS服务器,只好将“UDP端口”栏改设成“全部允许”。

---- 在DNS服务器中,还必须要打开辅助DNS和用于“区域传输”的端口。在“TCP端口”栏添加上53即可。由辅助DNS送来的“区域传输”请求包,送达TCP的53号端口。

---- Mail服务器(SMTP)的设定很简单。只要在“TCP端口”栏添加上25、113号端口即可。在Mail服务器中,25端口接收从外部SMTP服务器送来的包,113端口用来认证服务(用户确认)。

---- 在“TCP/IP筛选”中,还有一个用于限制IP协议的设定栏“IP协议”。在此处,设定在IP的高层协议中接收哪个协议。但此处能限制的只是除TCP、UDP和ICMP以外的高层协议(路由中利用的IGMP和OSPF等),TCP、UDP和ICMP与此设定无关。

2、Windows的TCP/IP筛选功能

在一个完备的网络中,人们通常会在路由器或防火墙中设定包过滤规则,以保护内网安全。但对于一个开放的服务器或家庭个人PC,一般我们会通过在操作系统层面设定包过滤规则来保护我们的系统。Windows的“TCP/IP筛选”功能由于其配置简单容易管理被广泛采用。

在一次给某公司实施的Web项目中,由于该公司无任何网络安全设备,因此我们采用在其Web服务器上启用“TCP/IP筛选”功能来保证服务器的安全;同时为防止用户在上传网页时将病毒带入服务器,我们又在其Web服务器上安装了KILL的防病毒产品——KILL安全胄甲。图1是TCP/IP筛选的配置管理界面。

“TCP/IP筛选”只影响入站流量,对出站无任何限制。在TCP端口处我们开放了两个端口,一个是80端口,用于外部用户访问Web服务器上的网站,一个是21端口,用于外部用户上传网页到Web服务器。UDP端口我们设置成了只允许但未添加任何端口,这样等于关闭了UDP。

KILL的特征码下载采用的是FTP方式(FTP://ftp.kill.com.cn),实际使用中Kill报错,不能下载特征码进行病毒库升级。

首先,由于KILL特征码下载使用的是FTP加域名的方式,而域名解析使用的UDP协议,在上述配置中UDP协议被关闭了。DNS服务器是用UDP的53号端口来受理来自外部的查询,照理“UDP 端口”栏应设成53,但是,在要查询外部DNS服务器时,需将数据包送往外部DNS服务器的UDP 53号端口,用1025号以上的UDP端口接收返回数据包,但UDP与TCP不同,没有ACK标志,Windows 对于送来的UDP包无法判定是连接请求还是返回来的数据包,如果能指定允许端口范围,只要指定1025以上的端口即可,可惜,在“TCP/IP筛选”中,只能一个一个端口地指定。为了在Windows 上能正常运行DNS解析,只好将“UDP端口”栏改设成“全部允许”,或者不通过DNS解析,下载特征码时直接采用IP地址。

其次,缺省安装的KILL防病毒软件客户端(即我们的Web服务器)在使用FTP进行特征码下载时使用的是主动模式,是由KILL的特征码服务器主动向客户端发起链接来传送数据,由于我们在客户端选择了TCP/IP筛选会限制进来的端口,且端口是动态的,所以就会接收不到数据,以至于不能够下载特征码进行升级。因此,此时必须将客户端的主动模式改为被动模式,由客户端向KILL的特征码服务器发起连接来传送数据。

综上所述,在启用了TCP/IP筛选时,为使KILL能正常下载病毒特征码必须要做以下两个操作:

(1)将所有的UDP端口打开或是将FTP下载的域名改为IP地址,即将FTP://ftp.kill.com.cn改为FTP://221.144.22.68

(2)将KILL客户端的FTP改为被动模式,即用passiveinodist.exe替换iondist.exe文件(该文件可从KILL获取),iondist.exe的文件位置在X:/CA/Common/ScanEngine下(X为KILL的安装盘符)。

3、如何禁止TCP/UDP端口(转自百度知道)

1,可以使用防火墙软件,都自带禁用端口选项.

2,可以通过本地连接--属性--选中"Intern协议(TCP/IP)"点"属性"按钮--高级--选项--选中"TCP/IP筛选",点属性,在弹出的选项卡里操作.

不过以上都不是重点,这里要介绍另一个方法.

控制面版-管理工具-本地安全策略

默认情况下,Windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP 135、139、445、593、1025 端口和 UDP 135、137、138、445 端口,一些流行病毒的后门端口(如 TCP 2745、3127、6129 端口),以及远程服务访问端口3389。下面介绍如何在WinXP/2000/2003下关闭这些网络端口:

第一步,点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建 IP 安全策略”(如右图),于是弹出一个向导。在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何 IP 地址”,目标地址选“我的 IP 地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮。这样就添加了一个屏蔽 TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加 TCP 137、139、445、593 端口和 UDP 135、139、445 端口,为它们建立相应的筛选器。 重复以上步骤添加TCP 1025、2745、3127、6129、3389 端口的屏蔽策略,建立好上述端口的筛选器,最后点击“确定”按钮。

第四步,在“新规则属性”对话框中,选择“新 IP 筛选器列表”,然后点击其左边的圆圈上加一个点,表示已经激活,最后点击“筛选器操作”选项卡。在“筛选器操作”选项卡中,把“使用添加向导”左边的钩去掉,点击“添加”按钮,添加“阻止”操作在新筛选器操作属性”的“安全措施”选项卡中,选择“阻止”,然后点击“确定”按钮。

第五步、进入“新规则属性”对话框,点击“新筛选器操作”,其左边的圆圈会加了一个点,表示已经激活,点击“关闭”按钮,关闭-对话框;最后回到“新IP安全策略属性”对话框,在“新的IP筛选器列表”左边打钩,按“确定”按钮关闭对话框。在“本地安全策略”窗口,用鼠标右击新添加的 IP 安全策略,然后选择“指派”。

于是重新启动后,电脑中上述网络端口就被关闭了,病毒和黑客再也不能连上这些端口,从而保护了你的电脑(按理说能封啊,哈哈,我没试过哦)

在运行命令行裏输cmd,然后输入netstat -an就可以看到端口的开放情况了

本地安全策略是组策略的分支

家庭版XP系统是没有“本地安全策略”的,不过你可以将XP专业版的“C:/WINDOWS/system32”文件夹中的gpedit.msc、fde.dll、gpedit.dll、gptext.dll、wsecedit.dll文件复制到HOME版的“C:/WINDOWS/system32”文件夹中在“开始--运行”中依次运行以下命令:“regsvr32 fde.dll”、“regsvr32 gpedit.dll”、“regsvr32 gptext.dll”、“regsvr32 wsecedit.dll”分别注册这4个动态数据库将XP专业版的“C:/WINDOWS/INF”文件夹中的所有*.adm文件复制替换到HOME版的“C:/WINDOWS/INF”文件夹中最后单击“开始--运行”,输入“gpedit.msc”便可以启动本地安全策略了

开始菜单—>管理工具—>本地安全策略

A、本地策略——>审核策略

审核策略更改 成功 失败

审核登录事件 成功 失败

审核对象访问 失败

审核过程跟踪 无审核

审核目录服务访问 失败

审核特权使用 失败

审核系统事件 成功 失败

审核账户登录事件 成功 失败

审核账户管理 成功 失败

要审核成功的尝试,请选中“成功”复选项。

要审核未成功的尝试,请选中“失败”复选项。

B、本地策略——>用户权限分配

关闭系统:只有Administrators组、其它全部删除。

通过终端服务拒绝登陆:加入Guests、User组

通过终端服务允许登陆:只加入Administrators组,其他全部删除

C、本地策略——>安全选项

交互式登陆:不显示上次的用户名 启用

网络访问:不允许SAM帐户和共享的匿名枚举 启用

网络访问:不允许为网络身份验证储存凭证 启用

网络访问:可匿名访问的共享 全部删除

网络访问:可匿名访问的命 全部删除

网络访问:可远程访问的注册表路径 全部删除

网络访问:可远程访问的注册表路径和子路径 全部删除

帐户:重命名来宾帐户 重命名一个帐户

帐户:重命名系统管理员帐户 重命名一个帐户

| UI 中的设置名称 | 企业客户端台式计算机 | 企业客户端便携式计算机 | 高安全级台式计算机 | 高安全级便携式计算机 |

| 帐户: 使用空白密码的本地帐户只允许进行控制台登录 |

已启用 |

已启用 |

已启用 |

已启用 |

| 帐户: 重命名系统管理员帐户 |

推荐 |

推荐 |

推荐 |

推荐 |

| 帐户: 重命名来宾帐户 |

推荐 |

推荐 |

推荐 |

推荐 |

| 设备: 允许不登录移除 |

已禁用 |

已启用 |

已禁用 |

已禁用 |

| 设备: 允许格式化和弹出可移动媒体 |

Administrators, Interactive Users |

Administrators, Interactive Users |

Administrators |

Administrators |

| 设备: 防止用户安装打印机驱动程序 |

已启用 |

已禁用 |

已启用 |

已禁用 |

| 设备: 只有本地登录的用户才能访问 CD-ROM |

已禁用 |

已禁用 |

已启用 |

已启用 |

| 设备: 只有本地登录的用户才能访问软盘 |

已启用 |

已启用 |

已启用 |

已启用 |

| 设备: 未签名驱动程序的安装操作 |

允许安装但发出警告 |

允许安装但发出警告 |

禁止安装 |

禁止安装 |

| 域成员: 需要强 (Windows 2000 或以上版本) 会话密钥 |

已启用 |

已启用 |

已启用 |

已启用 |

| 交互式登录: 不显示上次的用户名 |

已启用 |

已启用 |

已启用 |

已启用 |

| 交互式登录: 不需要按 CTRL+ALT+DEL |

已禁用 |

已禁用 |

已禁用 |

已禁用 |

| 交互式登录: 用户试图登录时消息文字 |

此系统限制为仅授权用户。尝试进行未经授权访问的个人将受到起诉。 |

此系统限制为仅授权用户。尝试进行未经授权访问的个人将受到起诉。 |

此系统限制为仅授权用户。尝试进行未经授权访问的个人将受到起诉。 |

此系统限制为仅授权用户。尝试进行未经授权访问的个人将受到起诉。 |

| 交互式登录: 用户试图登录时消息标题 |

继续在没有适当授权的情况下使用是违法行为。 |

继续在没有适当授权的情况下使用是违法行为。 |

继续在没有适当授权的情况下使用是违法行为。 |

继续在没有适当授权的情况下使用是违法行为。 |

| 交互式登录: 可被缓存的前次登录个数 (在域控制器不可用的情况下) |

2 |

2 |

0 |

1 |

| 交互式登录: 在密码到期前提示用户更改密码 |

14 天 |

14 天 |

14 天 |

14 天 |

| 交互式登录: 要求域控制器身份验证以解锁工作站 |

已禁用 |

已禁用 |

已启用 |

已禁用 |

| 交互式登录: 智能卡移除操作 |

锁定工作站 |

锁定工作站 |

锁定工作站 |

锁定工作站 |

| Microsoft 网络客户: 数字签名的通信(若服务器同意) |

已启用 |

已启用 |

已启用 |

已启用 |

| Microsoft 网络客户: 发送未加密的密码到第三方 SMB 服务器。 |

已禁用 |

已禁用 |

已禁用 |

已禁用 |

| Microsoft 网络服务器: 在挂起会话之前所需的空闲时间 |

15 分钟 |

15 分钟 |

15 分钟 |

15 分钟 |

| Microsoft 网络服务器: 数字签名的通信(总是) |

已启用 |

已启用 |

已启用 |

已启用 |

| Microsoft 网络服务器: 数字签名的通信(若客户同意) |

已启用 |

已启用 |

已启用 |

已启用 |

| Microsoft 网络服务器: 当登录时间用完时自动注销用户 |

已启用 |

已禁用 |

已启用 |

已禁用 |

| 网络访问: 允许匿名 SID/名称 转换 |

已禁用 |

已禁用 |

已禁用 |

已禁用 |

| 网络访问: 不允许 SAM 帐户和共享的匿名枚举 |

已启用 |

已启用 |

已启用 |

已启用 |

| 网络访问: 不允许 SAM 帐户和共享的匿名枚举 |

已启用 |

已启用 |

已启用 |

已启用 |

| 网络访问: 不允许为网络身份验证储存凭据或 .NET Passports |

已启用 |

已启用 |

已启用 |

已启用 |

| 网络访问: 限制匿名访问命名管道和共享 |

已启用 |

已启用 |

已启用 |

已启用 |

| 网络访问: 本地帐户的共享和安全模式 |

经典 - 本地用户以自己的身份验证 |

经典 - 本地用户以自己的身份验证 |

经典 - 本地用户以自己的身份验证 |

经典 - 本地用户以自己的身份验证 |

| 网络安全: 不要在下次更改密码时存储 LAN Manager 的哈希值 |

已启用 |

已启用 |

已启用 |

已启用 |

| 网络安全: 在超过登录时间后强制注销 |

已启用 |

已禁用 |

已启用 |

已禁用 |

| 网络安全: LAN Manager 身份验证级别 |

仅发送 NTLMv2 响应 |

仅发送 NTLMv2 响应 |

仅发送 NTLMv2 响应/拒绝 LM & NTLM |

仅发送 NTLMv2 响应/拒绝 LM & NTLM |

| 网络安全: 基于 NTLM SSP(包括安全 RPC)客户的最小会话安全 |

没有最小 |

没有最小 |

要求 NTLMv2 会话安全 要求 128-位加密 |

要求 NTLMv2 会话安全 要求 128-位加密 |

| 网络安全: 基于 NTLM SSP(包括安全 RPC)服务器的最小会话安全 |

没有最小 |

没有最小 |

要求 NTLMv2 会话安全 要求 128-位加密 |

要求 NTLMv2 会话安全 要求 128-位加密 |

| 故障恢复控制台: 允许自动系统管理级登录 |

已禁用 |

已禁用 |

已禁用 |

已禁用 |

| 故障恢复控制台: 允许对所有驱动器和文件夹进行软盘复制和访问 |

已启用 |

已启用 |

已禁用 |

已禁用 |

| 关机: 允许在未登录前关机 |

已禁用 |

已禁用 |

已禁用 |

已禁用 |

| 关机: 清理虚拟内存页面文件 |

已禁用 |

已禁用 |

已启用 |

已启用 |

| 系统加密: 使用 FIPS 兼容的算法来加密,哈希和签名 |

已禁用 |

已禁用 |

已禁用 |

已禁用 |

| 系统对象: 由管理员 (Administrators) 组成员所创建的对象默认所有者 |

对象创建者 |

对象创建者 |

对象创建者 |

对象创建者 |

| 系统设置: 为软件限制策略对 Windows 可执行文件使用证书规则 |

已禁用 |

已禁用 |

已禁用 |

已禁用 |