题目地址:https://ctf.show

打开网站显示如下源码:

<?php

function replaceSpecialChar($strParam){

$regex = "/(select|from|where|join|sleep|and|\s|union|,)/i";

return preg_replace($regex,"",$strParam);

}

if(strlen($password)!=strlen(replaceSpecialChar($password))){

die("sql inject error");

}

if($password==$_SESSION['password']){

echo $flag;

}else{

echo "error";

}

?>

和web10有很多相同的地方,但是这一题出flag的条件是 $password==$_SESSION['password'],password是由我们自己输入的,session中的password存储在本地,所以我们只需要输入空密码,并且将本地的session删除即可成功绕过。

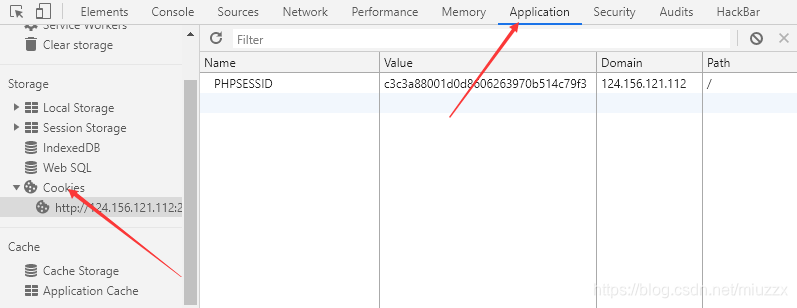

F12开审查元素。

只需将显示出来的条目删除,然后以空密码登录即可获取flag。