实验步骤:

1、打开ettercap的配置文件里(文件位置:/etc/ettercap/etter.dns)配置你要劫持的dns信息

root@kali:~# gedit /etc/ettercap/etter.dns #图形化编辑

root@kali:~# vi /etc/ettercap/etter.dns #命令行编辑注:DNS劫持规则格式 : 域名 dns记录类型 IP

注:何为dns记录类型:

| 记录类型 | 描述 |

| A | A (Address)记录是用来指定主机名(或域名)对应的IPv4地址记录 |

| AAAA | A (Address)记录是用来指定主机名(或域名)对应的IPv6地址记录 |

| MX | 是邮件交换记录,它指向一个邮件服务器,用于电子邮件系统发邮件时根据 收信人的地址后缀来定位邮件服务器 |

| NS | 解析服务器记录。用来表明由哪台服务器对该域名进行解析。 |

| CNAME | 也被称为规范名字。这种记录允许您将多个名字映射到同一台计算机。 通常用于同时提供WWW和MAIL服务的计算机 |

注: * 表示所有域名,即靶机无论输入什么域名,DNS请求信息都将会被虚假ip 172.16.8.6 劫持。这里也可以将攻击者自己的主机作为服务器劫持DNS请求报文,这样攻击者可以自定义返回的网页实现恶意攻击。

2、开启ettercap图形化工具

3、选择 sniff -> Unified sniffing 选择网卡进行配置

4、选择 Hosts -> Scan for hosts 扫描局域网主机,扫描结束后选择Hosts list 查看已扫描到的主机信息

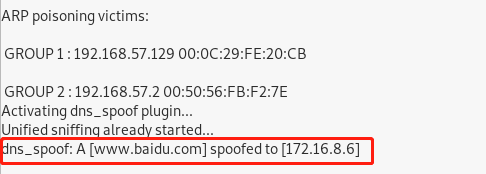

5、添加靶机ip地址到Target 1,这里可以根据需要选择进行DNS欺骗攻击的一个或多个靶机,本次实验选择靶机192.168.57.129进行DNS欺骗攻击。接着选择网关添加到 Target 2进行配置,这里我的网关是192.168.57.2

6、配置好网关和主机后进行arp欺骗,选择Mitm-> ARP poisoning ,选择 sniff remote connections 嗅探远程连接,点击确定按钮开启arp欺骗。

7、选择 Plugins->Manage the plugins 管理插件,双击dns_spoof激活DNS欺骗插件,接着选择start—> start sniffing 开始嗅探。

8、到此,已完成对靶机192.168.57.129的DNS欺骗攻击,现在我们模拟靶机,ping 任一一个域名,这里以www.baidu.com 为例,发现请求baidu.com域名时,响应的服务器ip是我们设置的虚假ip172.16.8.6,DNS欺骗成功,攻击过程的相关日志信息可以在ettercap中查看。

Ettercap实验完。。。。。。。。。。。