kali局域网内实现DNS欺骗

- 再次声明

- 小白一枚

- 小白一枚

- 小白一枚

DNS是域名解析协议,基于UDP的53端口,我们在访问域名时,会向DNS发送DNS请求,询问IP地址,DNS服务器经过查询,会把域名,IP地址,报文回给我们。

用到的工具

kali,VM,ettercap

好的,我们开始

第一步打开虚拟机

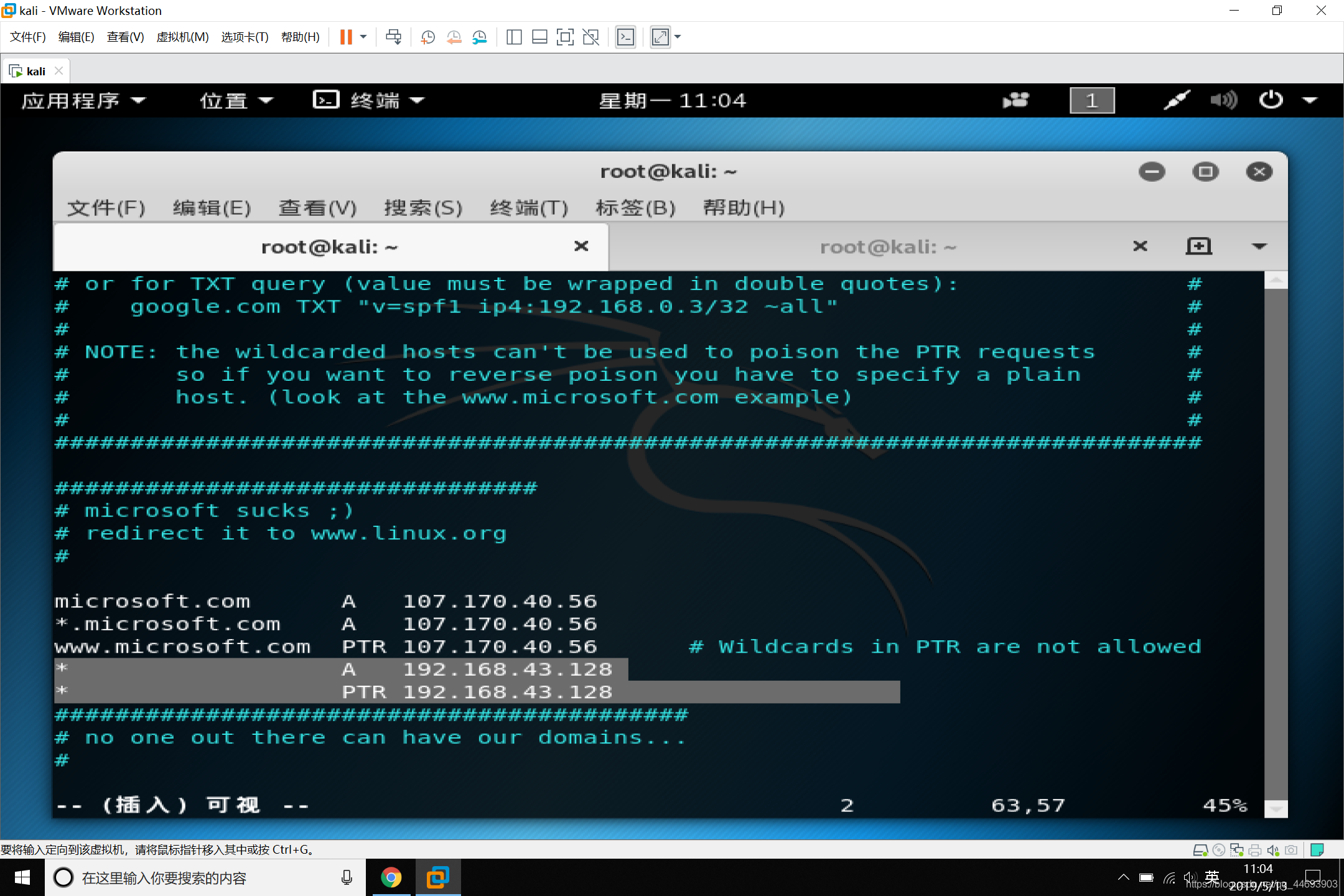

第二步打开ettercap的DNS文件进行编辑

使用命令 进入 vim /etc/ettercap/etter.dns

按i键修改,修改完成后按下esc键,按:wq退出

把这里改为自己的IP地址

指对方不论什么域名都会进入我们主机的地址

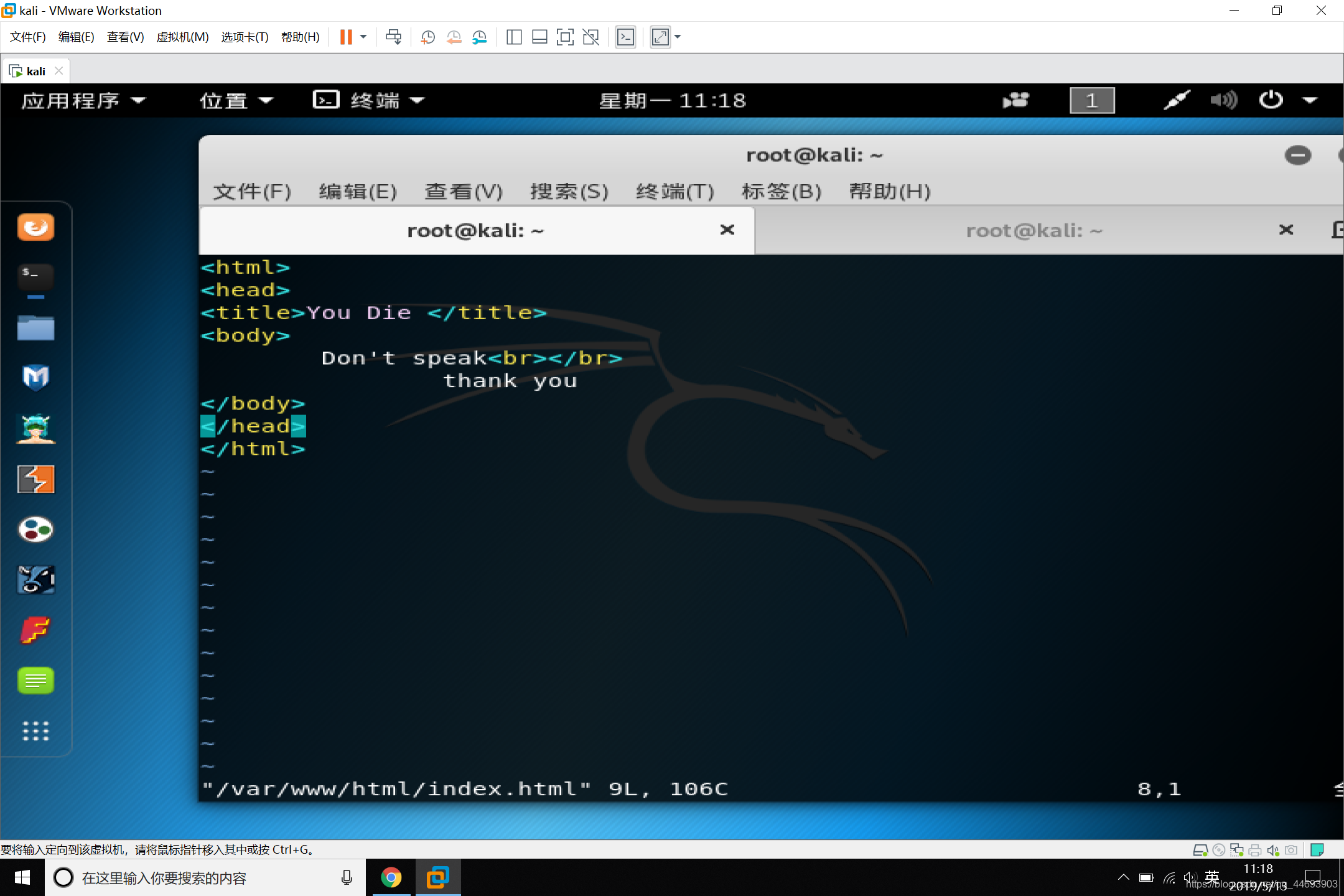

第三步定义别人打开网站时候,看到的你自定义的网站

命令vim /var/www/html/index.html

我定义的是这样子的,你们可以改一下

之后保存退出

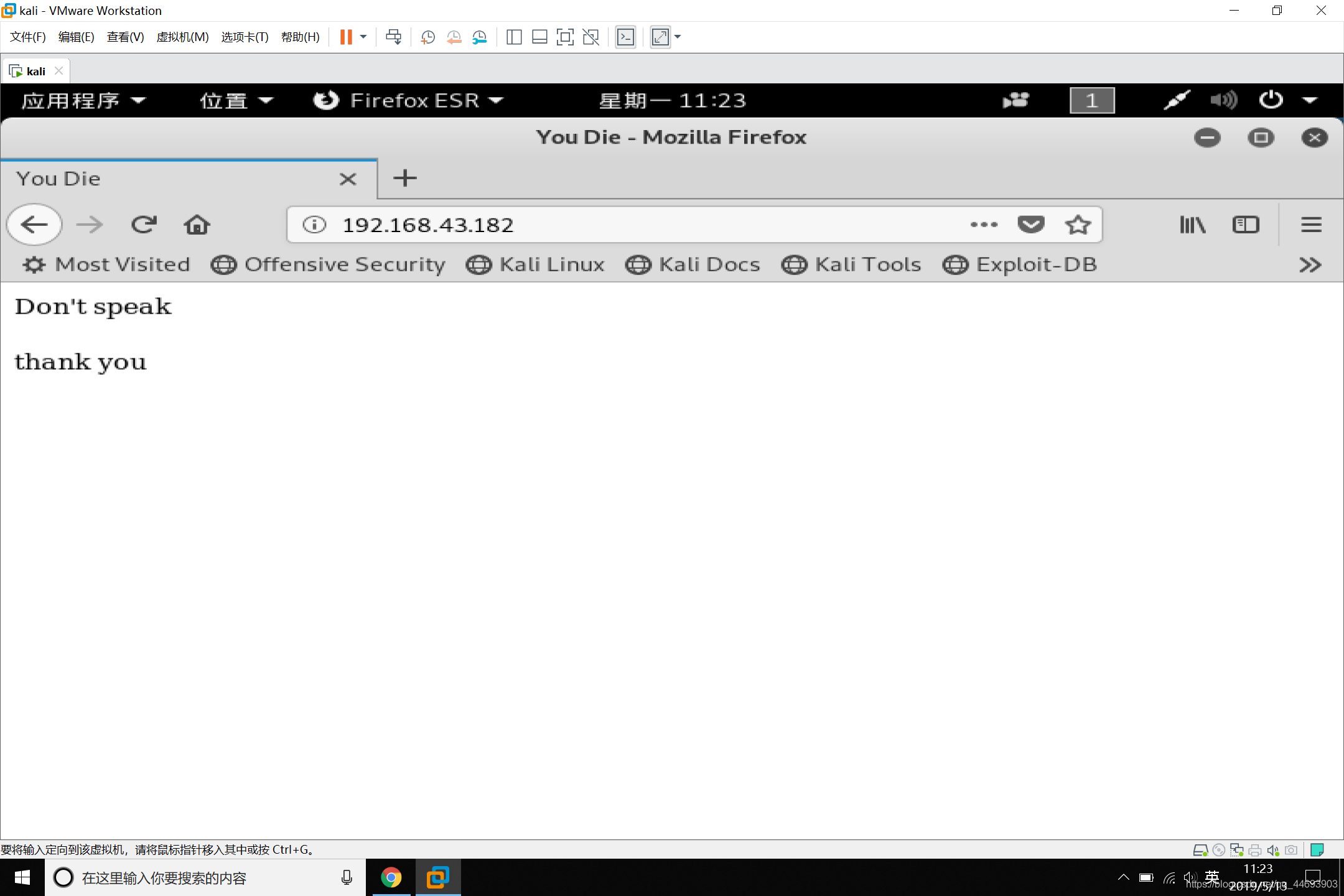

第五步,开启apache服务,进行查看

开启后,打开firefox ,输入我们的IP可以看到定义网页

>使用命令 /etc/init.d/apache2 start 开启

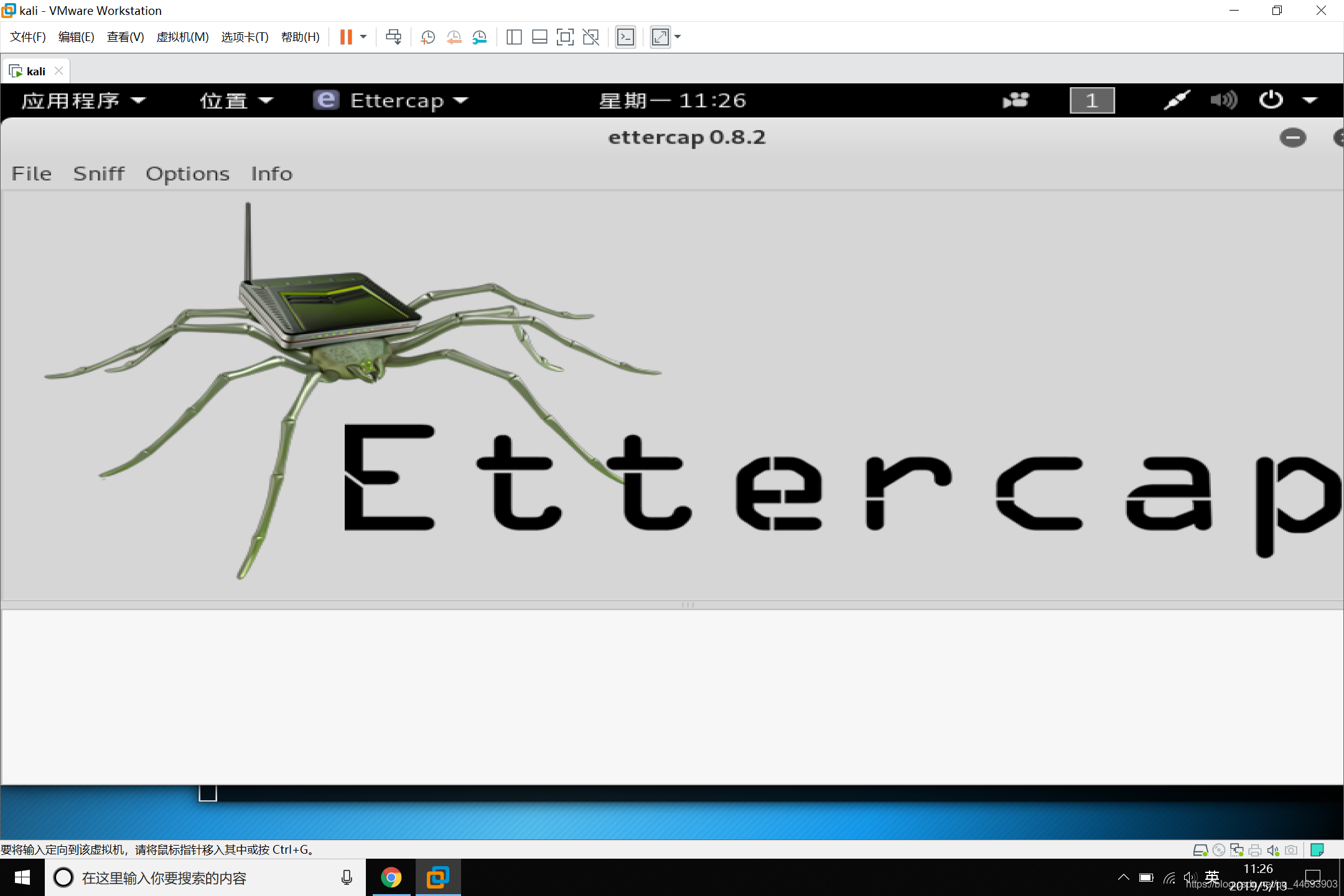

第六步打开工具

命令ettercap -G

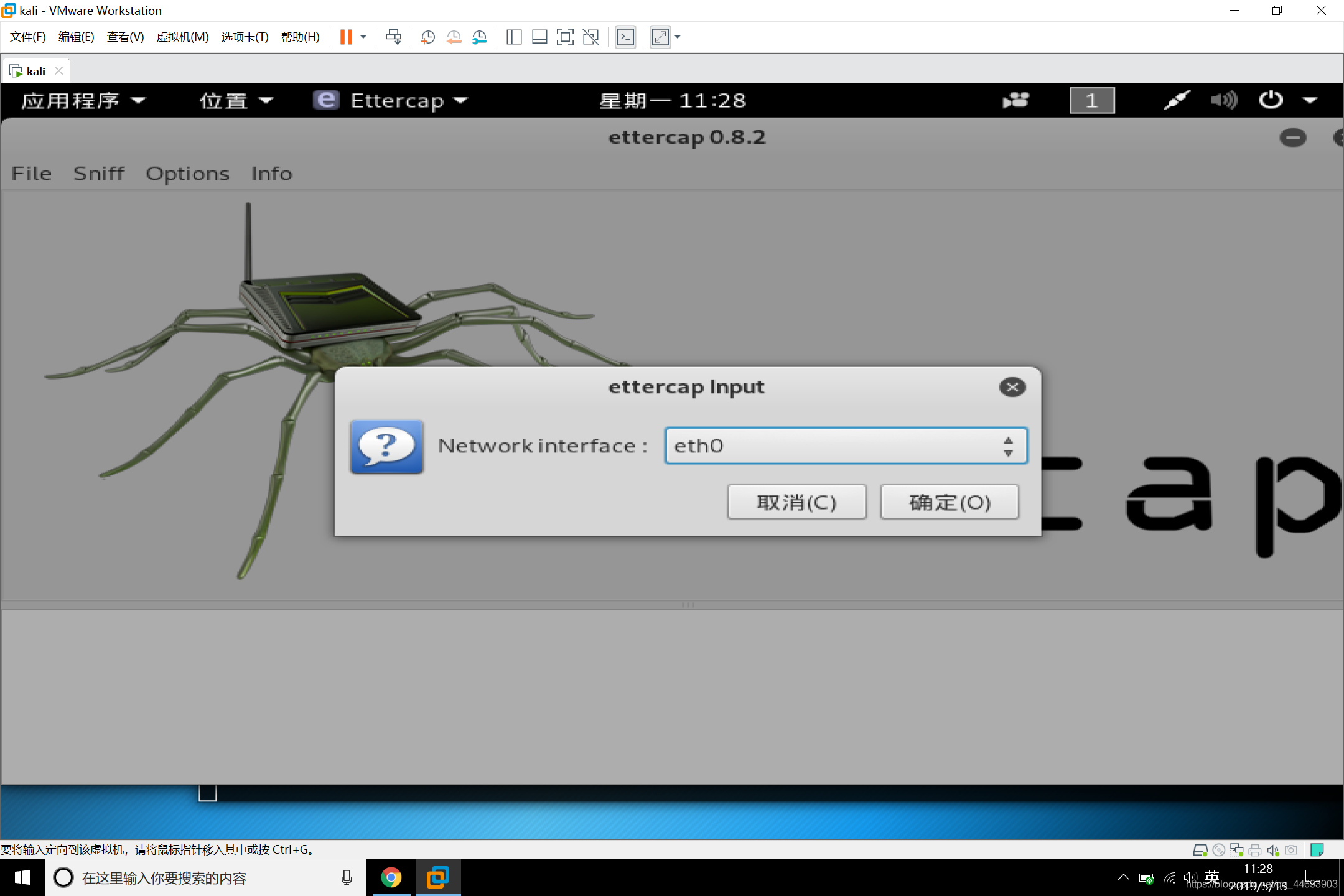

点击Sinff 的unfied…

选择网卡,确定

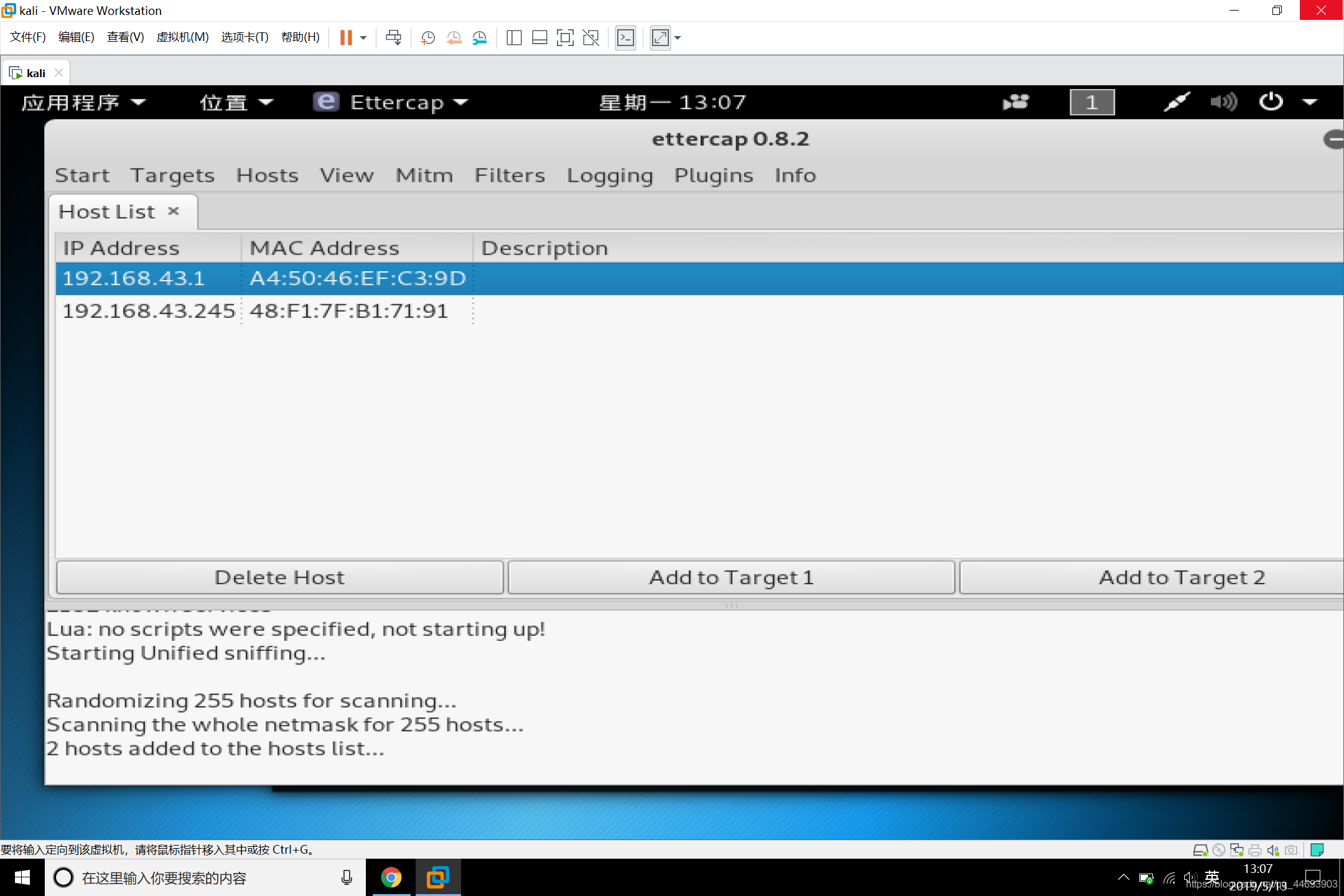

之后可以扫描一下局域网

再然后看一下有哪些主机

用法Ctrl+S 扫描局域网

Ctrl+S 查看列表

把网关添加到add to Targer 1

列如后面是.1的是网关 也有其他的

把要攻击的添加到add to Targer 2

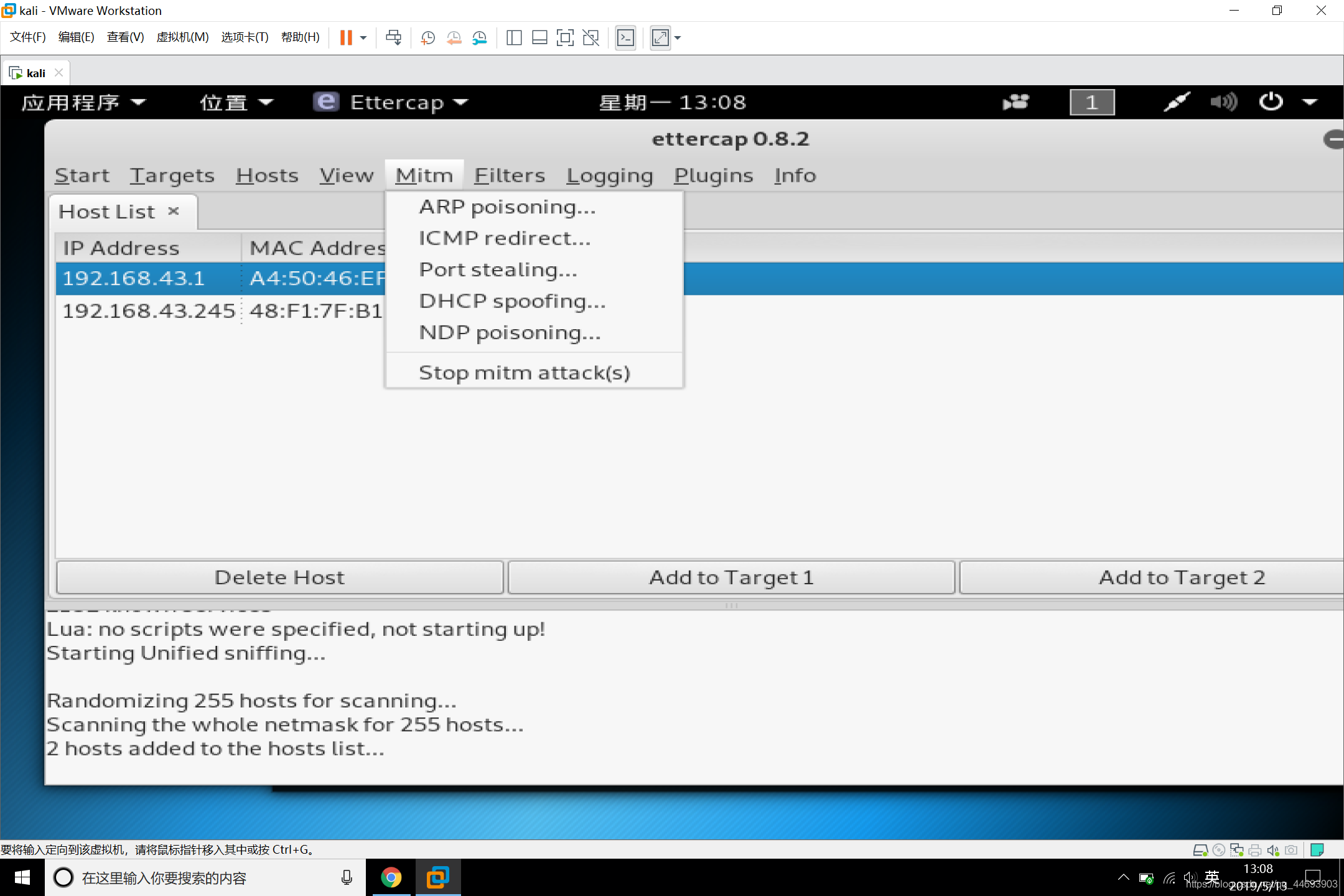

之后点击ARP poisoning

开启ARP欺骗

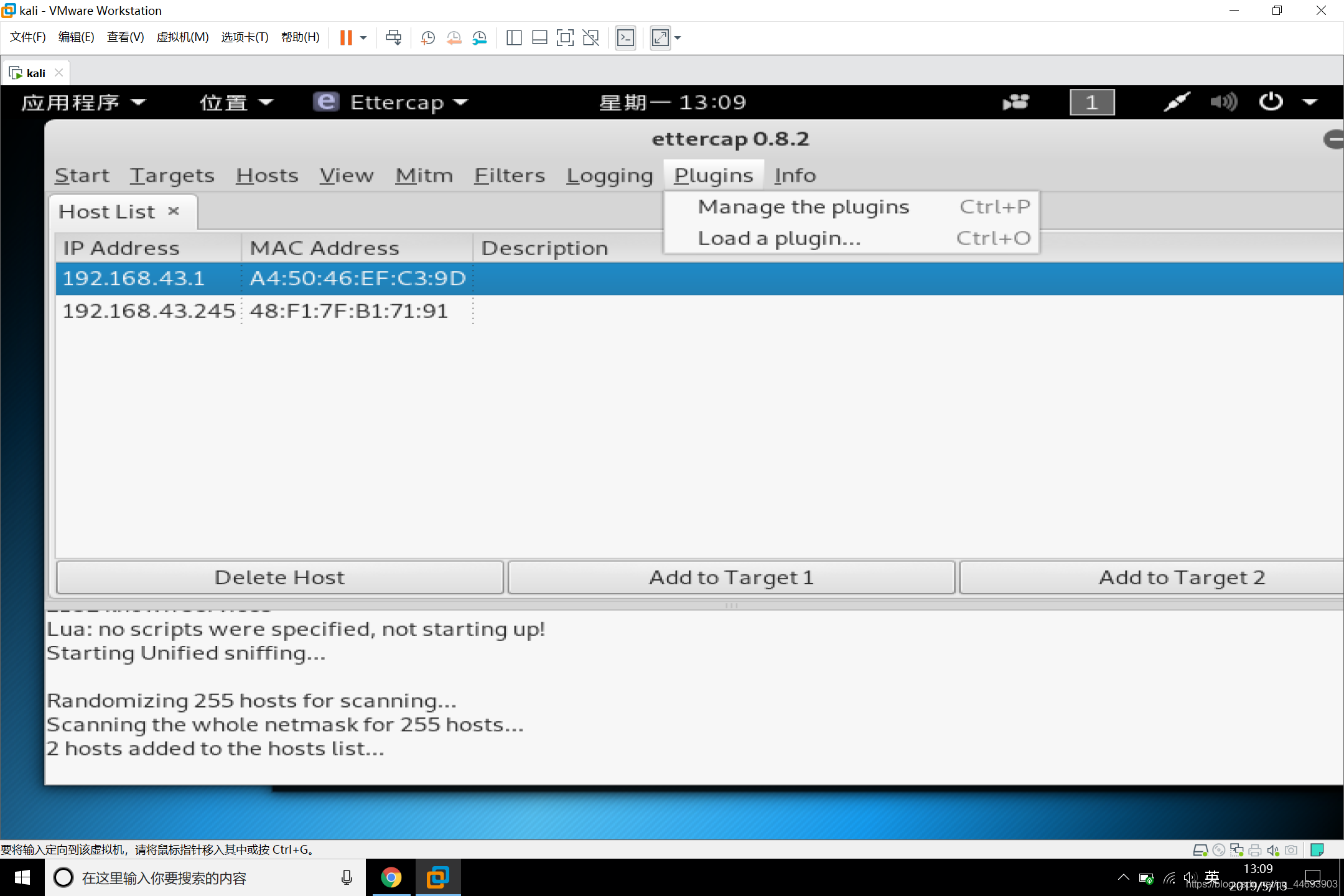

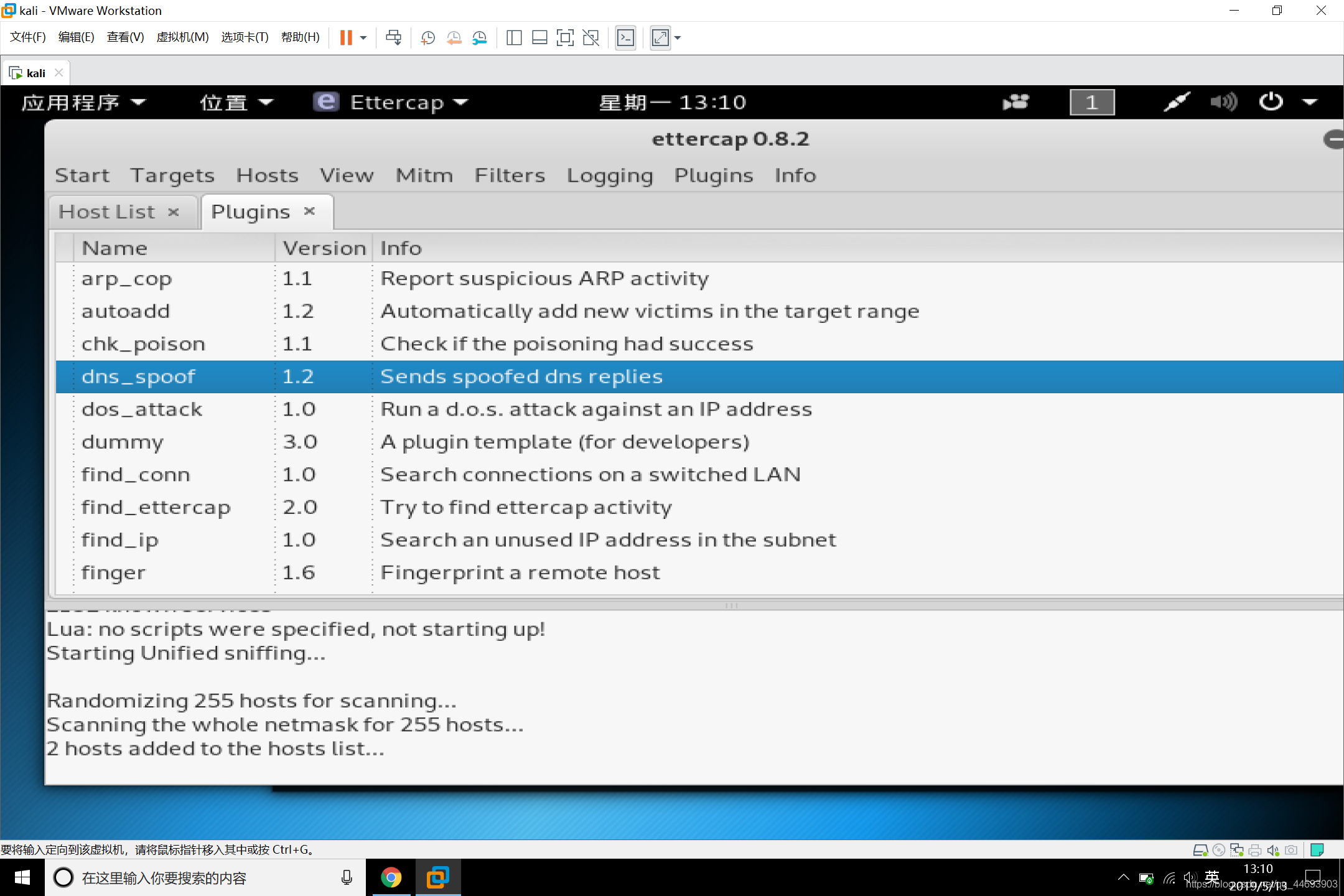

继续,点击pulgins的manage the plugins

选择

dns_spoof点击

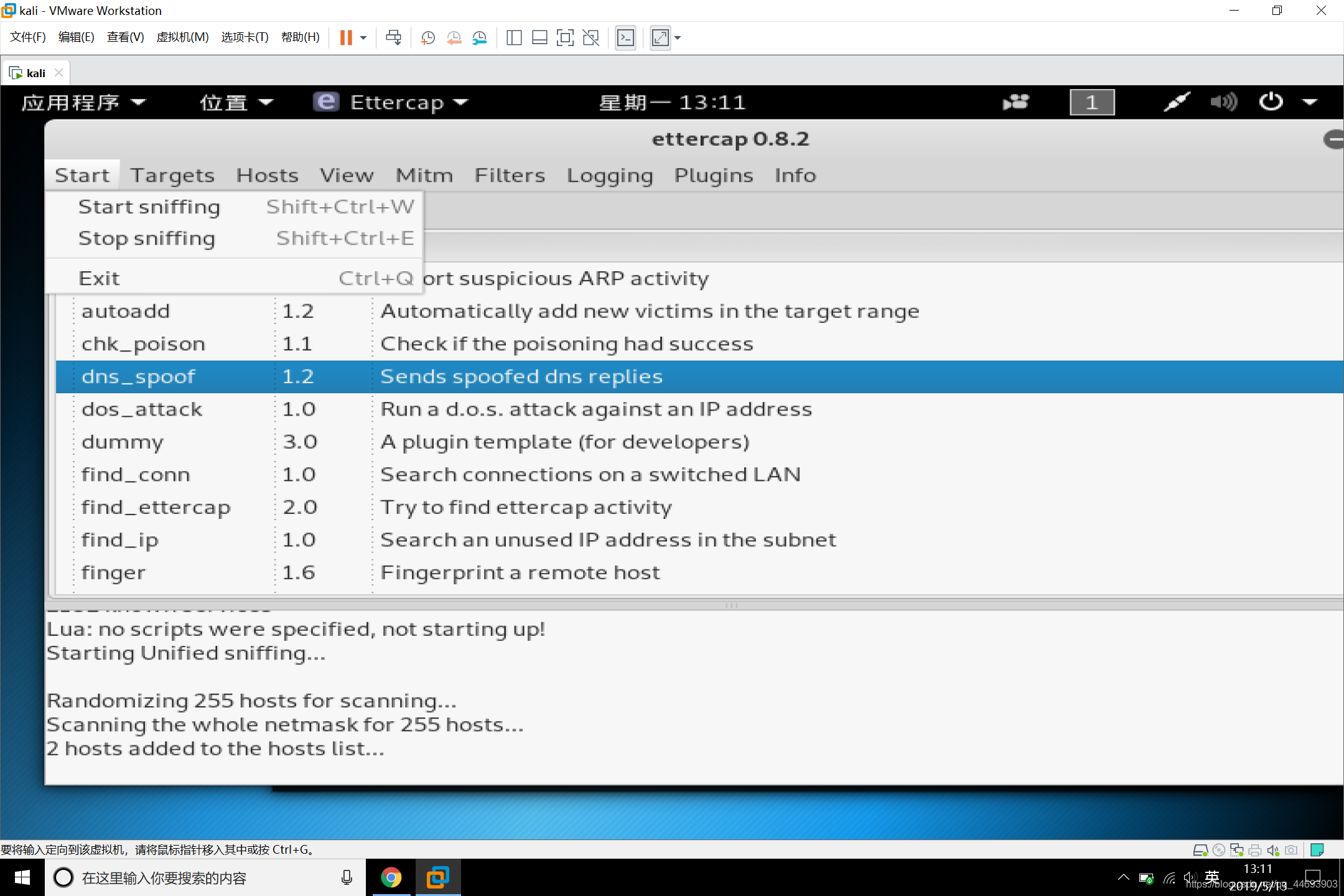

最后点击start sniffing开始,对方上网,网页就会弹出你设置的网页

小白一枚

大概流程就是这样

其实后面被攻击的主机,浏览网页,没有截取到网页。

也不知道什么原因,防火墙还什么的,

有大佬知道,还望指点一二