第十一章访问控制列表(ACL)

学习目标:

理解ACL的基本原理

会配置标准ACL

会配置扩展ACL

会配置命名ACL

能够综合应用ACL

一、ACL概述

访问控制列表(Access Control List,ACL)是应用在路由器接口的指令列表(规则),用来告诉路由器,哪些数据包可以接收,哪些需要拒绝。基本原理:使用包过滤技术,在路由器上读取IOS七层模型中的第三、四层包头中的信息(IP报头:源地址,目的地址;TCP报头:源端口、目的端口),根据预先定义好的规则,对包进行过滤,从而达到访问控制的目的。可分为两种基本类型:

标准ACL:检查数据包的源地址。结果基于源网络/子网/主机IP地址,来决定允许还是拒绝转发数据包。它使用1-99间的数字作为列表号

扩展ACL:对数据包源地址与目标地址均进行检查。也能检查特定的协议、端口号以及其他参数。它使用100-199之间的数字作为列表号

此外还有命名ACL等类型

1、ACL的工作原理

(1)ACL是一组规则集合,应用在路由器某个接口上。对路由器而言,它有两个方向

①出:已经过路由器的处理,正离开路由器接口的数据包

②入:已到达路由器接口的数据包,将被路由器处理

(2)对接口应用了ACL,路由器将对数据包应用该组规则进行顺序检查

①如果匹配第一条规则,则不再往下检查,路由器将决定允许该数据包通过或拒绝通过

②如果不匹配第一条规则,则依次往下检查,知道有任何一条规则匹配,路由器才决定允许该数据包过或拒绝通过

③如果没有任何一条规则匹配,则路由器根据默认的规则将丢弃该数据包

2、ACL的类型

(1)标准ACL

①根据数据包的源IP地址来允许或拒绝数据包。访问控制列表号为1-99

(2)扩展ACL

①根据数据包的源IP地址、目的IP地址、指定协议、端口和标志来允许或拒绝数据包。访问控制列表号为100-199

(3)命名ACL

①允许在标准和扩展ACL中使用名称代替列表号

二、标准ACL的配置

1、创建ACL

(1)全局模式下:access-list [access-list-number] {permit|deny} [source source-wildcard]

①access-list-number:ACL列表号(标准ACL为1-99)

②permit|deny:如果满足条件,则允许/拒绝

③Source:数据包的源地址,可以是主机地址,也可以是网络地址

④source-wildcard:通配符掩码,也称为反掩码(255.255.255.255-掩码)。

(2)隐含的拒绝语句

①每个ACL都有一条隐含的拒绝语句,可以拒绝所有流量

②Access-list 1 deny 0.0.0.0 255.255.255.255

(3)关键字host、any

①192.168.2.2 0.0.0.0可用host 192.168.2.2表示

②0.0.0.0 255.255.255.255可用any表示

(4)删除已建立的标准ACL

①no access-list [access-list-number]

②标准ACL不能删除单条ACL语句,只能删除整个ACL。这意味着如果要改变一条或几条ACL语句,必须先删除整个ACL,再输入所要的ACL语句

2、将ACL应用于接口

(1)应用:ip access-list [access-list-number] {in|out}

(2)删除:no ip access-list [access-list-number] {in|out}

(3)每个方向上只能有一个ACL,也就是每个接口最多只能有两个ACL

3、配置实例

(1)选择哪个接口应用ACL

选择出口,则数据会经过路由器并进行路由表查询,因此尽量设置在入口,可提高效率。

(2)配置标准ACL并配置在接口上

①Access-list 1 deny host 192.168.2.2

②Access-list 1 permit any

③Int g0/1

④Ip access-group 1 in

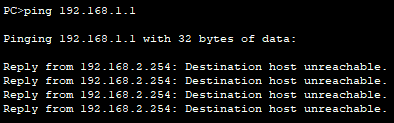

(3)查看及验证

①使用show access-list查看ACL配置

②通过ping验证是否配置正确

三、扩展ACL的配置

1、创建ACL

(1)Access-list access-list-number {permit|deny} protocol {source source-wildcard destination destination-wildchard} [operator operan]

①Protocol:指定协议类型,如IP/TCP/UDP/ICMP等

②Source、destination:源地址、目标地址

③Wildchard:反掩码

④Operator operan:lt(小于),gt(大于),eq(等于),neq(不等于)一个端口号。

2、应用ACL:与标准ACL应用命令一样

3、配置实例

(1)选择应用接口及路由器:就近原则

(2)配置ACL并应用到接口

①Access-list 101 permit tcp host 192.168.1.1 host 192.168.3.1 eq www

②Access-list 101 deny ip host 192.168.1.1 host 192.168.3.1(可省略)

③Access-list 101 permit ip host 192.168.1.1 192.168.2.0 0.0.0.255

④Int g0/0

⑤Ip access-group 101 in

(3)查看并验证

①Show access-list

②Ping

四、命名ACL的配置

1、创建ACL

(1)Ip access-list {standard|extended} access-list-name

(2)[sequence-number] {standard|extended} [source source-wildcard]

(3)[sequence-number] {standard|extended} protocol {source source-wildcard destination destination-wildchard} [operator operan]

(4)[sequence-number]:可选参数,表示命令所在位置,默认从10、20……

2、应用到接口

(1)Ip access-gooup [access-list-name] {in/out}

(2)No Ip access-gooup [access-list-name] {in/out}

3、配置实例

(1)建立ACL

①Ip access-list standard as1

②Permit host 192.168.1.4

③Permit host 192.168.1.5

④Permit host 192.168.1.6

⑤Permit host 192.168.1.7

⑥Deny 192.168.1.0 0.0.0.255

⑦Permit any

(2)应用到g0/2接口

①Ip access-group as1 out

(3)使用ping命令验证:4-7能通,10不通

(4)修改ACL

①Ip access-list standard as1

②No permit host 192.168.1.5

③No permit host 192.168.1.7

④20 perimit host 192.168.1.10

(5)用ping命令验证:5,7不能通,10能通

五、ACL应用实例

1、二层交换机及三层交换机TRUNK设置

(1)交换机之间相连的接口均设置trunk

(2)Switchport trunk encapsulation dot1q

(3)Switchport mode trunk

2、二层交换机vlan创建及接口分配

(1)Vlan 2

(2)Int f0/1-20

(3)Switchport mode access

(4)Switchport access vlan 2

3、二层交换机及三层交换机虚接口设置

(1)二层只需设置vlan 1,三层需设置vlan1-4。VLAN1的IP为设备远程管理IP

(2)VLAN 1需手动no shutdown

(3)Int vlan 1

(4)Ip address 192.168.0.1

(5)No shutdown

4、三层交换机连接路由器的端口设置

(1)No switchport

(2)Ip address 192.168.254.2 255.255.255.0

5、路由器IP设置及默认路由

(1)Ip address 192.168.254.1 255.255.255.0

(2)No shutdown

(3)Ip route 0.0.0.0 0.0.0.0 g0/1

6、二层及三层交换机enable密码及vty密码设置(设置后才能实现远程控制)

(1)Enable secret 123456

(2)Username kgc password 123456

(3)Line vty 0 4

(4)Login local

(5)Exit

1-6完成后可实现全网互通

7、三层交换机设置telnet访问限制并应用到vty接口

(1)Access-list 1 permit 192.168.0.0 0.0.0.255(允许网管网段访问)

(2)Line vty 0 4

(3)Access-class 1 in

(4)Exit

8、服务器区域交换机ACL配置

(1)Access-list 101 deny ip 192.168.2.0 0.0.0.255 host 192.168.100.102(阻止财务部访问生产部服务器)

(2)Access-list 101 deny ip 192.168.3.0 0.0.0.255 host 192.168.100.101(阻止生产部访问财务部服务器)

(3)Access-list 101 permit ip 192.168.0.0 0.0.0.255 any(允许网管访问服务器)

(4)Access-list 101 deny tcp any any eq telnet(阻止所有网段访问服务器telnet)

(5)Access-list 101 deny tcp any any eq 22(阻止所有网段访问服务器22端口)

(6)Access-list 101 permit any any eq 80(允许所有网段访问服务器80端口)

(7)Access-list 101 deny ip any any(阻止所有网段访问服务器网段)

(8)Int vlan 5

(9)Ip access-group 101 out

9、限制生产部无法访问其他部门(管网区域除外)

(1)Access-list 102 deny ip any 192.168.1.0 0.0.0.255(限制本网段访问1.0网段)

(2)Access-list 102 deny ip any 192.168.2.0 0.0.0.255(限制本网段访问2.0网段)

(3)Access-list 102 permit ip any any(所有网段可访问)

(4)Int vlan 4

(5)Ip access-list 102 in

10、限制财务部无法访问其他部分(网管区域除外)

(1)Access-list 103 deny ip any 192.168.1.0 0.0.0.255(限制本网段访问1.0网段)

(2)Access-list 103 deny ip any 192.168.3.0 0.0.0.255(限制本网段访问3.0网段)

(3)Access-list 103 permit ip any any(所有网段可访问)

(4)Int vlan 3

(5)Ip access-list 103 in

11、限制信息员无法访问外网

(1)Ip access-list standard xxy(创建命名ACL)

(2)Deny 192.168.1.0 0.0.0.255(拒绝1.0网段通过)

(3)Permit any(允许所有网段通过)

(4)Int g0/1

(5)Ip access-group xxy out