emem今天也是水题的一天记一道逆向这题其实是一道破解的题目但是用ollydbg调试会出现乱码估计是程序的问题

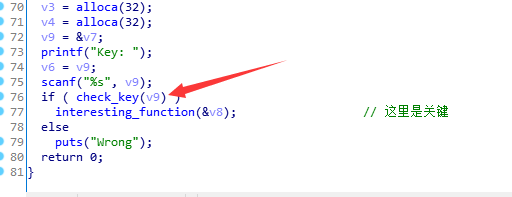

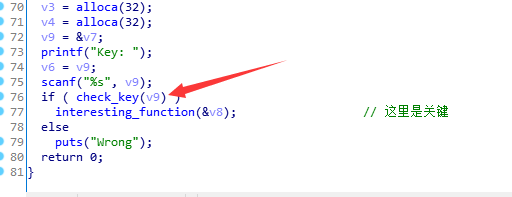

逻辑是这个函数然后我们看他的汇编代码

test eax,eax

jz address

这里就是汇编的知识了我们需要将eax置为1然后就会跳过jz执行之后的代码(或者直接NOP)

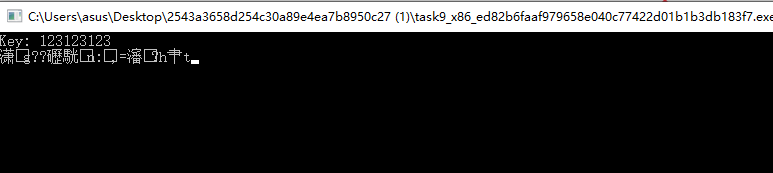

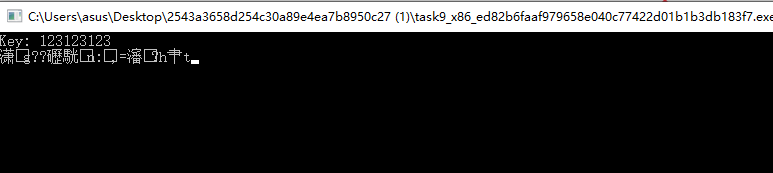

这其实就是一个打印flag的函数我用od调出来是乱码

用gdb调出来flag

水题真开心

emem今天也是水题的一天记一道逆向这题其实是一道破解的题目但是用ollydbg调试会出现乱码估计是程序的问题

逻辑是这个函数然后我们看他的汇编代码

test eax,eax

jz address

这里就是汇编的知识了我们需要将eax置为1然后就会跳过jz执行之后的代码(或者直接NOP)

这其实就是一个打印flag的函数我用od调出来是乱码

用gdb调出来flag

水题真开心