我是啊锋,一个努力的学渣,作为一个刚进入安全大门的小白,我希望能把自己所学到的东西总结出来,分享到博客上,可以一起进步,一起交流,一起学习。

前言:

名字雷同但差个n的两种类型漏洞环境靶机:vulnhub与vulhub的区别

Dns域传送漏洞

DNS是一种分布式网络目录服务,主要用于域名与 IP 地址的相互转换,以及控制因特网的电子邮件的发送。它作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。DNS使用TCP和UDP端口53。

信息披露

暴露子域名/资产清单

暴露内网IP

DNS服务器分为主服务器,备份服务器,缓存服务器。备份服务器需要利用“域传送”从主服务器上copy数据,然后更新自身的数据库,以达到数据同步的目的,这样是为了增加冗余,万一主服务器挂了还有备份服务器顶着。而“域传送”漏洞则是由于dns配置不当,本来只有备份服务器能获得主服务器的数据,由于漏洞导致任意client都能通过“域传送”获得主服务器的数据(zone数据库信息)。这样,攻击者就能获得某个域的所有记录,甚至整个网络拓扑都暴露无遗。

1. A记录:域名->IP

1.1 泛解析:*.lsawebtest.top都能指向同一个IP

2. cname(别名)记录:多个名字映射到同一台计算机,如www和mail这两个别名都指向lsawebtest.top,分别提供www和mail服务。

3. NS记录:指定由哪个DNS服务器解析你的域名,如lsawebtest.top/ns2.lsawebtest.top

4. MX记录:将以该域名为结尾的电子邮件指向对应的邮件服务器以进行处理,如@lsawebtest.top结尾的邮件发到MX记录的邮件服务器上,权重小的优先。

5. TXT记录:域名的说明,可用于SPF(它向收信者表明,哪些邮件服务器是经过某个域名认可会发送邮件)和域名所有权验证。

6. AAAA记录:指向IPv6。

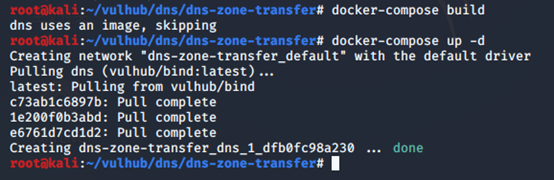

先进入目录

cd /vulhub/dns/dns-zone-transfer

如果提示有问题,就加上root

cd /root/vulhub/dns/dns-zone-transfer

对靶场进行编译:docker-compose build

运行靶场:docker-compose up -d

如果提示有问题的话,看看docker容器启动了没有,docker-compose搭建了没有,都需要好好检查一下

比如说官网地址

我们可以通过dig @your-ip www.vulhub.org获取域名www.vulhub.org的A记录来找到dns服务器

发送axfr类型的dns请求:dig @your-ip -t axfr vulhub.org

axfr指请求传送某个区域的全部记录。我们只要欺骗dns服务器发送一个axfr请求过去,如果该dns服务器上存在该漏洞,就会返回所有的解析记录值

最后别忘记关闭漏洞环境

docker-compose down

参考资料:

https://www.lsablog.com/networksec/awd/dns-zone-transfer/

https://vulhub.org/#/environments/dns/dns-zone-transfer/

https://www.jianshu.com/p/d2af08e6f8fb