Cisco防火墙简介

硬件与软件防火墙

软件

硬件

ASA安全设备

ASA 5500系列

常见型号 5505、5510、5520、5540、5550、5580

状态化防火墙

状态化防火墙维护一个关于用户信息的连接表,称为Conn表

Conn表中的关键信息

源IP地址

目的IP地址

IP协议(例如TCP或UDP )

IP协议信息(例如TCP/UDP端口号,TCP序列号,TCP控制位)

默认情况下,ASA对TCP和UDP协议提供状态化连接,但ICMP协议是非状态化的

安全算法的原理

ASA使用安全算法执行以下三项基本操作

访问控制列表

基于特定的网络、主机和服务(TCP/UDP端口号)控制网络

连接表

维护每个连接的状态信息

安全算法使用此信息在已建立的连接中有效转发流量

检测引擎

执行状态检测和应用层检测

检测规则集是预先定义的,来验证应用是否遵从每个RFC和其他标准

ASA对原始报文的处理

1.一个新来的TCP SYN报文到达ASA,试图建立一个新的连接

2.ASA检查访问列表,确定是否允许连接

3.ASA执行路由查询,如果路由正确,ASA使用必要的会话信息在连接表(xlate和conn 表)中创建一个新条目

4.ASA在检测引擎中检查预定义的一套规则,如果是已知应用,则进一步执行应用层检 测

5.ASA根据检测引擎确定是否转发或丢弃报文。如果允许转发,则将报文转发到目的主 机

6.目的主机响应该报文

7.ASA接收返回报文并进行检测,查询连接确定会话信息与现有连接是否匹配

8.ASA转发属于已建立的现有会话的报文

ASA的接口名称

物理名称

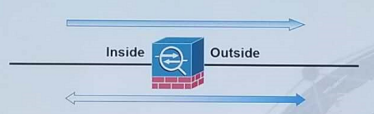

逻辑名称(用来描述安全区域 例如inside 安全级别高、outside 安全级别低、dmz)

不同安全级别的接口之间访问时,遵从的默认规则

允许出站(outbound)连接

禁止入站(inbound)连接

禁止相同安全级别的接口之间通信(默认允许高级别到低级别 不允许低级别到高级别)

ASA的基本配置主机名和密码

配置主机名

ciscoasa(config)# hostname asa配置密码

配置特权密码

asa(config)# enable password asa802

配直远程登陆密码

asa(config)# passwd cisco

ASA接口的配置

配置接口的名称

asa(config-if)# nameif name

配置接口的安全级别(0-100 0级别最低)

asa(config-if)# security-level number

R1 能telnet R2 R2不能telnet R1 ( inside可以到outside )

R1 不能ping通R2(非状态化的)

如果ASA型号为5505 则不支持在物理接口上直接进行配置 必须在VLAN虚接口上设置

配置ACL的两个作用

允许入站连接

控制出站连接的流量

配置标准ACL

asa(config)# access-list acl_ name [standrad/extended] {permit | deny} ip_ addr mask(正常的掩码)

配置扩展ACL

asa(config)# access-list acl_name [extended] {permit I deny} Protocol src_ ip_ addr src_ mask dst_ ip_ addr dst_mask[operator port]

将ACL应用到接口

asa(config)# access-group acl _name {in| out} interface interface_ name

任务一:验证防火墙默认安全规则,高安全级别接口(inside)可主动访问低安全级别接口(outside);低安全级别接口(outside)不能主动访问高安全级别接口(inside)

任务二:配置ACL,使内网主机能ping通外网主机

任务三:配置ACL,使外网主机能主动访问内网主机(访问方式为:Telnet)

拓扑图

R1配置 开启telnet

R2配置

R3配置

R4 开启telnet

防火墙启动防火墙 write失败reload一次重新输入

![]()

验证telnet是否成功

防火墙查看

R4不能telnet R1

设置访问策略

![]()

![]()

再次拿R4 telnet R1

R1 尝试ping R4失败

增加ACL

![]()

再次尝试ping

日志信息的安全级别

emergencies的重要性最高,debugging的重要性最低

(Debugging级别不要轻易使用,会耗费防火墙自身的可用资源)

配置日志

日志信息可以输出到Log Buffer(日志缓冲区)、ASDM和日志服务器

首先配置时区和时间

asa(config)# clock timezone peking 8

asa(config)# clock set 10:30:00 21 June 2011

配置Log Buffer

asa(config)# logging enable

asa(config)# logging buffered informational

查看Log Buffer

asa(config)# show logging

配置ASDM文件

asa(config)# logging enable

asa(config)# logging asdm informational

ASA的两种工作模式

路由模式(默认)

充当一个三层设备 基于目的IP地址转发数据包

透明模式

充当一个二层设备 基于目的MAC地址转发数据帧

与交换机处理数据帧的不同

对于目的MAC地址未知的单播数据帧 ASA不会泛洪而是直接丢弃

ASA不参与STP

如果配置了NAT ASA转发数据包仍然使用路由查找

透明模式下默认允许的3层流量

允许IPv4流量自动从高级别接口到低级别接口

允许ARP流量双向穿越

透明模式下继续使用应用层智能执行状态检测和各项常规防火墙功能,但只支持2个区域

透明模式下不需要在接口上配置IP地址,这样就不用重新设计现有的IP网络,方便部署

透明模式的配置

切换到透明模式

asa(config)# firewall transparent

重新切换到路由模式

no firewall transparent

查看当前的工作模式

ciscoasa(config # show firewall

Firewall mode: Transparent

配置管理IP地址

ciscoasa(config)# ip address IP address [subnet mask]

查看MAC地址表

ciscoasa(config)# show mac-address-table

禁止特定接口的MAC地址学习

ciscoasa(config)# mac-learn logical_if_name disable

透明模式配置实例一

透明模式配置实例二

多安全区域

DMZ区域的概念和作用

DMZ ( DeMilitarized Zone) 称为“隔离区”,也称“非军事化区”

位于企业内部网络和外部网络之间的一个网络区域

默认的访问规则

DMZ区的安全级别(介于inside和outside之间)

有六条默认的访问规则

DMZ区域的基本配置

实验要求

验证默认规则

在R1上可以telnet到R2 和R3

在R3上可以telnet到R2但不能telnet到R1

在R2上不能telnet到R1和R3

配置ACL实现R2能够telnet到R3

使用” show conn detail “命令查看conn表

使用” show route ”命令查看路由表

任务:在综合环境中配置路由器、防火墙设备的路由,使其达到全网互通

三个区域的ASA配置

实验拓扑

防火墙上的设置

R5

R1可以telnet到R4和R5

测试R1 到 R5的连通性

测试R1 到 R4的连通性

在R5上可以telnet到R4但不能telnet到R1

![]()

在R4上不能telnet到R1和R5

![]()

配置ACL实现R4能够telnet到R5

![]()

使用” show conn detail “命令查看conn表

使用” show route ”命令查看路由表