移动恶意应用分析

0x01 恶意代码概述

-

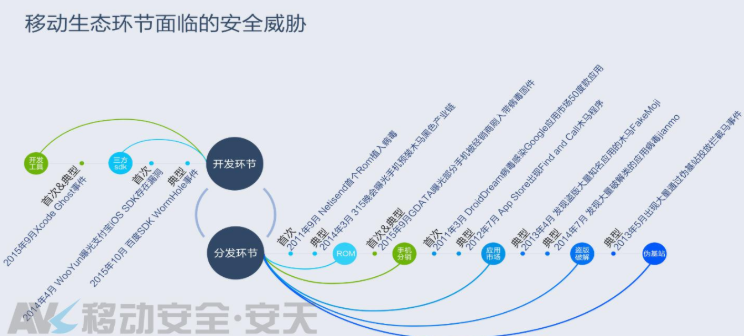

全面爆发的移动威胁

总数下降 总体上升

生态环节

恶意样本 供应链 签名盗用 劫持

各个环节都面临着威胁

恶意加固软件数量上升

-

攻击手段持续进化

色情软件增加

易语言使用

-

更具有针对性的威胁形态

-

持续扩大的攻击面

-

地下社工库

-

完成原始数据积累

-

完善的黑产分工协作体系

-

-

漏洞攻击面扩大

IOS XcodeGhost

IOT

-

-

移动威胁正从个人向组织迁移

-

基本概念

-

移动平台典型样本

-

病毒与生态

相关术语

-

木马

-

蠕虫

-

后门

-

工具

-

-

命名体系

病毒的命名:

一般格式: <病毒后缀>.<病毒名>.<病毒后缀>

各大厂商命名不大相同

例如:

-

标准差异

国家意识形态对抗

-

趋势

规模增长,17年达顶峰

恶意代码高度产业化

移动端成为APT新战场

0x02 恶意代码分析

-

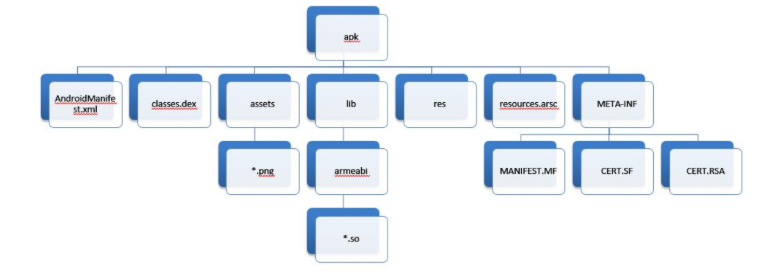

APK格式

lib128

-

静态分析工具

-

Smaliviewer

-

APKTOOL/baksamli

-

Dex2jar/jd-gui

-

JEB•IDA

-

AndroidKiller

-

AndroidGuard

-

Virustotal

-

-

静态分析

-

快速定位法:敏感API查找

-

对比法:白应用对比

-

代码流程法:AndroidManifest.xml

-

遍历法:死磕,一个一个类看

-

-

快速定位

-

对比法

-

遍历法

-

动态分析

-

Andebug

-

IDA

-

Smali hook

-

xposed/substrate/frida

-

wireshark/tcpdump/burpsuite/findler2

-

-

分析系统

-

DroidBox

-

AndroGuard

-

Inspeckage

-

RMS(antiy)

-

cuckoo https://cuckoosandbox.org 改监控模块即可

-

-

人工分析实践

-

模拟器

Emulator–tcpdumpx.pcap

-

tcpdump for arm

-

Wifi + wireshark

-

-

在线系统

-

VitrusTotal https://www.virustotal.com/

-

Sandroid http://sanddroid.xjtu.edu.cn

-

Koodous https://koodous.com

-

Janus https://www.appscan.io

-

-

反病毒引擎

-

对象获取

-

对象检测

-

对象处理

-

病毒库

基础:应用的基础特征

符号:应用内所包含的各类符号特征

动态:基于行为模型检测

-

-

AVL引擎检测技术 - 工程化体系

-

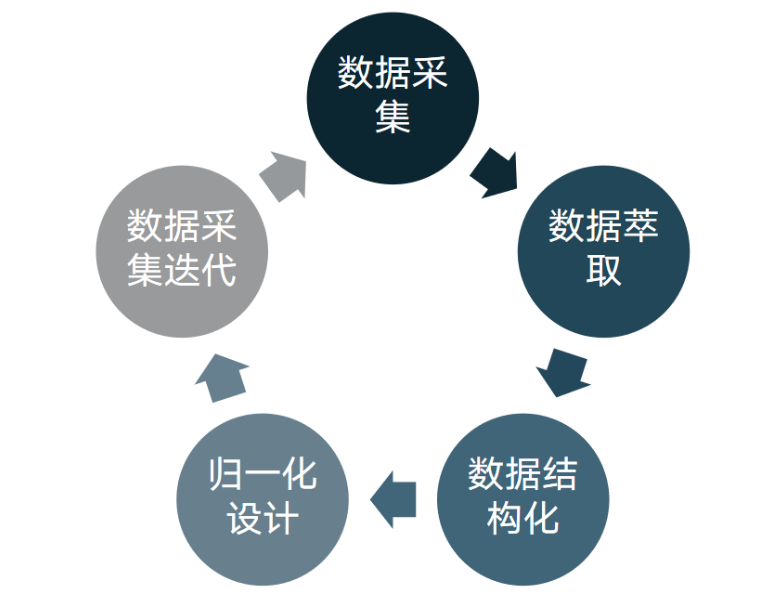

AVL引擎检测技术 - 创新探索 大数据

降维:基于应用指纹的分类策略

...

-

小结

0x03 移动威胁情报

相关概念

-

情报不是石头里蹦出来的

卡巴斯基地图?探头

-

情报时高度具有驱动力的

-

面向威胁情报的大数据体系

-

自动化与人工相结合的分析运营体系

-

精准的工程师智能分析系统

-

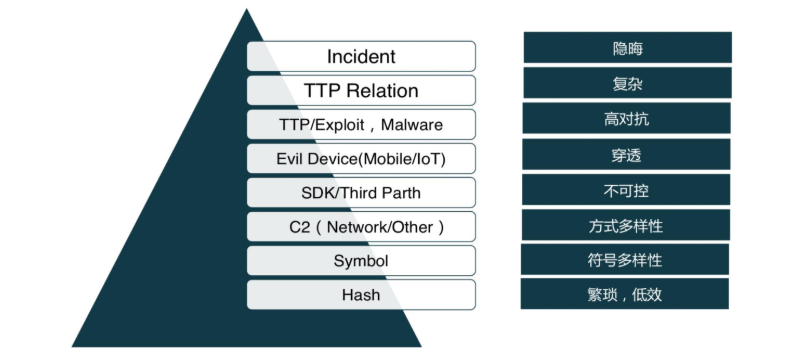

威胁情报的困难金字塔

-

案例:疑似Lazarus组织攻击事件

-

小结

-

体系化建设

-

多方位合作

-

多体系合作

-

站到自己合适的方式

-

0x04 恶意代码对抗

对抗分析工具

-

Ptrace自身

-

https校验

-

检测父进程

-

伪/加密

-

Axml/资源文件对抗

-

自校验•畸形包

-

代码隐藏

-

加壳

-

混淆

-

加密

-

反射调用

对抗用户感知:

-

隐藏图标

-

透明图标

-

静默安装/下载

-

预装

-

植入知名程序

-

伪装系统应用

-

ISP劫持

-

邮件,社工

反追踪:

-

短链接

-

域名隐私保护

-

伪基站

-

动态DNS

-

盗用他人信息

-

云服务

-

入侵无关节点

环境对抗:

-

沙箱检查

-

条件触发

-

结束杀软

-

动态加载

-

ROOT提权

-

杀软检测

银弹:

能力较弱又有威胁情报需求的国家

恶意代码层次利用

-

层次图

-

Activity层

-

范围:联系人,浏览器,一些核心应用,自己编写的应用

-

主要威胁:流氓推广,恶意预装、流氓广告、钓鱼应用、欺诈

-

-

Framework层

-

范围:各种API

-

主要威胁:

-

隐私窃取

-

拦截广播

-

勒索

-

远控

-

漏洞利用

-

-

案例:各种RAT

-

Adwind

-

Alispy

-

Spynote

-

Darkcomet

-

Droidjack

-

-

-

Naive层

-

范围:运行库

-

主要威胁:

-

设备损耗

-

对抗分析

-

隐藏自身

-

-

-

Kernel层

-

范围:系统各种驱动

-

主要威胁:

-

系统破坏

-

提权

-

-

-

RottenSys

0x05 威胁相应以及溯源

-

攻击工具持续演变

-

萌芽期

-

发展期

-

发展中后期

-

后移动攻防时代

-

-

移动终端已成为APT的新战场

-

移动APT攻击

-

攻击植入方式

-

鱼叉攻击

-

邮件

-

网站

-

短信

-

-

应用市场

-

论坛

-

社交网络

-

远程漏洞 或 intent schame url

-

-

移动终端恶意代码

-

案例

-

分析思路和流程

-

安卓证书分析

-

基于同源木马的分析和追溯方法

移除第三方库

-

威胁情报库

VirusTotal

安天

微步在线

-

国际网络军火商

-

知识库

-

主动发现

0x06 机器学习的应用

非常成熟的方法

文件相似性检测

聚类分析

四大组件

权限数

随机性识别

0x07 .基于样本运行的互联网风控

黑灰产现状

从业者2017年仅在中国就超过150W人。市场规模达到千亿级别。

| 种类 | 工具 | 产业链 |

|---|---|---|

| 广告诈骗 | 群控 | 养号 |

| 推广欺诈 | 代理 | 黑卡 |

| 刷榜 | 多开 | 猫池 |

| 养号 | 点击 | 开发 |

| DDOS | 改机 | 接码 |

| 变现 |

有成熟的产业链

0x08 总结

-

海量病毒应对

-

云与本地查杀

-

云的优势

-

响应及时

-

占用资源少

-

速度快

-

-

本地引擎

-

高启发性

-

不依赖网络

-

-

-

个体的价值

-

-

木桶效应

互联网3g原则:girl game gamble

用户对于提醒不在乎

信息泄露

-

攻击过程专业化

国家力量的介入

-

攻守不对称