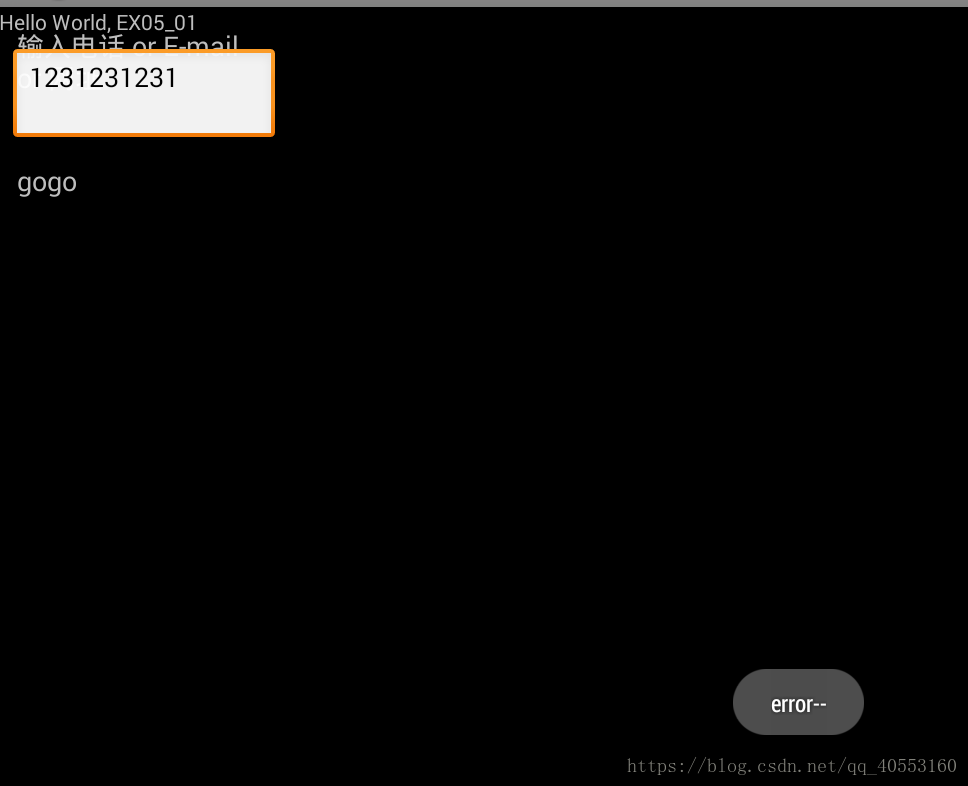

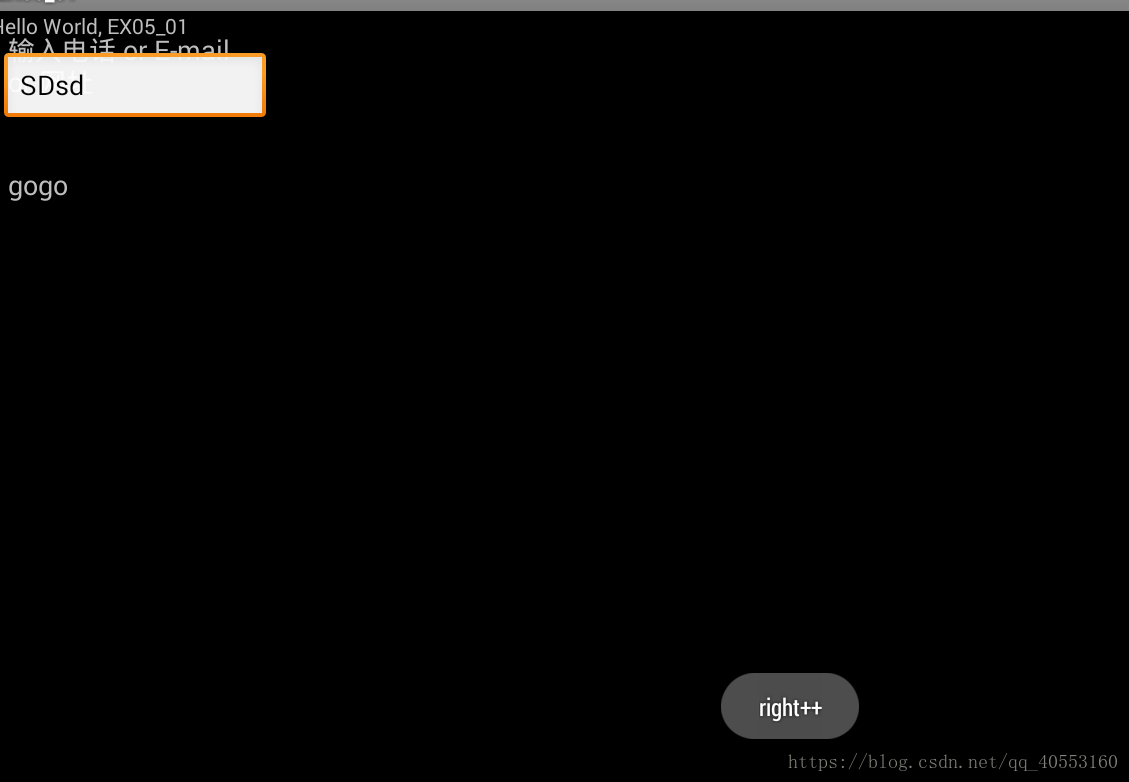

1、观察一下程序,输入错误的电话,返回error--。

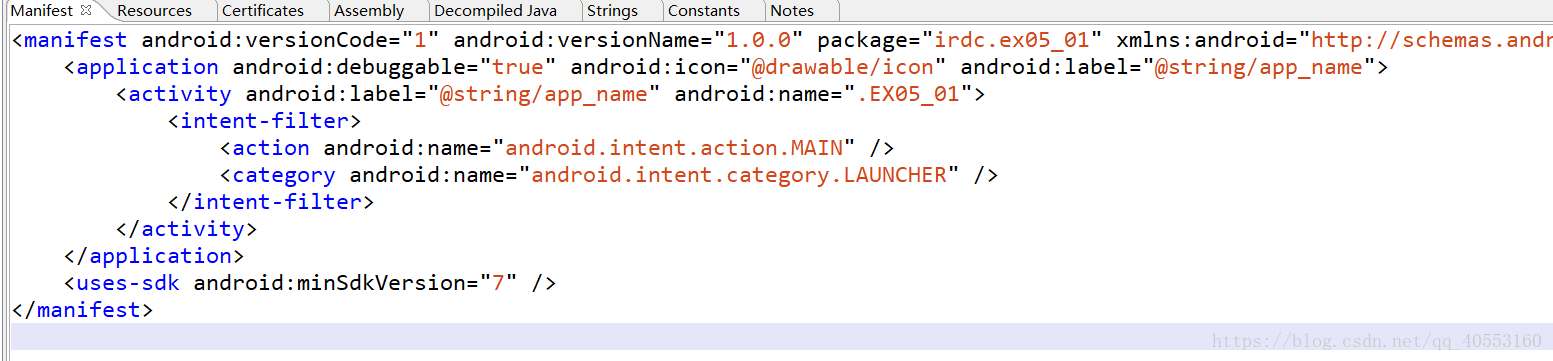

2、把apk拖入JEB中,观察一下基本信息。

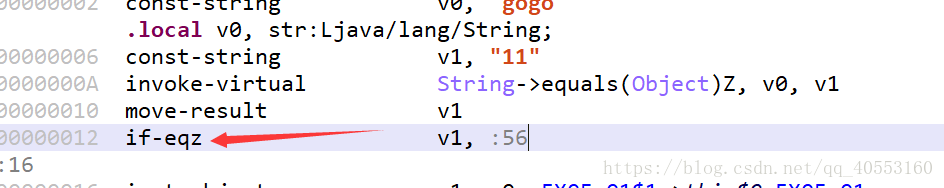

3、观察一下Java代码,发现关键的跳转。

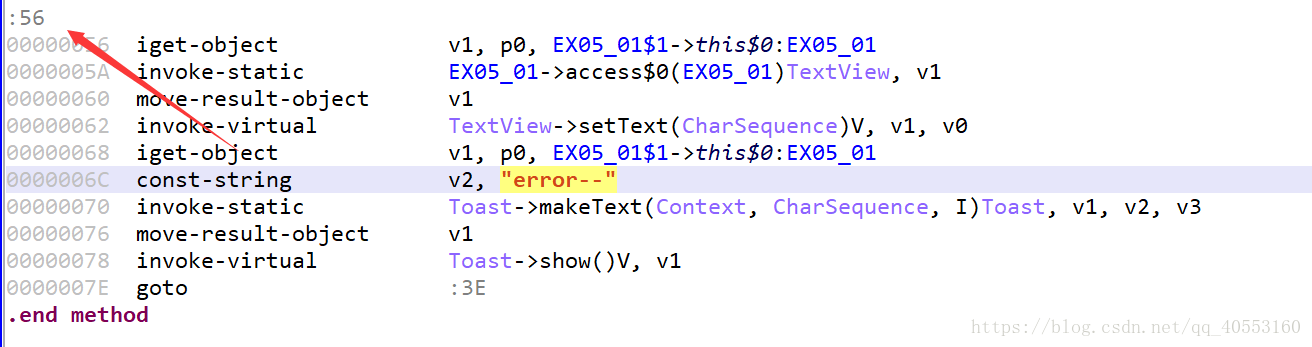

4、观察Smali代码,查找到相应的标签,跟过去,我们的目的就是把逻辑改反从eqz改成nqz

5、把class.dex拖入IDA中,搜索关键字符串,找到跳转的位置。

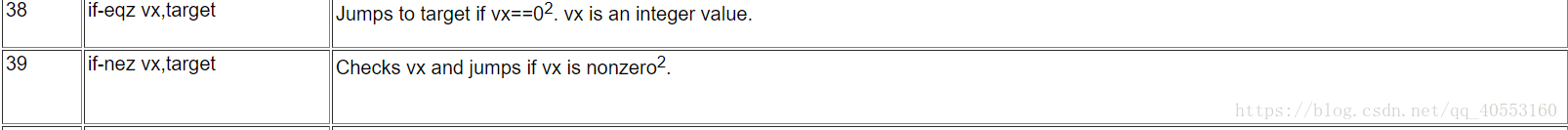

6、拖入010editor,跳转到具体的位置,根据Dalvik Opcodes,将38改为39。

7、打包签名拖入模拟器

8、总结

这三道题都是简单的暴力破解,逆向的最基本流程都体现在里面了。使用JEB、IDA、010Editor还有一些签名、修复工具,涉及到了Smali、dex、Dalvik汇编相关的知识。