Kali学习 | 漏洞扫描:3.4 使用OpenVAS扫描漏洞

扫描本地漏洞

(1)新建名为Local Vulnerabilities的Scan Config。

(2)添加扫描的类型。

Compliance 扫描Compliance漏洞

Default Accounts 扫描默认账号漏洞

Denial of Service 扫描拒绝服务漏洞

FTP 扫描FTP服务器漏洞

Ubuntu Local Security Checks 扫描Ubuntu系统的本地安全漏洞

(3)创建目标系统。

(4)创建名为Local Vulnerabilities扫描任务。

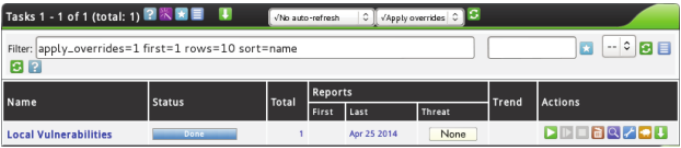

(5)扫描完本地漏洞的显示界面如图所示。

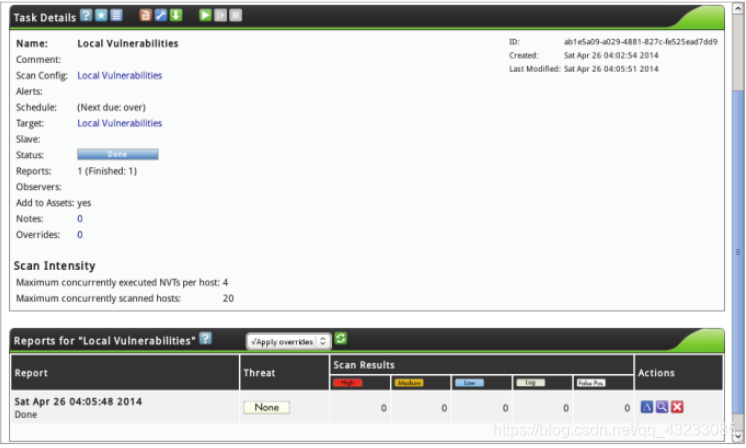

(6)在该界面单击(Task Details)图标,查看漏洞扫描的详细信息。显示界面如图

所示。

(7)该界面显示了两个窗口,分别是任务详细信息和本地漏洞扫描报告信息。用户从报告信息中可以了解本地系统是否有漏洞。在该界面单击Actions栏下的(Details)图标可以查看详细情况。单击该图标后,将显示如图所示的界面。

(8)在该界面显示了所有信息,这些信息可以通过单击(Download)图标下载扫描报告。

扫描网络漏洞

(1)新建名为Network Vulnerability的Scan Config。

(2)添加所需扫描的类型。

Brute force attacks 暴力攻击

Buffer overflow 扫描缓存溢出漏洞

Compliance 扫描Compliance漏洞

Databases 扫描数据库漏洞

Default Accounts 扫描默认账号漏洞

Denial of Service 扫描拒绝服务漏洞

FTP 扫描FTP服务器漏洞

Finger abuses 扫描Finger滥用漏洞

Firewalls 扫描防火墙漏洞

Gain a shell remotelly 扫描获取远程Shell的漏洞

General 扫描漏洞

Malware 扫描恶意软件

Netware 扫描网络操作系统

NMAP NSE 扫描NMAPNSE漏洞

Peer-To-Peer File Sharing 扫描共享文件漏洞

Port Scanners 扫描端口漏洞

Privilege Escalation 扫描提升特权漏洞

Product Detection 扫描产品侦察

RPC 扫描RPC漏洞

Remote File Access e 扫描远程文件访问漏洞

SMTP Problems 扫描SMTP问题

SNMP 扫描SNMP漏洞

Service detection 扫描服务侦察

Settings 扫描基本设置漏洞

(3)创建名为Network Vulnerability目标系统。

(4)创建名为Network Scan扫描任务。

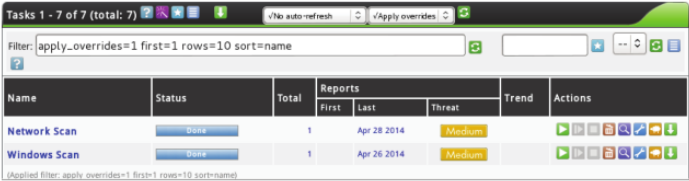

(5)扫描结果,如图所示。

(6)从该界面可以看到整个网络中漏洞的情况不太严重,漏洞状态为Medium。查看详细漏洞扫描情况的方法在前面已经介绍,这里就不再赘述。

扫描指定Linux系统漏洞

(1)新建名为Linux Vulnerabilities的Scan Config。

(2)添加所需的扫描类型。

Brute force attacks 暴力攻击

Buffer overflow 扫描缓存溢出漏洞

Compliance 扫描Compliance漏洞

Databases 扫描数据库漏洞

Default Accounts 扫描默认用户账号漏洞

Denial of Service 扫描拒绝服务的漏洞

FTP 扫描FTP服务器漏洞

Finger abuses 扫描Finger滥用漏洞

Gain a shell remotely 扫描获取远程Shell漏洞

General 扫描General漏洞

NMAP NSE 扫描NMAPNSE漏洞

Port Scanners 扫描端口漏洞

Privilege Escalation 扫描提升特权漏洞

Product Detection 扫描产品侦察漏洞

Remote File Access 扫描远程文件访问漏洞

SMTP Porblems 扫描SMTP问题

SNMP 扫描SNMP漏洞

Service detection 扫描服务侦察漏洞

Settings 扫描基本设置漏洞

Web Servers 扫描Web服务漏洞

(3)创建Linux Vulnerabilities目标系统。

(4)创建Linux Scan扫描任务。

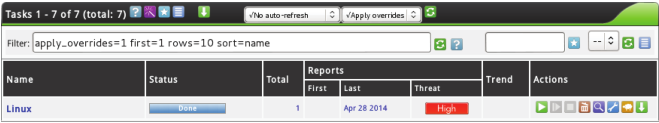

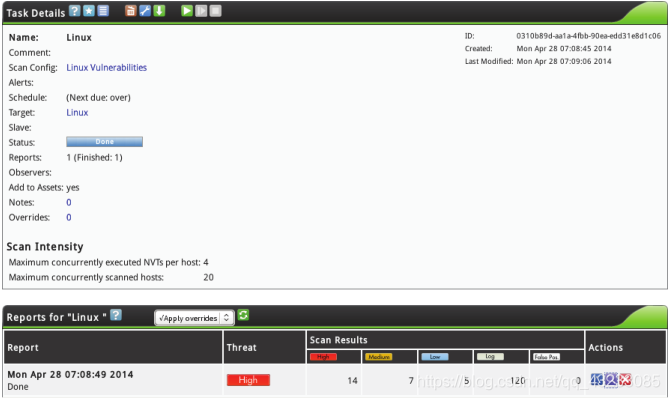

(5)扫描结果,如图所示。

(6)从该界面可以看到目标系统中有非常严重的漏洞。此时单击(Task Details)图标,查看漏洞扫描的详细信息,如图所示。

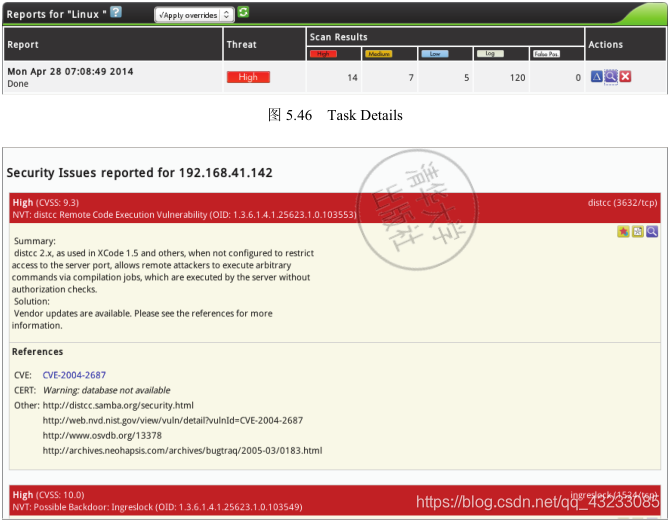

(7)从该界面的扫描报告中可以看到有14个非常严重的漏洞信息。在该界面的Actions中单击(Details)图标查看具体漏洞情况,如图所示。

(8)该界面显示的信息很多,由于篇幅的原因,这里只截取了其中一个较严重的漏洞。

从该界面可以看到192.168.41.142目标主机上存在非常严重的漏洞。漏洞信息包括目标主机所开发的端口、OID和解决方法等。关于漏洞的报告可以使用前面介绍过的方法进行下载。

扫描指定Windows系统漏洞

(1)新建名为Windows Vulnerabilities的Scan Config。

(2)添加所需的扫描类型。

Brute force attacks 暴力攻击

Buffer overflow 扫描缓存溢出漏洞

Compliance 扫描Compliance 漏洞

Default Accounts 扫描默认用户账号漏洞

Denial of Service 扫描拒绝服务漏洞

FTP 扫描FTP服务器漏洞

Gain a shell remotely 扫描获取远程Shell的漏洞

General 扫描General漏洞

Malware 扫描网络操作系统漏洞

NMAP NSE 扫描NMAPNSE漏洞

Port Scanners 扫描端口漏洞

Privilege Escalation 扫描提升特权漏洞

Product Detection 扫描产品侦察漏洞

RPC 扫描RPC漏洞

Remote File Access 扫描远程文件访问漏洞

SMTP Problems 扫描SMTP问题漏洞

SNMP 扫描SNMP漏洞

Service detection 扫描服务侦察漏洞

Web Servers 扫描Web服务漏洞

Windows 扫描Windows系统漏洞

Windows:Microsoft Bulletins 扫描Windows系统微软公告漏洞

(3)创建名为Windows Vulnerabilities目标系统。

(4)创建名为Windows Scan扫描任务。

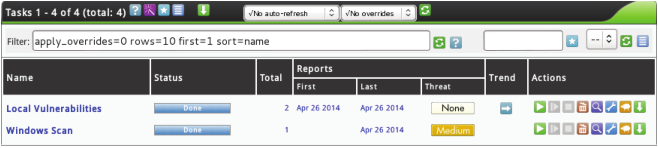

(5)扫描完成后,结果如图所示。

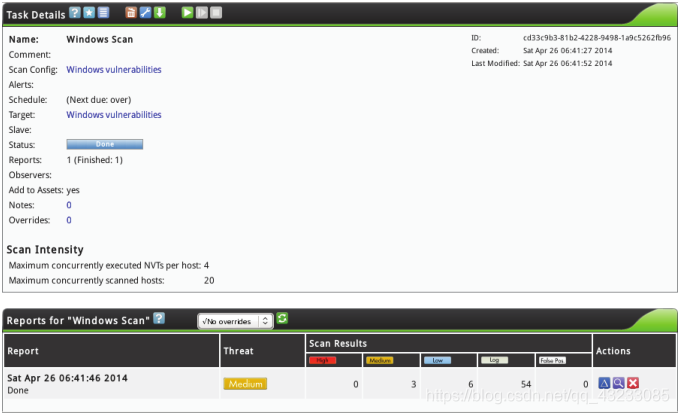

(6)从该界面可以看到Windows Scan扫描已完成,漏洞情况为Medium。可以在该界面单击(Task Details)图标查看详细信息,如图所示。

(7)从该界面可以了解扫描任务的设置及扫描报告信息,如扫描完成的时间、漏洞情况及日志。如果想查看更详细的报告,使用前面介绍过的方法下载扫描报告。

参考书籍:《Kali Linux渗透测试技术详解》