第二次口令攻击实验

实验目标

1.运行adduser.vbe,输入你的学号。

2.并用口令破解工具(hashcat、LC、SamInside等)将sgbuser用户口令进行破解(8位字母);

3.完成实验报告。

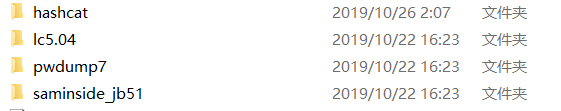

提供工具

Hashcat

LC5,自己又下了LC7

SAMinside

Pwdump7

环境要求

1.宿主机和虚拟机关闭一切杀毒软件和防火墙,虚拟机使用了Windows 10 x64,应该是低版本win10。

2.虚拟机Windows Defender关闭,并将实验文件夹添加为排除项。

实验过程

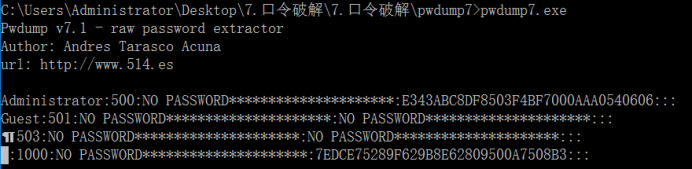

一、创建用户

1.拷贝并解压出本次实验文件夹后,查看本次实验目标。

2.直接打开adduser.vbe,并输入学号。

并没有建立新用户???

3.通过cmd管理员权限打开adduser.vbe。

居然还是不行???

反复尝试后,害羞地举起小手问jy,jy试了试也不行,让我用虚拟机试一下,求出Hash值再出来用本机做,我疲惫无奈地点了点头。

4.打开之前建立的Windows 10虚拟机

令人绝望的是,好久没用它,居然自动更新系统,0%到100%原来这么遥远。

经过了漫长的等待,我终于打开了我的win10虚拟机。

在这漫长地等待中,我苦闷地看着身边的同学,一步步展开进度,而我却停滞不前,我试图放弃Windows,开启我的Kali大杀器,但是想了想啥都不会,还是默默地百度Hashcat在Windows下的使用方法,同时,结合身边同学的使用经验,我已整装待发。

还好之前装过VMware Tools,直接把文件拖进去。

结果弹出,要删除我的文件,那可不行啊。

右下角提示是Windows Defender在干傻事情。

打开Windows Defender,从设置中添加实验文件夹,并且关闭Windows Defender。

成功将文件夹完整放入虚拟机。

按照之前的方法,建立新用户。

终于成功了,已经过去了一节半的课,马上就要下课了,心情烦躁。

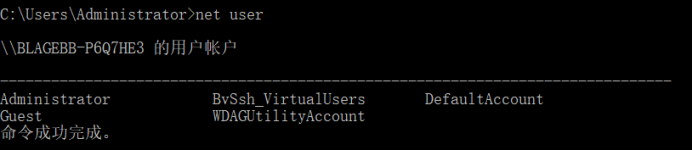

二、求出Hash值

使用cmd运行pwdump7.exe,很快就得出了Hash值。

7EDCE75289F629B8E62809500A7508B3

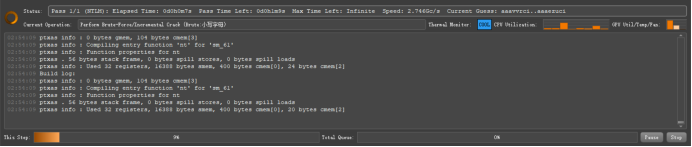

三、使用Hashcat破解Hash值

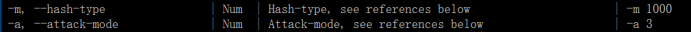

1.从hashcat路径下输入hashcat --help,得到“爆炸式”的信息。

从中提取出以下有用信息:

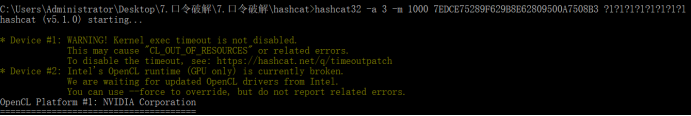

2.根据help信息,输入以下命令:

3.运行如下:

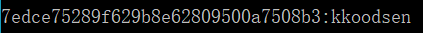

4.得到新用户密码。

格式为8位小写字母。

登陆新用户试一下,很OK。

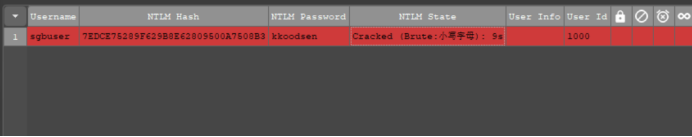

四、使用SAMinside破解Hash值

1.将Hash值导出文件shi.txt。

2.用SAMinside从PWDUMP导入该文件。

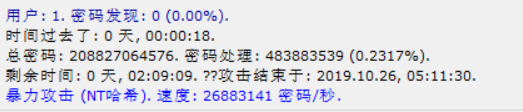

3.挂在一边跑了许久,终于跑出密码且与用Hashcat求出的一致。

五、使用LC5破解Hash值

1.使用lc5setup.exe安装LC5,便用使用,我放到了桌面,当然,我为此付出了曾经简洁的桌面。

点击LC5,打开界面如下:

点击Register注册:

使用文件夹中有的kengen.exe,获得注册码,我选择了Admin对应的注册码。

CV一下后,确定一下,就成功注册了。

2.打开LC5后,好像是类似创建项目的过程:

选择本地机器导入。

选择复杂口令破解。

多多益善,显示界面全选了。

直接点完成。

成功进入并新建了一个项目。

在桌面新建如下文本,存入sgbuser的Hash值输出。

从Session–>Import打开如下界面,配置如下:

3.点击OK后,界面出现如下用户。

从Session–>打开如下界面,配置英文字母暴力破解:

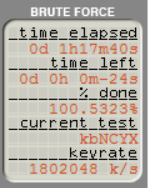

4.点击OK后,再点击小三角,开始暴力破解。

居然还能够超过100%,我呆了!!!

这是什么东西,不要了!!!

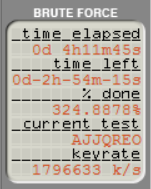

5.换成LC7,进行GPU小写字母8位数破解。

用shi.txt文件添加用户。

配置破解掩码为8位小写字母。

Setting内设置GPU运行。

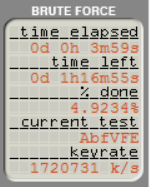

开始运行。

9s出结果,比不用GPU,快了太多,之前只是CPU,预估要30min。

结果也是吻合的。

六、密码设置原理

1.直接编辑器打开adduser.vbe,发现是乱七八糟的东西。

2.应该是加过密的,于是用解码器解密。

3.为了解读方便,使用在线编辑器查看。

https://ideone.com/

4.学习了一下VB的常用函数:

https://mp.weixin.qq.com/s?src=3×tamp=1572022257&ver=1&signature=6AooO3zX9euZvt3vRKBM-i0Gb10eEaOQchNX*6MtMYv1Unh2B2bmySy0FxKFps3bVVXSqMZZZ6liR03KfK7NUXYv3JGLqtFbw1nL6oQywBaqwGthEsnItsoFH4yXtYc2RaafuRWUIPE-wpju8ANPjw==

5.解读VB代码

其实在代码中有msgbox()函数,是用来弹窗输出的,估计是jy用来调试程序的,其实我可以去掉备注符号,一步步弹窗输出,查看密码的形成过程,但是我初次接触VB,不知道怎么运行起来,于是,开始了我的一步步人工解读,还好一直在打ACM,所以看代码不是难事,备注后的代码如下:

由于程序代码中涉及了随机数的取值,所以我用我的密码“kkoodsen”倒推回去。

先看最后一部分的代码,都是取随机字符,加到letcomb,所以后两位为第三部分取得随机字符,我的密码对应为“en”。

我的密码其中“o”和“s”只有lastlet中有,而随机取字符数组lettters中没有,所以,第二部分取得三个随机数为“kkd”。

根据一开始的操作,将学号后三位改为了“oso”存入lastlet,并且x和y都取出了“o”,而“s”是中间部分letcomb操作完后,最后加在后面的,所以密码第六位必定为“s”,而事实也是如此,而x和y,即两个“o”则是依次随机插入“kkd”字符串和“kkod”字符串的中间,最后构成“kkoodsen”这个密码。

根据代码来看,每次生成的密码应该不一样,所以我尝试删除用户后重建,得到Hash值和新密码,如下:

密码果真不同于当初,但是格式依旧符合归来吧,两个“o”插入随机字符串“wvp”后,再接一个“s”,最后加两个随机字符“rw”。

我真是个小机灵鬼!!!

七、实验总结

一开始,建立用户废了大劲了,但是后面进展比较顺利,经过比较,个人感觉速度方面,只要用了GPU,就相当的快。毕竟程序实际运行时间延长,相当于速度提升N倍。

相比与SAM不知道怎么用GPU,就花了几个小时的时间,而LC7因为GPU是可选的,所以可以明显的对比使用GPU前后的速度,使用前大概要半小时,而使用后9s出了正确结果。此外LC7的运行,貌似是随机测试,并且带有用户限时中断的功能,我感觉比较贴心。

总的来说,Hashcat操作要简单一些,而LC7比较高级,可视化和体验感做的比较好,而SAM可能是我不太会用,感觉跟LC5类似,有些老旧了。

八、实验感悟

1.不要局限于一种方法,综合使用多种工具。

2.GPU的效率奇高,也反映了CPU的调度问题。

3.适当与他人交流,更多时候自己去试探,会有更多的收获。

4.网络攻防拼电脑!!!