本文基于CPN Tools的形式化语言ML 的认知,对内蒙古大学[1]中关于CPN Tools 分析基于Needham-Schroeder协议的HCPN形式化建模的安全分析的例子进行的重构。

本文基于一些几点协议形式化分析的规范的要求对 该篇论文提出疑问。

(1) 协议的形式化安全描述(尤其是工业协议)要基于协议的规范来做形式化

(2)协议的实体中产生的随机数的作用有两个:一是--->增加协议空间计算复杂度,使得攻击者难破解密文。二是--->随机数可以用来在使用非对称算法的协议中计算主密钥。

(3)协议的使用公钥加密之后产生密文,密文是一种新的数据类型,不能够被分解成其他定义的数据。解密必须对应私钥才能取得明文信息。

基于以上三点,我们按照作者的想法重构了Needham-Schroeder协议的HCPN模型机构。

原文中定义的颜色集: 对协议中随机数的定义: colset Nonce=with na | nb | ni ;

对私钥和公钥的定义 : colset PublicKey=with pukb | prka | puki ; colset PrivateKey =with prkb | prka | prki ;

对解密函数的定义: fun Decryption( k : PublicKey)=

case k of puka=>prka | pukb=>prkb |puki=>prki ;

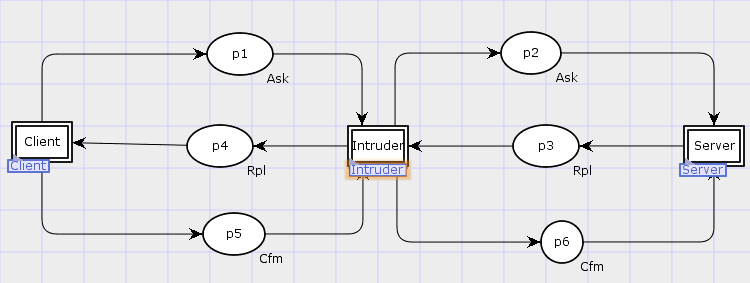

协议的顶层模型 如下:

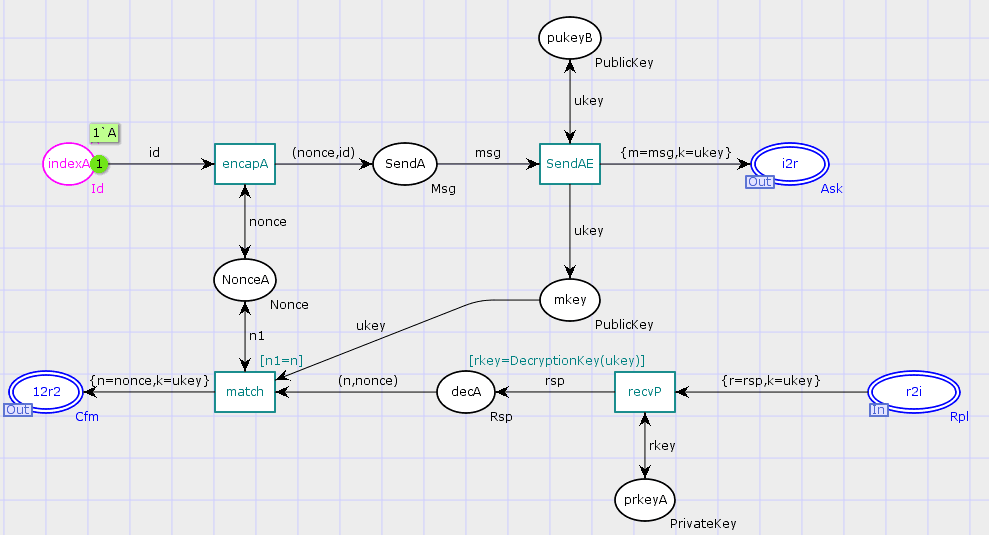

对应顶层模型替代变迁的实体层模型 实体层A

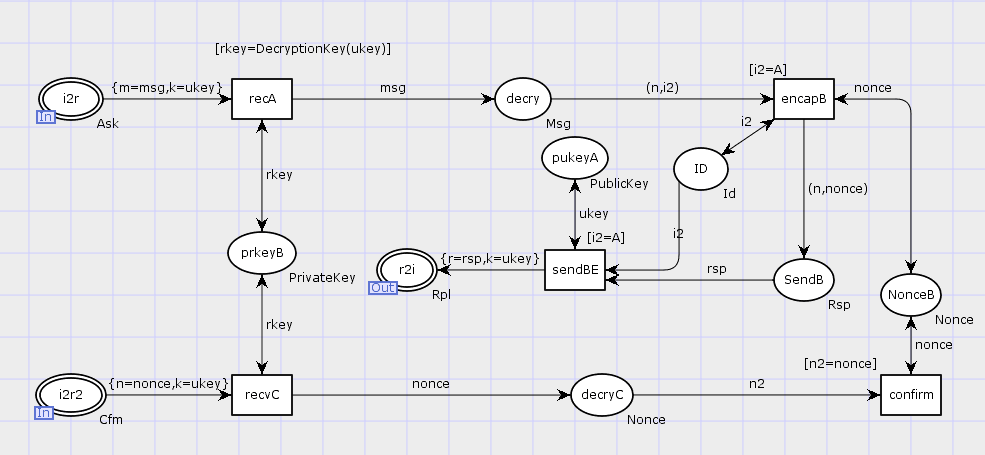

实体层 B

因为攻击者实体层在这里没有作用。 我们现在只看实体层 A和实体层B。

存在的疑点一:随机数的定义 使用了 一个固定的值。没有在模型中反映出随机数的作用,这不满足协议中实际随机数起到的作用。随机数使用固定的一个值不能实际体现协议的原本的空间复杂度。

存在的疑点二: 加解密没有体现协议本身的加密和解密作用。没有对发送的消息进行加密 而是将密钥作为一个消息中的 参数一起处理,通过函数 Decryption()来逻辑性的判断。

存在的疑点三:攻击者初始知识的原子知识,和合成知识中的公钥和私钥的处理也文在疑问。

总结: 协议的形式化描述必须要遵循协议原本的协议规范,不能照老虎画猫, 中间即便是合理的论证了猫的特征,但是最后如果结论 是证明是老虎 显然这从考试就是错的。

CPN Tools 智能建模简单逻辑协议,大量使用在工业系统建模当中,之间的关系多是基于逻辑关系。 而在复杂协议分析中(含有加密解密,对称非对称复杂算法的协议)中并不适用。

参考文献:

[1]白云莉. 基于CP-nets模型的安全协议形式化方法研究[D]. 2014.

[2]白云莉, 叶新铭. 基于Petri网的密码协议形式化建模[J]. 计算机科学, 2012, 39(8):70-74.

[3]苏桂平, 孙莎. 基于CPN模型的不可否认协议分析[J]. 信息安全与通信保密, 2011(08):61-62+65.

[4]Council of faculty of Information networks Transaction NO 5, Simulation of Telecommunciation Systems with CPN Tools

[6]Lisa Wells. Performance Analysis using CPN Tools[C]// Proceedings of the 1st International Conference on Performance Evaluation Methodolgies and Tools, VALUETOOLS 2006, Pisa, Italy, October 11-13, 2006. 2006.

[7]Litvin D. Specifying Dynamic Routing Protocol in a Form of CPN[C]// 2010.

[8]Lian-zhang Zhu, Hua Zhang. Queuing Network Models Analysis Based on CPN[M]. IEEE, 2009.

[9]Jan Czopik, Jakub Stolfa, Svatopluk Stolfa,等. Software Process Resource Utilization Simulation Using CPN[M]. Springer International Publishing, 2016.