1.思路

2.利用

(1)检测方法一

检查返回包的 Access-Control-Allow-Origin 字段是否为https://test.com

curl https:

//www

.junsec.com -H

"Origin: https://test.com"

-I

(2)检测方法二

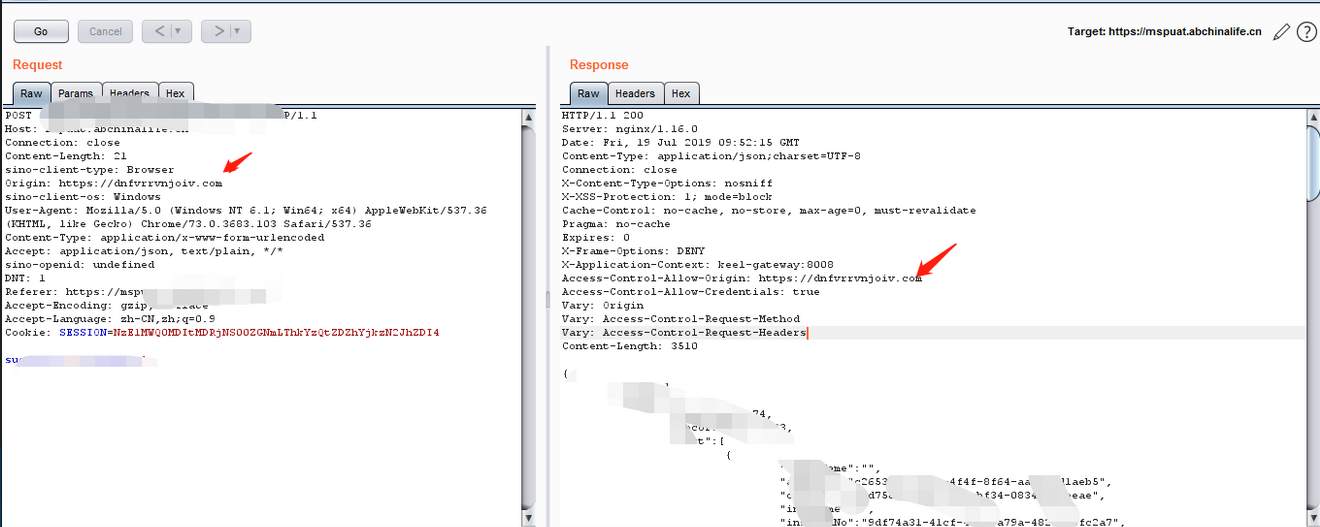

burpsuite发送请求包,查看返回包

请求包,我们只要关注Origin即可

把Origin设置为b.com时,返回包的Access-Control-Allow-Origin也为b.com,也就是b.com可以跨域获取我的个人博客a.com的资源。从而产生了CORS配置不当的漏洞

3.防御

不要配置"Access-Control-Allow-Origin" 为通配符 “*” ,而且更为重要的是,要严格效验来自请求数据包中的“Origin”的值。当收到跨域请求的时候,要检查“Origin” 的值是否是一个可信的源,还要检查是否为null。

避免使用 “Access-Control-Allow-Credentials :true” (请求中带cookie)

减少“Access-Control-Allow-Methods”所允许的方法(只需要配置你所需要的即可)