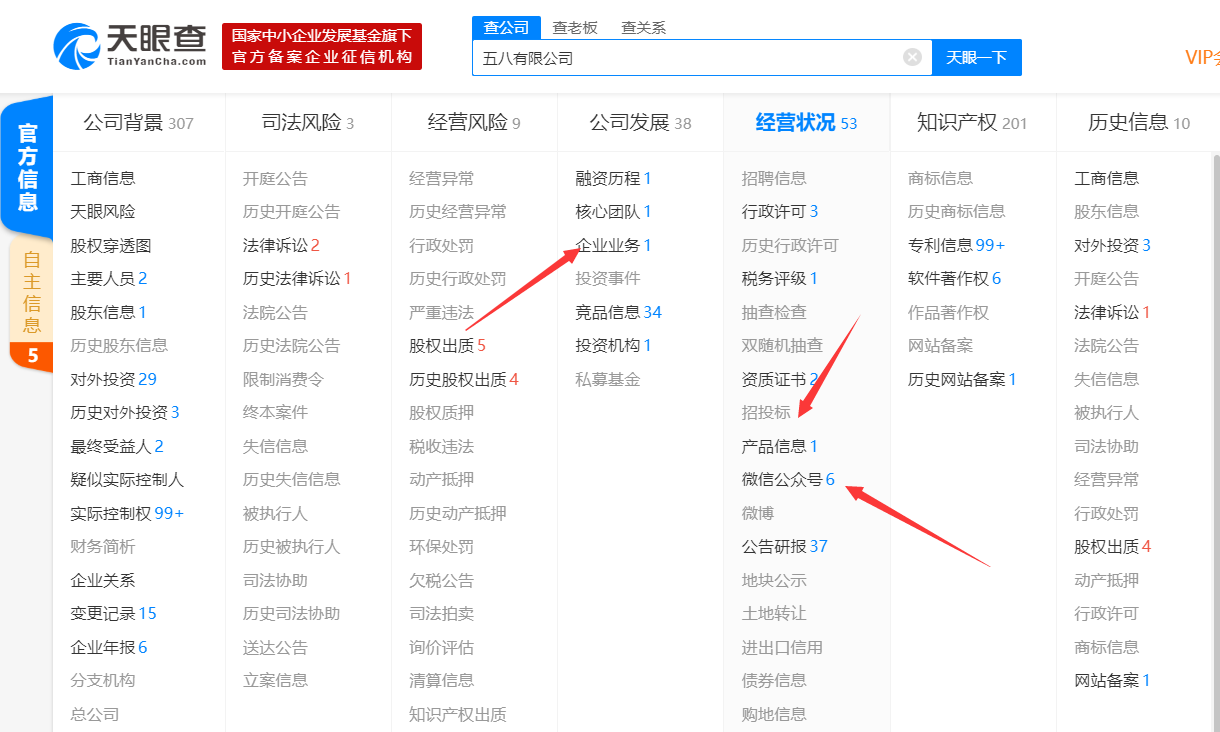

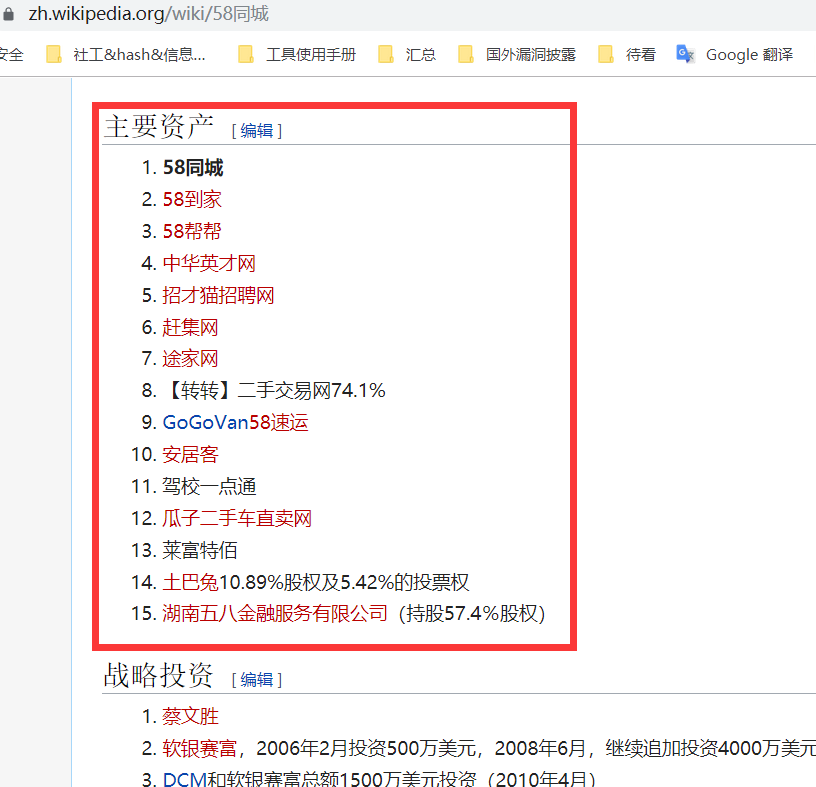

1.查看公司名称天眼查查企业信息wiki百科查企业业务

1.1天眼查

1.2维基百科

这几个地方收集企业业务微信公共号app等资产

1.3app收集

华为应用商店

apple store

七麦数据

2.收集公司域名

SRC测试范围

百度公司名称

可搜公司名称,可搜公司域名,可搜公司ip

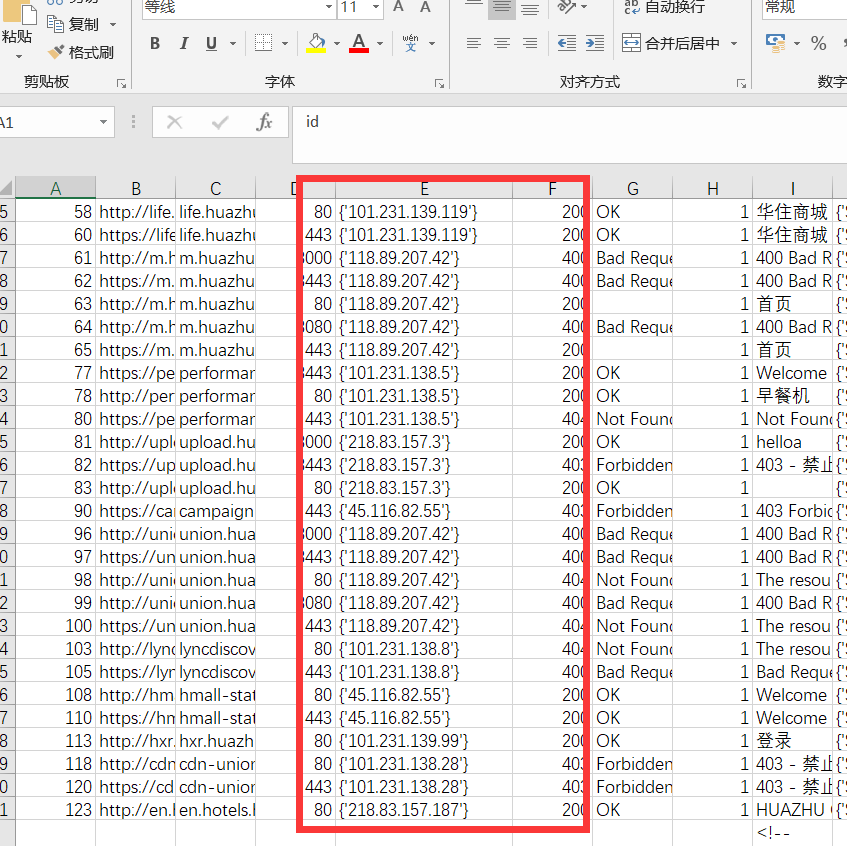

3.子域名收集

根据前面收集的一级域名使用OneForAll子域名扫描工具进行子域名挖掘

4.子域名cms判断

5.ip段范围确定

使用iplist.py提取ip段并按照自定义规则生成c段

得到ipmin.txt ipmax.txt

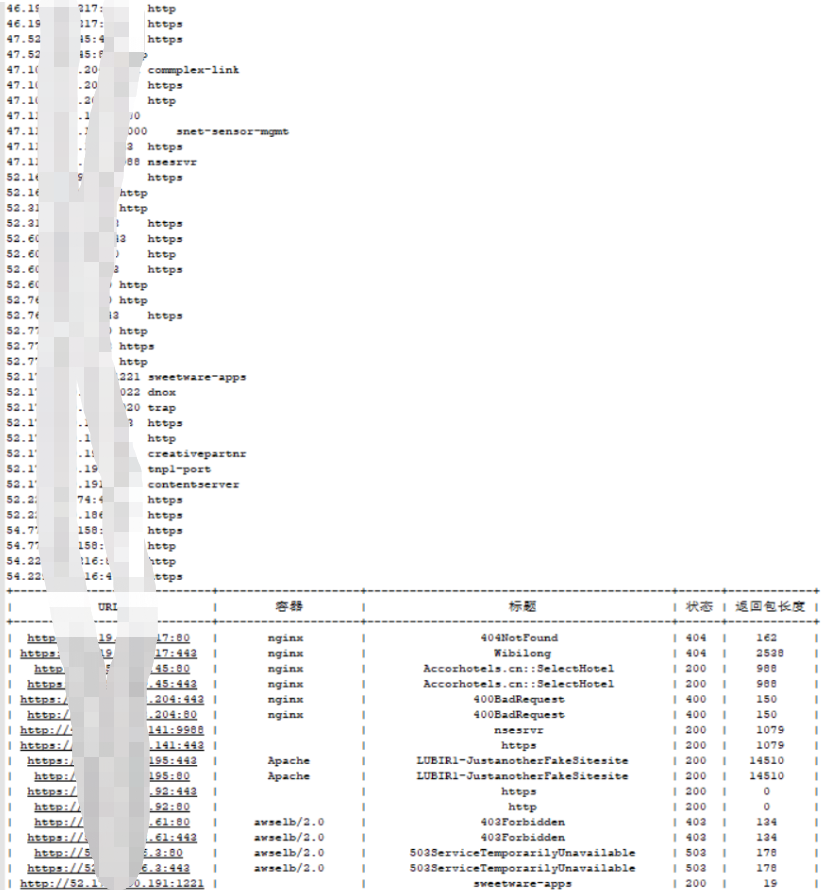

6.ip端口扫描并判断服务

二次扫描第一次使用子域名获取的ipmin.txt用masscan to nmap扫描端口并判断服务并深入挖掘

第二次将收集到的ipmax.txt用masscan to nmap扫描端口并判断服务简单扫描敏感文件以及获取title选择性抛弃403、404、500

7.针对多种未授权服务进行探测

1.redis未授权(弱口令)

检测方法

redis-cli -h 指定ip -p 指定端口 -a 指定密码进去info能用就行

2.mongodb未授权

使用nmap脚本探测

nmap -p 27017 --script mongodb-info ip

使用NoSQLBooster连接

3.zookeeper未授权访问

linux下使用命令

echo envi|nc ip port待补充

8.对ipmin.txt扫描内容进行漏洞挖掘

1.敏感文件扫描

2.对可疑js进行linkfinded.py探测端点(登录前登录后)

3.深度目录FUZZ

9.对ipmax.txt扫描内容进行敏感文件扫描

403,、404、500页面

10.敏感文件泄露

1.github泄露

domain + test domain + admin

password username

127.0.0.1 10.

特殊文件

二级域名三级域名查找

ip查找

其他关键字查找2.Google hacker

针对很多需要带路径访问的ip

site:39.134.*.*域名

domain+intitle:index.of

domain+ext:xml+|+ext:conf+|+ext:cnf+|+ext:reg+|+ext:inf+|+ext:rdp+|+ext:cfg+|+ext:txt+|+ext:ora+|+ext:ini

domain+ext:sql+|+ext:dbf+|+ext:mdb

domain+ext:log

domain+ext:bkf+|+ext:bkp+|+ext:bak+|+ext:old+|+ext:backup

domain+inurl:login+|+intitle:管理+|+intitle:后台+|+intitle:登录+|+intitle:平台+|+inurl:admin+|+inurl:manage+|+intext:登录+|+intext:后台+|+intext:管理

domain+intext:%22sql+syntax+near%22+|+intext:%22syntax+error+has+occurred%22+|+intext:%22incorrect+syntax+near%22+|+intext:%22unexpected+end+of+SQL+command%22+|+intext:%22Warning:+mysql_connect()%22+|+intext:%22Warning:+mysql_query()%22+|+intext:%22Warning:+pg_connect()%22

domain+ext:doc+|+ext:docx+|+ext:odt+|+ext:pdf+|+ext:rtf+|+ext:sxw+|+ext:psw+|+ext:ppt+|+ext:pptx+|+ext:pps+|+ext:csv

domain+ext:php+intitle:phpinfo+%22published+by+the+PHP+Group%22

domain+ext:php+|+ext:asp+|+ext:aspx+|+ext:jsp+|+ext:jspx+|+ext:action

domain+inurl:file+|+inurl:down+|+inurl:upload+|+inurl:url+|+inurl:dir+|+inurl:cmd+|+inurl:log+|+inurl:redirect+|+inurl:uri+|+inurl:path+|+inurl:name+|+inurl:open+inurl:download+|+inurl:filename+|+inurl:downfile+|+inurl:uploadfile小技巧

比如下面一个站存在越权(但是越权的对象很难猜测):

http://xxx.xxx.xxx/userinfo/?uid=2018-WOIDJWOIDJ-5201314那么我们可以尝试用搜索引擎来找:

site:xxx.xxx inurl=uid=203.apk反编译

api接口查询敏感地址邮箱

https://github.com/s0md3v/Diggy

https://github.com/0xPwny/Apkatshu

oss key关键字

oss

upyun

password

username

root

http

127.0.0.1

key id

Key Secret

bucket bucketName

SECRET_ID

SECRET_KEY

qcloud

APP_ID=

accessKey

secretKey

Qiniu

OBS加固的待补充

4.网盘搜索

xxx公司内部

xxx网密码

5.fofa、shodan等网络空间搜索引擎

shodan favicon.ico

fofa 127.0.0.1/24

6.qq群