一、实验过程

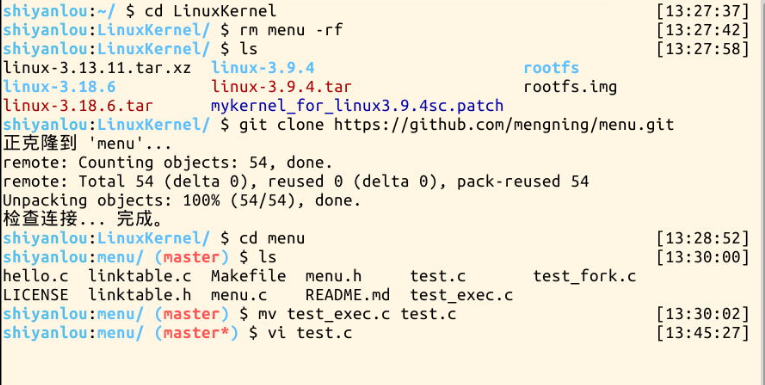

- 首先更新下menu内核

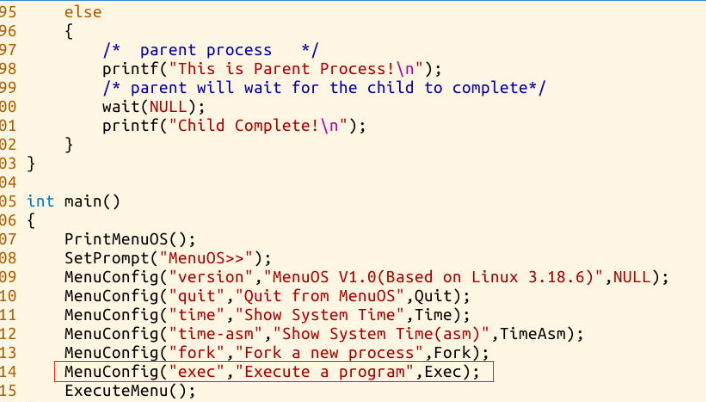

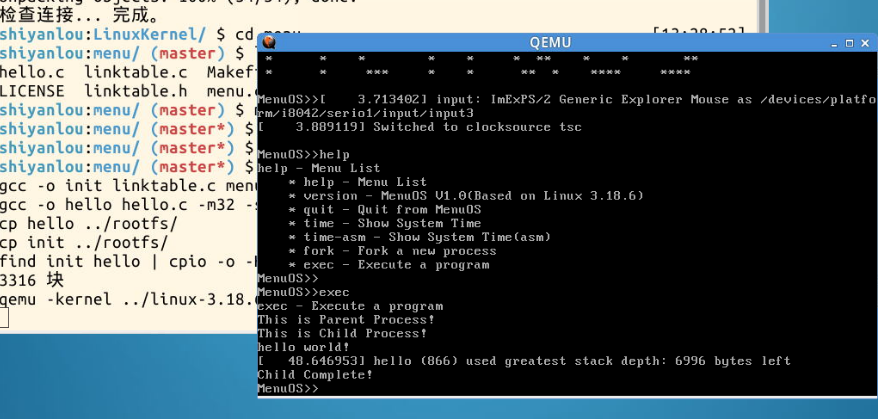

- 查看test.c文件时可以看到新增加了exec系统调用

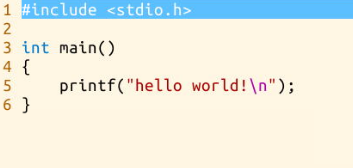

- 直接e hello.c切换到hello.c

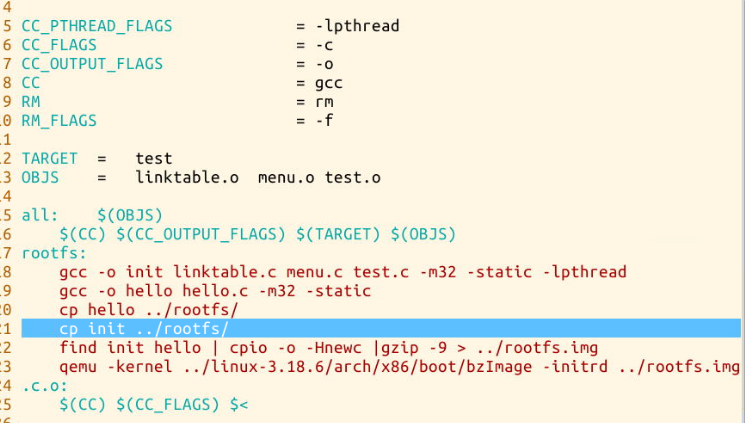

- 查看Makefile,并启动内核验证execv函数

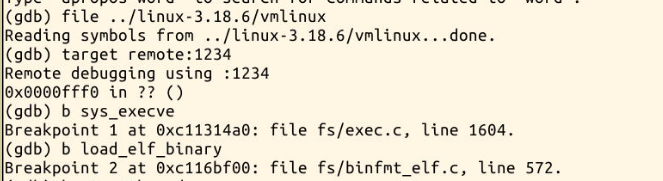

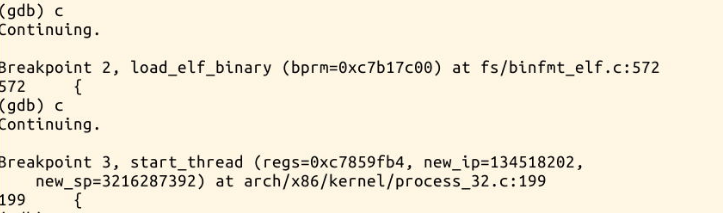

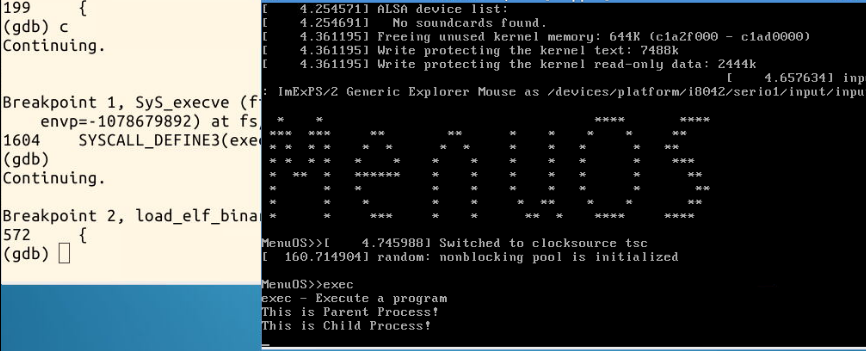

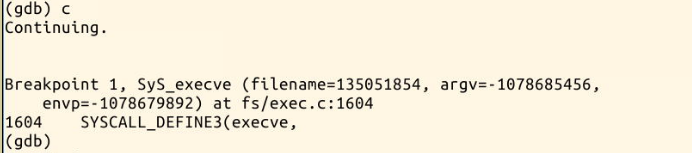

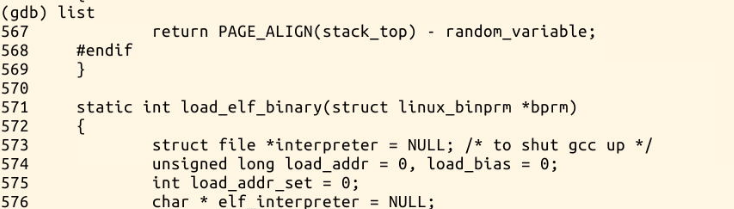

- 接着使用gdb跟踪汇编并设置断点运行到函数sys_execve

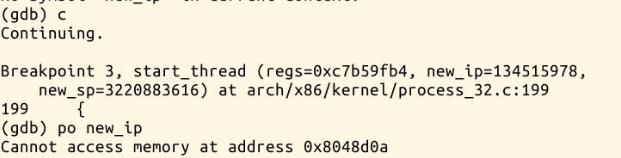

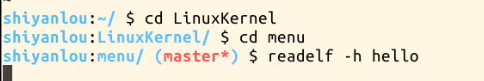

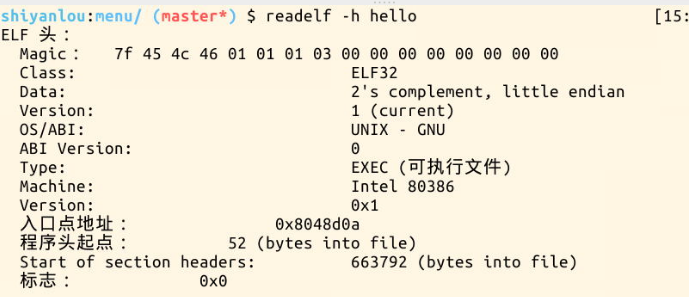

- 最后,因为new_ip是返回到用户态的第一条指令,故退出调试状态,输入redelf -h hello可以查看hello的EIF头部

二、exec()函数结构分析

int do_execve(struct filename *filename,

const char __user *const __user *__argv,

const char __user *const __user *__envp)

{

return do_execve_common(filename, argv, envp);

}

static int do_execve_common(struct filename *filename,

struct user_arg_ptr argv,

struct user_arg_ptr envp)

{

// 检查进程的数量限制

// 选择最小负载的CPU,以执行新程序

sched_exec();

// 填充 linux_binprm结构体

retval = prepare_binprm(bprm);

// 拷贝文件名、命令行参数、环境变量

retval = copy_strings_kernel(1, &bprm->filename, bprm);

retval = copy_strings(bprm->envc, envp, bprm);

retval = copy_strings(bprm->argc, argv, bprm);

// 调用里面的 search_binary_handler

retval = exec_binprm(bprm);

// exec执行成功

}

static int exec_binprm(struct linux_binprm *bprm)

{

// 扫描formats链表,根据不同的文本格式,选择不同的load函数

ret = search_binary_handler(bprm);

// ...

return ret;

}

上一周的学习实验中,我了解到了fork()数的单步执行过程,并且看到了fork()函数的结构。而对于本周学习的exec()函数的结构,我也进行了查看和分析。

由以上代码可知,do_ execve调用了do_ execve_ common,而do_ execve_ common又主要依靠了exec_ binprm,在exec_ binprm中又有一个至关重要的函数,叫做search_binary_ handler。这就是sys_execve的内部处理过程。 而本周学习的重点就是,文件处理的过程:

预处理:gcc –E –o hello.cpp hello.c -m32 (负责把include的文件包含进来,宏替换)

编 译:gcc -x cpp-output –S hello.s –o hello.cpp -m32(gcc –S调用ccl,编译成汇编代码)

汇 编:gcc -x assembler –c hello.s –o hello.o; (gcc -c 调用as,得到二进制文件)

链 接:gcc –o hello hello.o ;gcc -o (调用ld形成目标可执行文件)

三、教材学习

1.A.out(最古老) COFF格式 PE(Windows)、ELF(Linux中)

2.ELF文件的3种类型

- 可重定位文件

- 可执行文件

共享目标文件 可以简单理解为没有主函数main的“可执行”文件 Linux下共享库后缀为.so文件

3.ELF文件的作用- 用于编译和连接(可重定位文件)

- 用于加载执行(可执行文件)

共享文件两者都有

4.一个可重定位文件保存着代码和适当的数据,用来和其他的object文件一起来创建一个可执行文件或者是一个共享文件。一个可执行文件保存着一个用来执行的程序;该文件指出了exec(BA_OS)如何来创建程序进程映象。一个共享object文件保存着代码和合适的数据,用来被下面的两个链接器链接。第一个是连接编辑器[请参看ld(SD_CMD)],可以和其他的可重定位和共享object文件来创建其他的object。第二个是动态链接器,联合一个可执行文件和其他的共享object文件来创建一个进程映象。

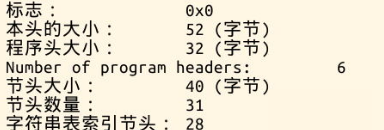

5.ELF头描述了该文件的组织情况,程序投标告诉系统如何创建一个进程的内存映像,section头表包含了描述文件sections的信息。当系统要执行一个文件的时候,理论上讲,他会把程序段拷贝到虚拟内存中某个段。

6.程序从0x804800开始,可执行文件加载到内存中开始执行的第一行代码,一般静态链接将会把所有代码放在同一个代码段,动态连接的进程会有多个代码段。

7.①编译器预处理

gcc -E -o XX.cpp XX.c (-m32)//

注:把include的文件包含进来,并且完成宏的替换

②汇编器编译成汇编代码

gcc -x cpp-output -S -o hello.s hello.cpp (-m32)

③汇编代码编译成二进制目标文件

gcc -x assembler -c hello.s -o hello.o (-m32)

注:不可读,含有部分机器代码但不可执行

④链接成可执行文件

gcc -o hello.static hello.c (-m32) -static

⑤hello和hello.o都是ELF文件

⑥.static文件会将所有用到C库文件都放到这一个可执行程序中