1、关于权限等级的分类

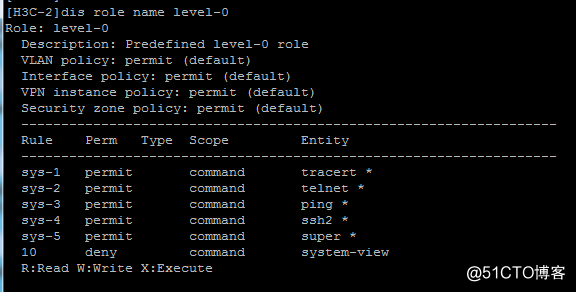

我们知道,H3C在V7版本中关于登陆权限分成了15级,与思科更为类似,而不是之前的3级权限。其实在实际应用中,虽然是15级权限,但我们使用的时候最常用的也就3级,分别是level-0、level-1、level-15。这三级对应的命令权限话不多说,直接上图:

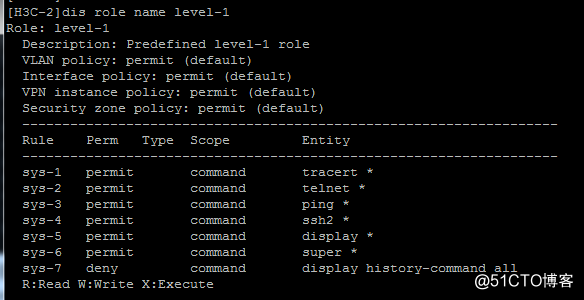

上图可以看出,level-0中允许的命令有:tracert、telnet、ping、ssh2、super,拒绝的命令有system-view。下面再来看level-1:

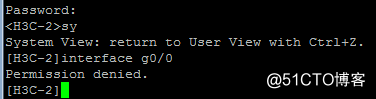

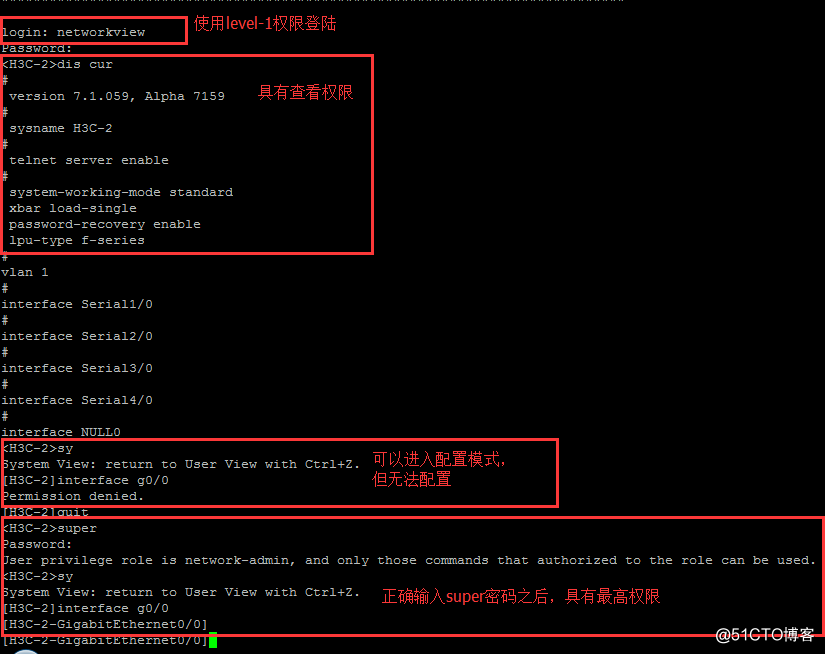

对比可以发现,level-1的命令与level-0的命令基本相同,但level-1比levle-0多了一条,那就是display *。也就是说,level-1具有查看的权限,而level-0不能随便查看,包括dis cur,但level-1是可以查看配置的。Level-0、level-1两个等级共同的特点就是,它们默认都没有配置权限,可以进入system-view视图但无法进行配置,如果需要对路由器配置,那必须先进入super模式,输入正确的密码之后才能配置。

Level-15就不多介绍了,最高等级权限。

H3C路由器默认都会自带两个等级,分别是:network-admin和network-operator,其中network-admin就是level-15,而network-operator跟level-1基本一样,只是多了一个配置local-user的功能。

其他level可以自定义添加支持的命令。

2、设备登陆认证方式

说完权限,再来说说登陆认证方式。下面说的登陆指的是用telnet或ssh登陆。认证方式有3种:none、password、aaa(scheme)。第一种none就不介绍了,从第二种说。Password认证方式也没什么可说的,就是在vty接口下配置一个password,然后设置service type,设置acl,就完成了。直接贴配置模板:

line vty 5 15

authentication-mode password

set authentication password simple wangrx123

user-role level-1

protocol inbound telnet

idle-timeout 5 0

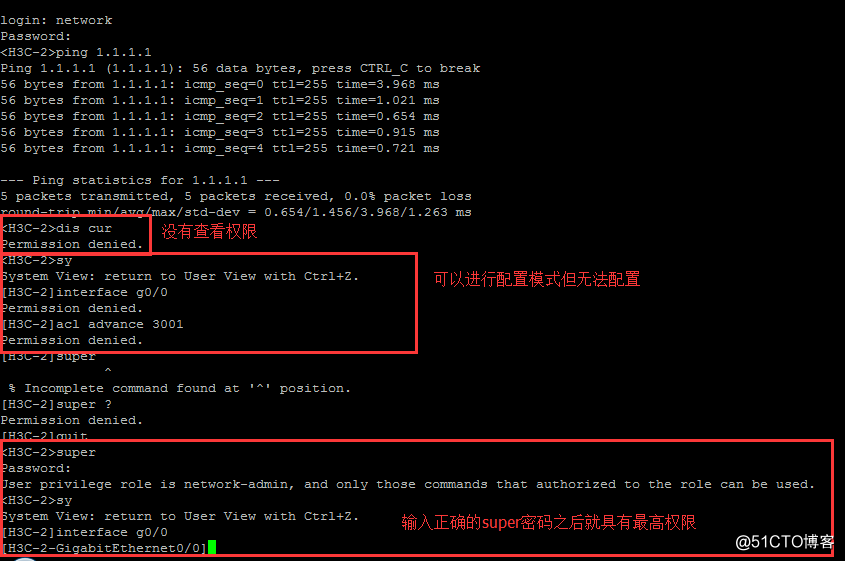

另一种认证方式就是AAA认证,如果没配置radius或hw-tacacs服务器,则使用本地用户名密码认证,本地认证需先在全局配置一个本地用户名密码,然后在vty接口下使用scheme认证模式即可。下面举例是配置三个用户,用户名分别是network、networkview、networkadmin,权限分别是level-0最低权限、level-1查看权限、level-15最高权限。当然前两级权限都可以通过输入super密码来获得最高权限。配置如下:

local-user network class manage

password simple wangrx123

service-type telnet

authorization-attribute user-role level-0

undo authorization-attribute user-role network-operator

local-user networkview class manage

password simple wangrx123

service-type telnet //使用本地用户名密码认证时,service-type务必要配置,否则可能出现认证不通过的情况//

authorization-attribute user-role level-1

undo authorization-attribute user-role network-operator

local-user networkadmin class manage

password simple wangrx123

service-type telnet

authorization-attribute user-role level-15

undo authorization-attribute user-role network-operator

line vty 0 4

authentication-mode scheme

测试:

使用用户名为network权限等级为level-0的用户登陆如下:

使用用户名为networkview权限等级为level-1的用户登陆如下:

3、当vty接口下是如下的情况时

line vty 0 4

authentication-mode scheme

user-role level-0

set authentication password simple wangrx123

此时user-role和password是不生效的,vty登陆的用户名密码及user-role权限都以local-user下的配置为基准。Vty接口下的password和user-role只约束authentication-mode password模式,不能约束scheme模式。