Fiewalld防火墙基础

1.Fiewalld概述

2.Fiewalld和iptables的关系

3.Fiewalld网络区域

4.Fiewalld防火墙的配置方法

5.Fiewalld-config图形工具

6.Fiewalld防火墙案例

Fiewalld概述

Fiewalld简介

1.支持网络区域所定义的网络链接以及接口安全等级的动态防火墙管理工具

2.支持IPv4、IPv6防火墙设置以及以太网桥

3.支持服务或应用程序直接添加防火墙规则接口

4.拥有两种配置模式:运行时配置、永久配置

基于端口、协议、

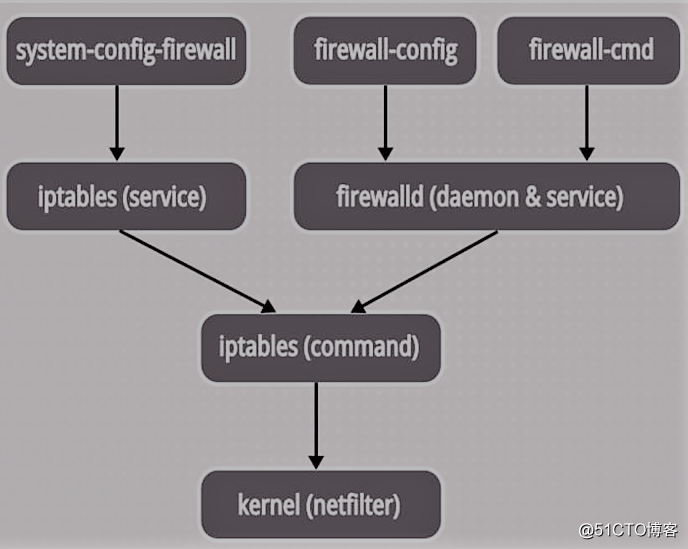

Fiewalld和iptables的关系

netfilter:

1.位于Linux内核中的包过滤功能体系

2.称为Linux防火墙的“内核态”

Fiewalld/iptables:

1.CentOS7默认管理防火墙规则的工具(Fiewalld)

2.称为Linux防火墙的“用户态”

Fiewalld和iptables的区别:

| Fiewalld | iptables | |

|---|---|---|

| 配置文件 | /usr/lib/firewalld/或/etc/firewalld/ | /etc/sysconfig/iptables |

| 对规则的修改 | 不需要全部刷新策略,不丢失现行连接 | 需要全部刷新策略,丢失连接 |

| 防火墙类型 | 动态防火墙(灵活) | 静态防火墙 |

Fiewalld网络区域

区域介绍:

| 区域 | 描述 |

|---|---|

| drop(丢弃) | 任何接收的网络数据包都被丢弃,没有任何回复。仅能有发送出去的网络连接 |

| block(限制) | 任何接收的网络连接都被IPv4的icmp-hot-prohibited信息和IPv6的icmp6-adm-prohibited信息所拒绝 |

| public(公共) | 在公共区域内使用,不能相信网络内的其他计算机不会对您的计算机造成危害,只能接收经过选取的连接 |

| external(外部) | 特别是为路由器启用了伪装功能的外部网。您不能信任来自网络的其他计算,不能相信他们不会对您的计算机造成危害,只能接收经过选择的连接 |

| dmz(非军事区) | 用于您的非军事区内的电脑,此区域内可公开访问,可以有限的进入您的内部网络,仅仅接收经过选择的连接 |

| work(工作) | 用于工作区域。您可以基本相信网络内的其他电脑不会危害您的电脑。仅仅接收经过选择的连接 |

| home(家庭) | 用于家庭网络。您可以基本相信网络内的其他计算机不会危害您的计算机。仅仅接收经过选择的连接 |

| internal(内部) | 用于内部网络。您可以基本上信任网络内的其他计算机不会威胁您的计算机。仅仅接受经过选择的连接 |

| trusted(信任) | 可接受所有的网络连接 |

PAT优点:安全、节约了IP地址的资源

iptables:

1.SNAT(原地址转换)

2.DNAT(目标地址转换)

区域介绍1:

1.区域如同进入主机的安全门,每个区域都具有不同限制程度的规则

2.可以使用一个或多个区域,但是任何一个活跃区域至少需要关联原地址或接口

3.默认情况下,public区域是默认区域,包含所有接口(网卡)

Firewalld数据处理流程:

检查数据来源地址:

1.若源地址关联到特定的区域,则执行该区域所制定的规则

2.若源地址未关联到特定区域,则使用传入网络接口的区域并执行该区域所制定的规则

3.若网络接口未关联到特定的区域,则使用默认区域所指定的规则

Firewalld防火墙的配置方法

运行时配置:

1.实时生效,并持续至Firewalld重新启动或重新加载配置

2.不中断现有链接

3.不能修改服务配置

永久配置:

1.不立即生效,除非Firewalld重新启动或重新加载配置

2.终端现有连接

3.可以修改服务配置

Firewalld-config图形工具

Firewalld-cmd命令工具

/etc/firewalld/中的配置文件:

1.Firewalld会优先使用/etc/firewalld/中的配置,如果不存在配置文件时可通过从/usr/lib/firewalld/中拷贝

2./usrlib/firwalld/:默认配置文件,不建议修改,若恢复至默认配置,可直接删除/etc/firewalld/中的配置

Firewall-config图形工具:

1.运行时配置/永久配置

2.重新加载防火墙

3.关联网卡到指定区域

4.修改默认区域

5.连接状态

6.“区域”选项卡:

服务、端口、协议、源端口、伪装、端口转发、ICMO过滤器

7.“服务”选项卡:

模块、目标地址